目录

APK取证

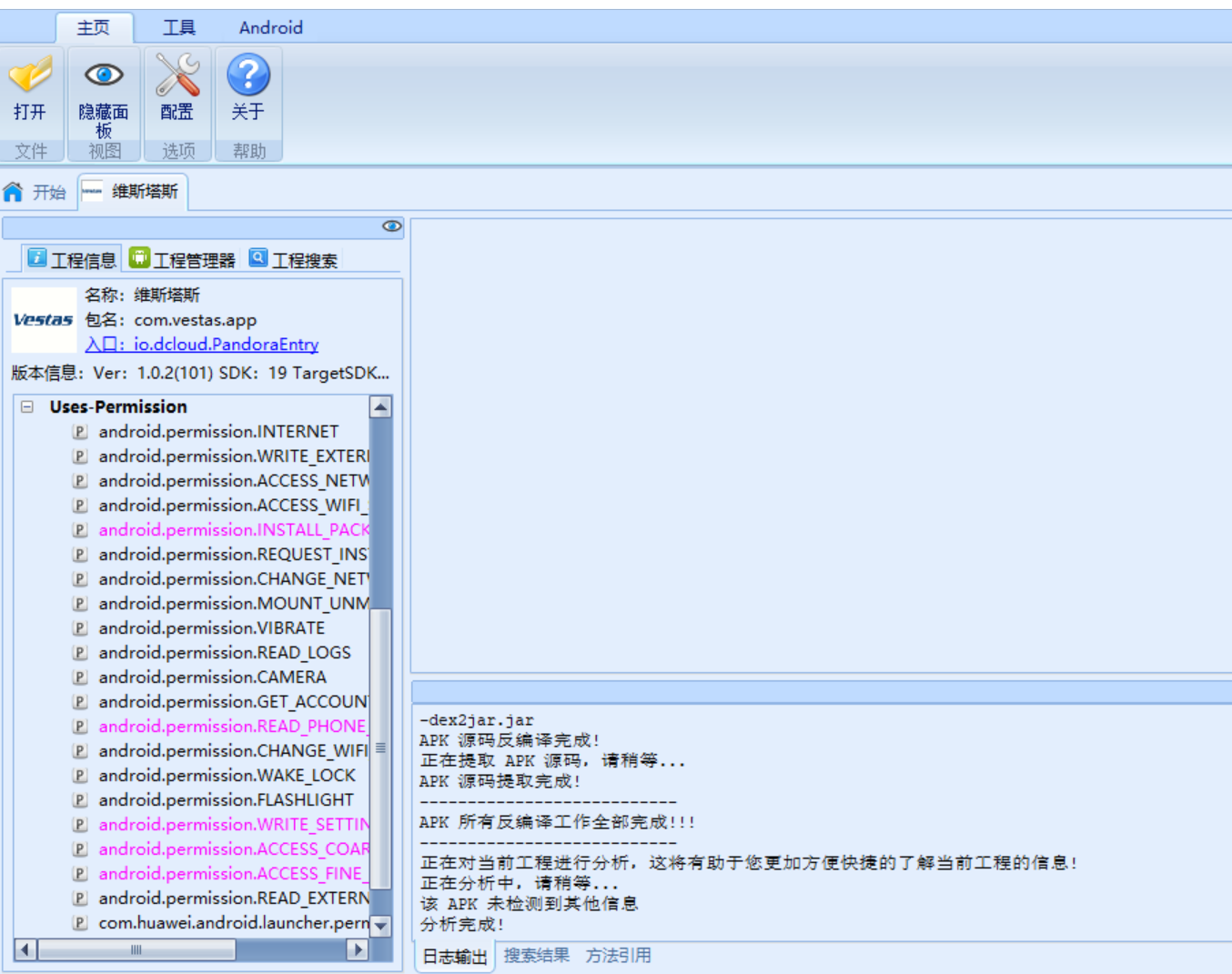

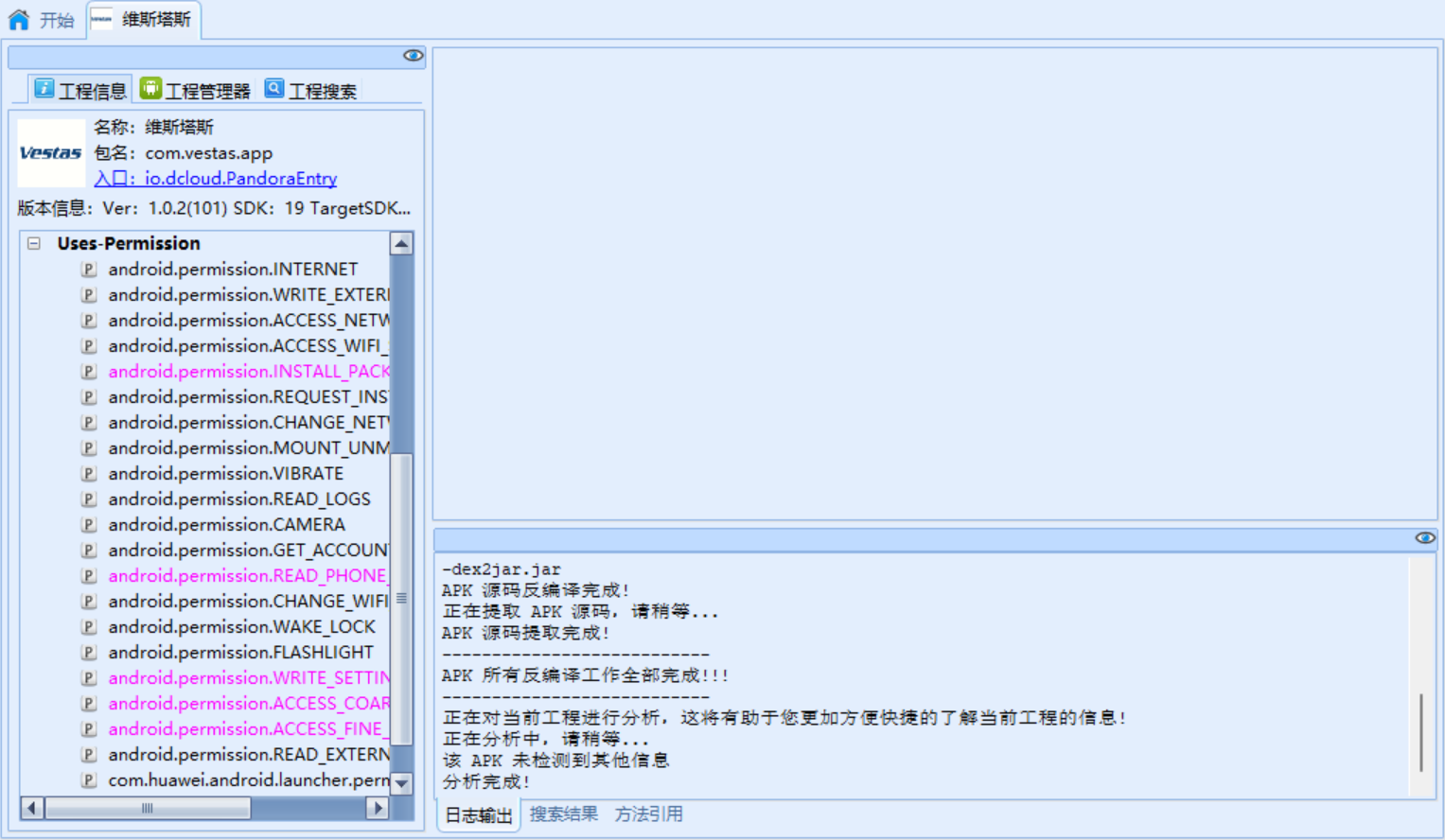

1【APK取证】涉案apk的包名是?[答题格式:com.baid.ccs]

androidkiller打开就可以看到

com.vestas.app

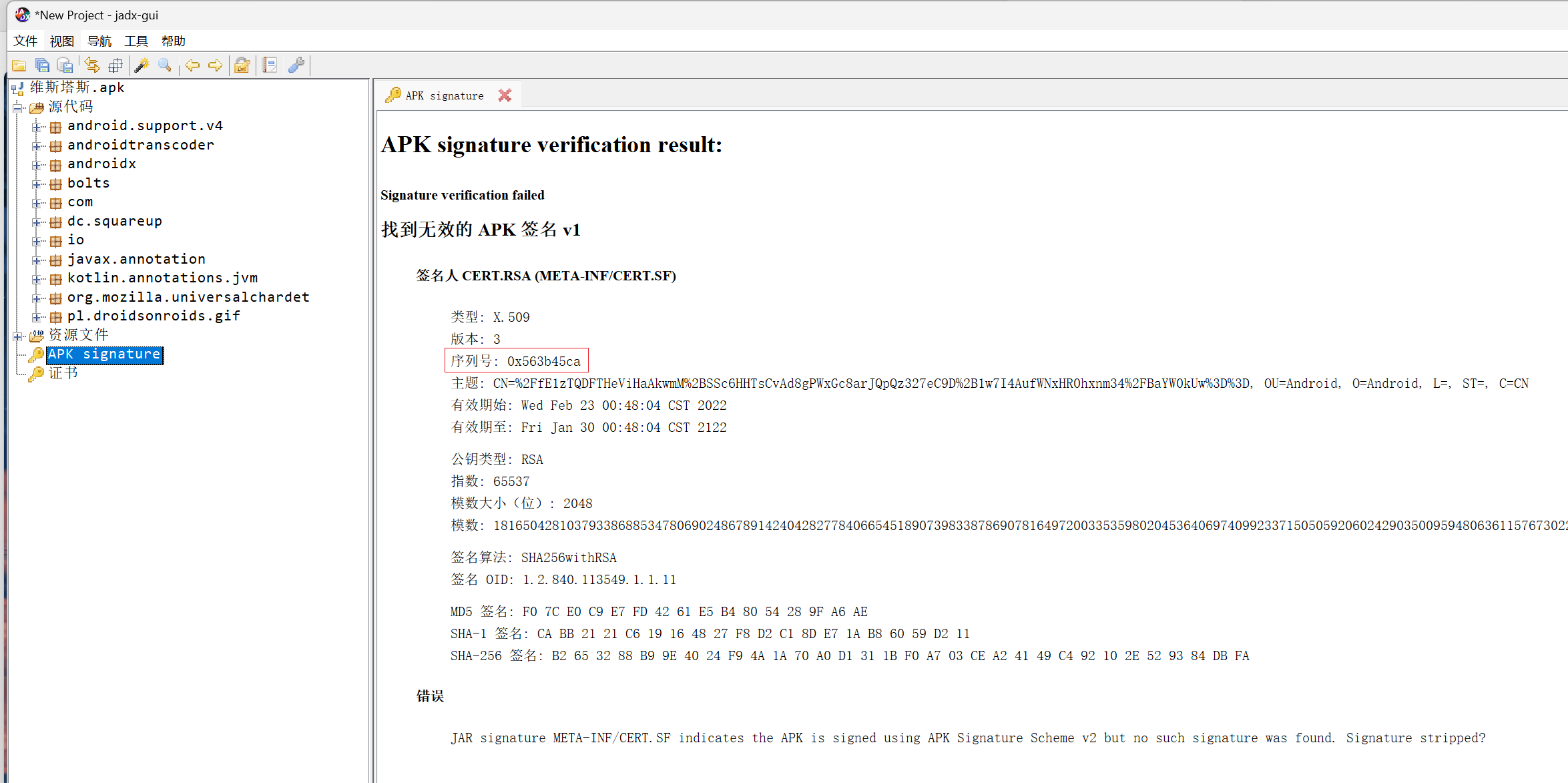

2【APK取证】涉案apk的签名序列号是?[答题格式:0x93829bd]

jadx打开就能看到

0x563b45ca

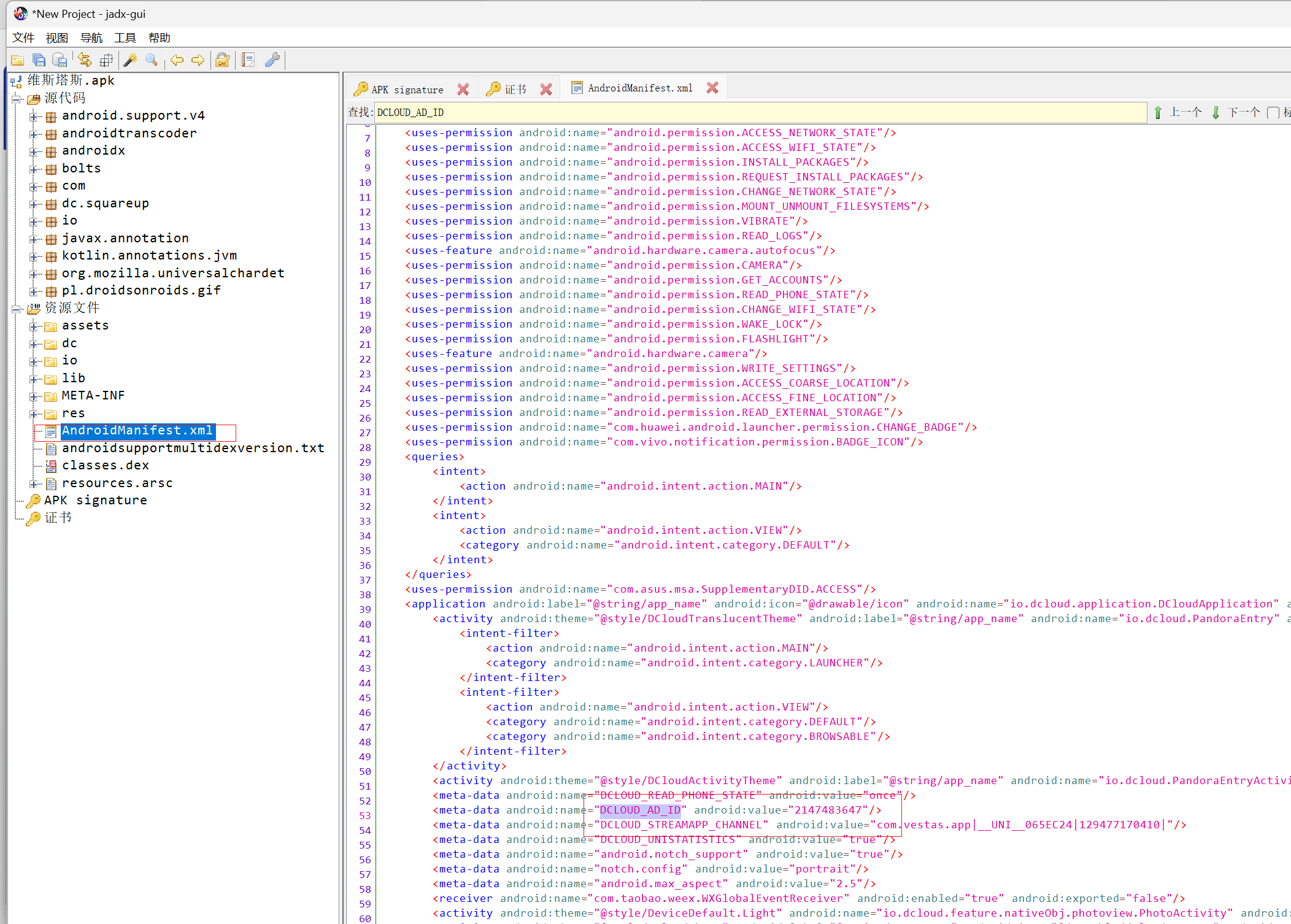

3【APK取证】涉案apk中DCLOUD_AD_ID的值是?[答题格式:2354642]

在AndroidManifest.xml中搜索DCLOUD_AD_ID即可

2147483647

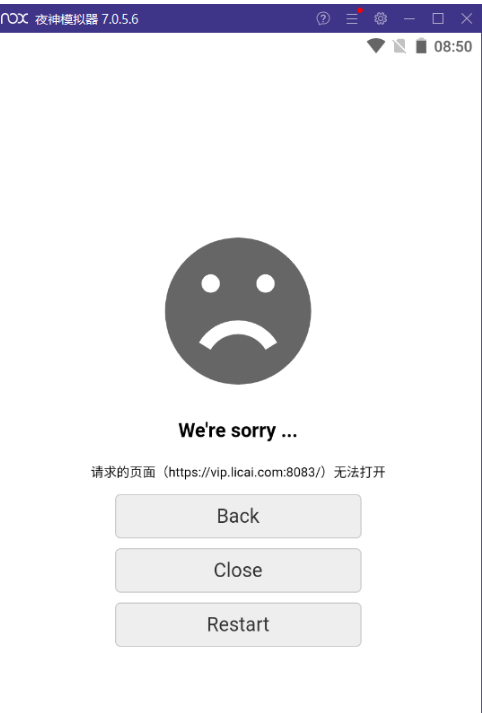

4【APK取证】涉案apk的服务器域名是?[答题格式:http://sles.vips.com]

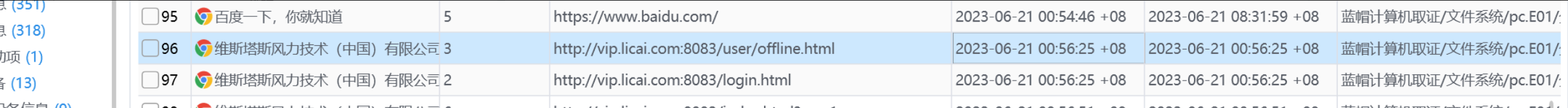

模拟器运行起来,超时后可以看到网址

https://vip.licai.com

5【APK取证】涉案apk的主入口是?[答题格式:com.bai.cc.initactivity]

android killer上有

io.dcloud.PandoraEntry

手机取证

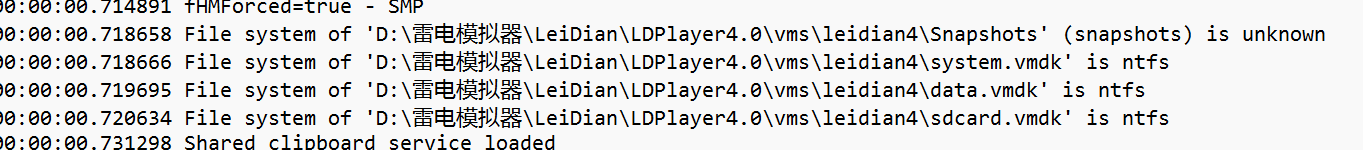

6【手机取证】该镜像是用的什么模拟器?[答题格式:天天模拟器]

看文件夹的文件名字

logs里面看日志也能看到

雷电模拟器

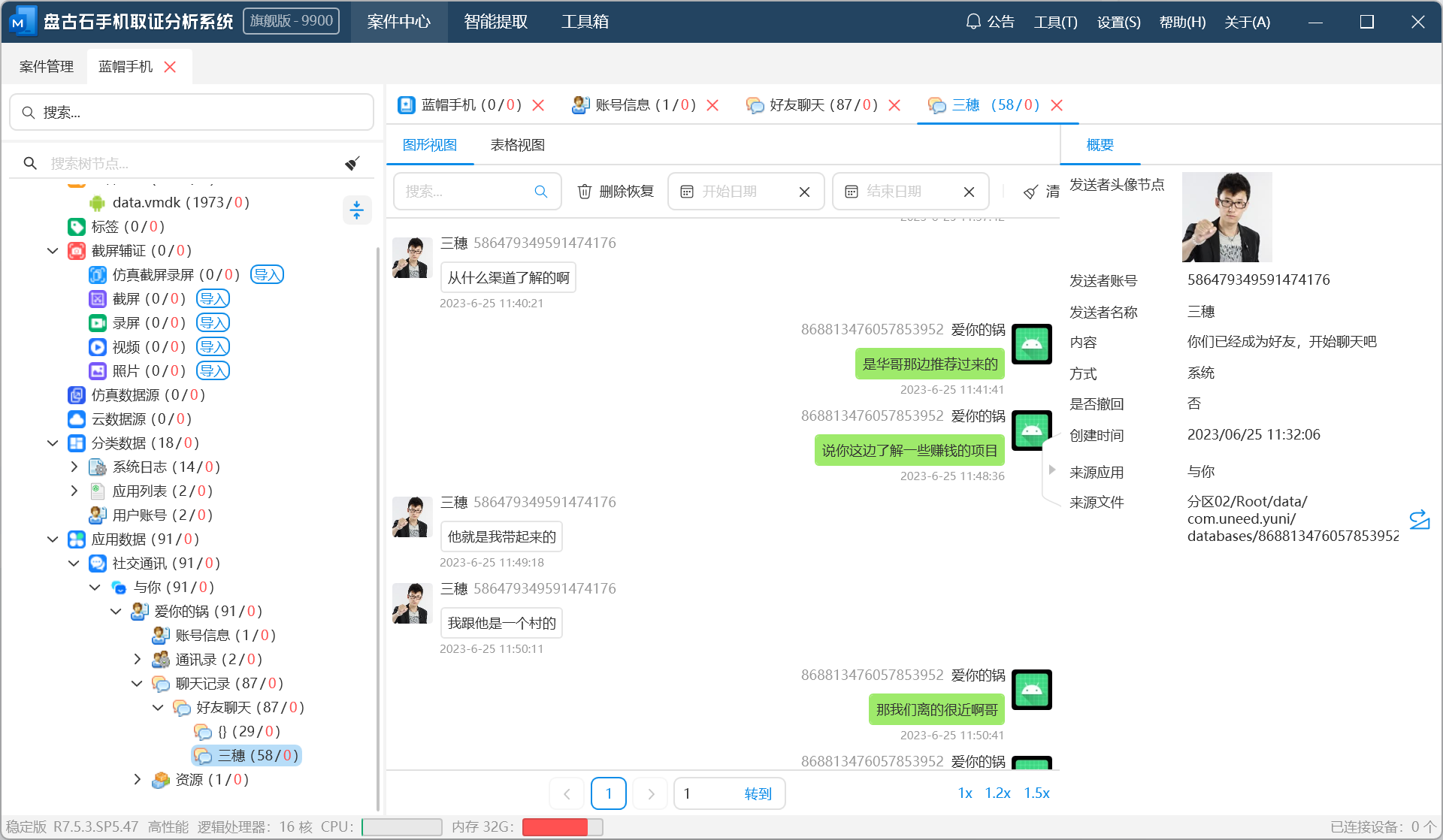

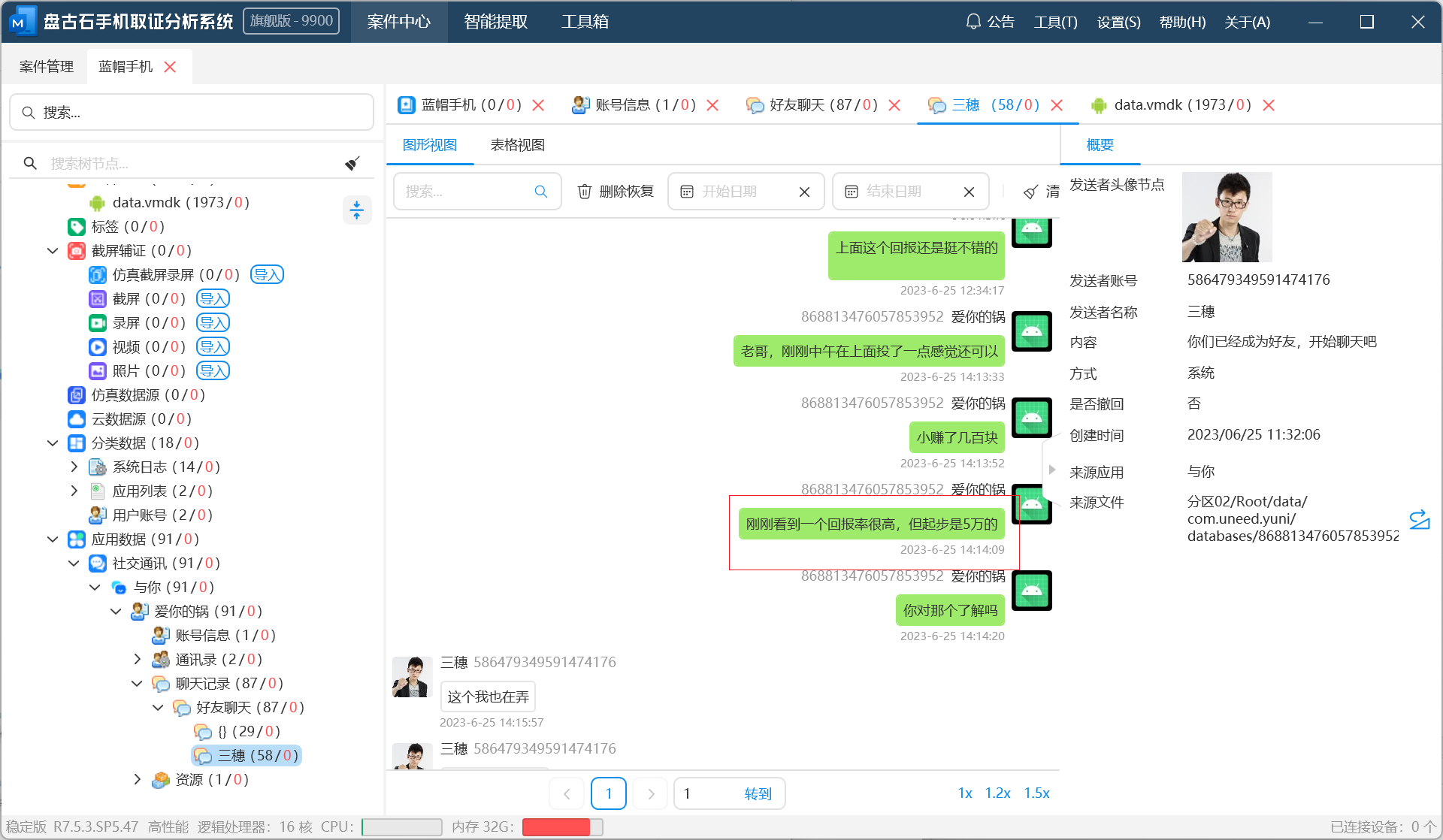

7【手机取证】该镜像中用的聊天软件名称是什么?[答题格式:微信]

与你

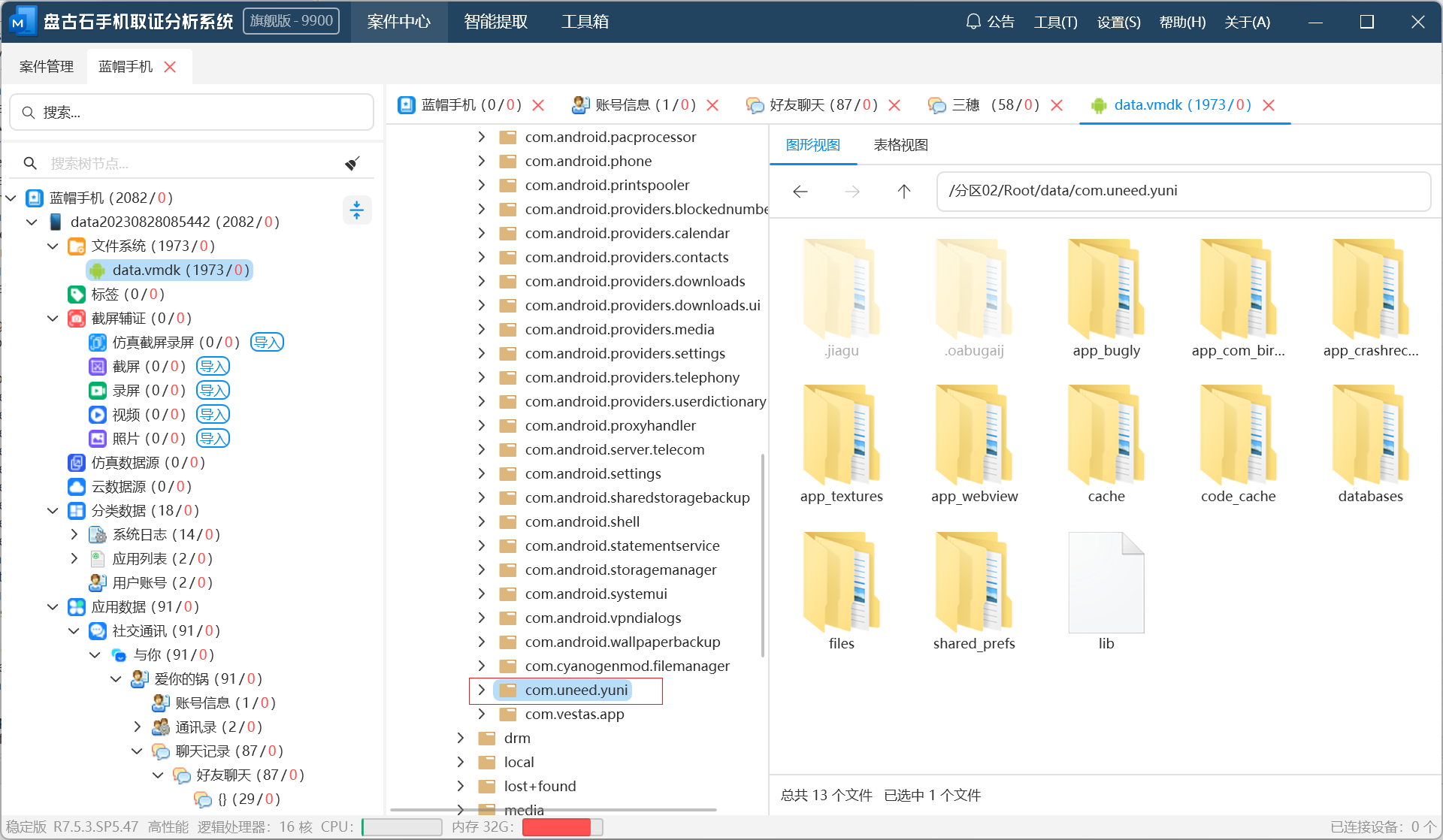

8【手机取证】聊天软件的包名是?[答题格式:com.baidu.ces]

在分区二中的data目录下可以看到包名

com.uneed.yuni

9【手机取证】投资理财产品中,受害人最后投资的产品最低要求投资多少钱?[答题格式:1万]

聊天里面有说

聊天里面有说

5万

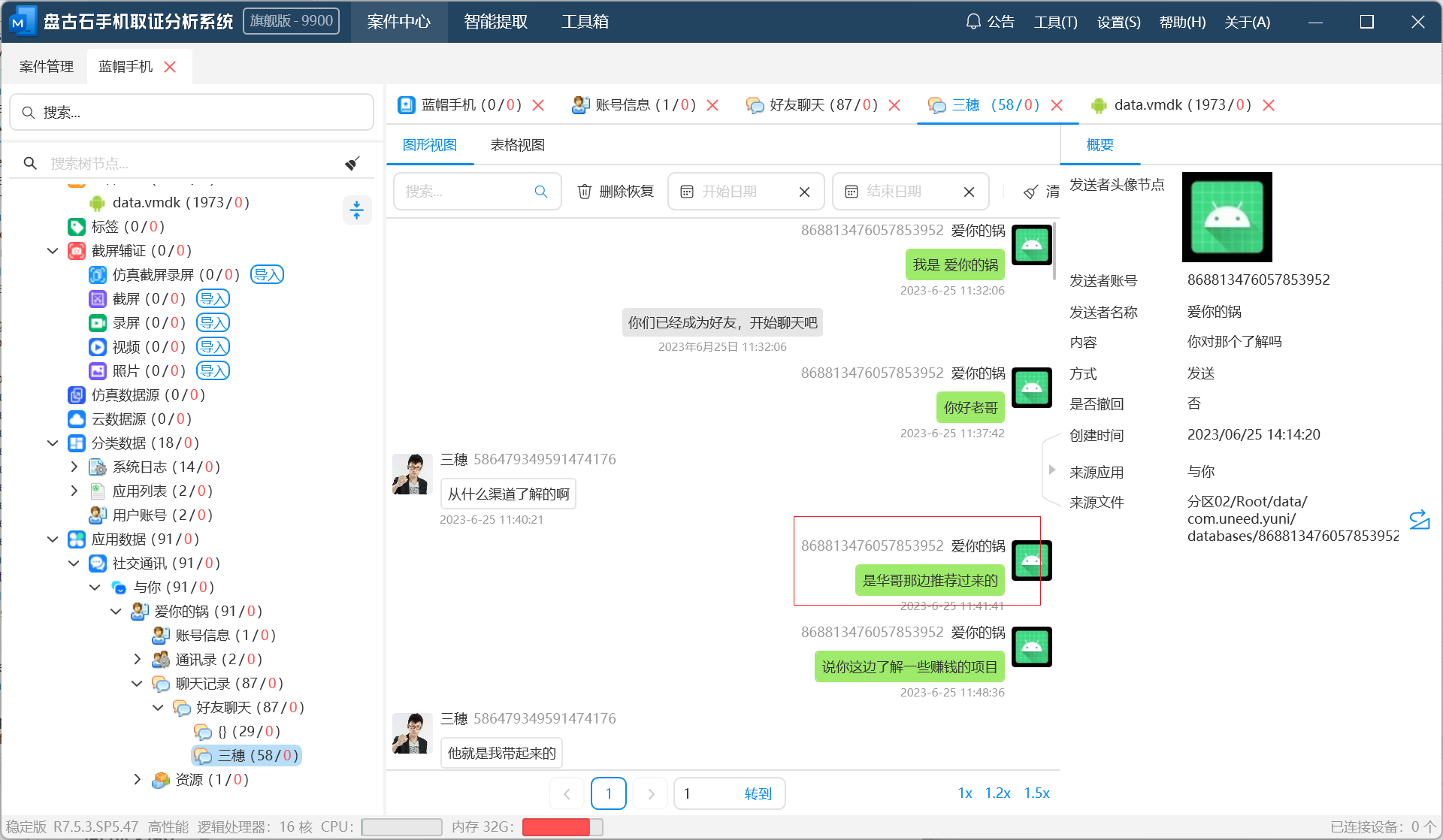

10【手机取证】受害人是经过谁介绍认识王哥?[答题格式:董慧]

华哥

计算机取证

11【计算机取证】请给出计算机镜像pc.e01的SHA-1值?[答案格式:字母小写]

算一下就行了

23F861B2E9C5CE9135AFC520CBD849677522F54C

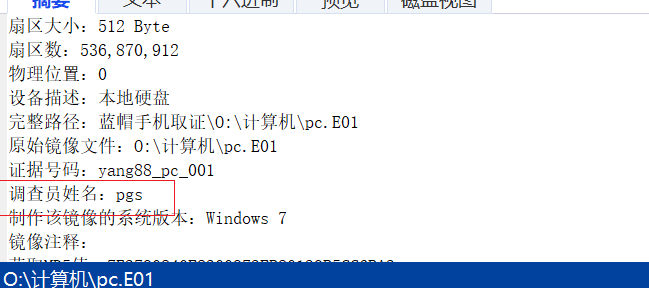

12【计算机取证】给出pc.e01在提取时候的检查员?[答案格式:admin]

取证大师可以直接看到

pgs

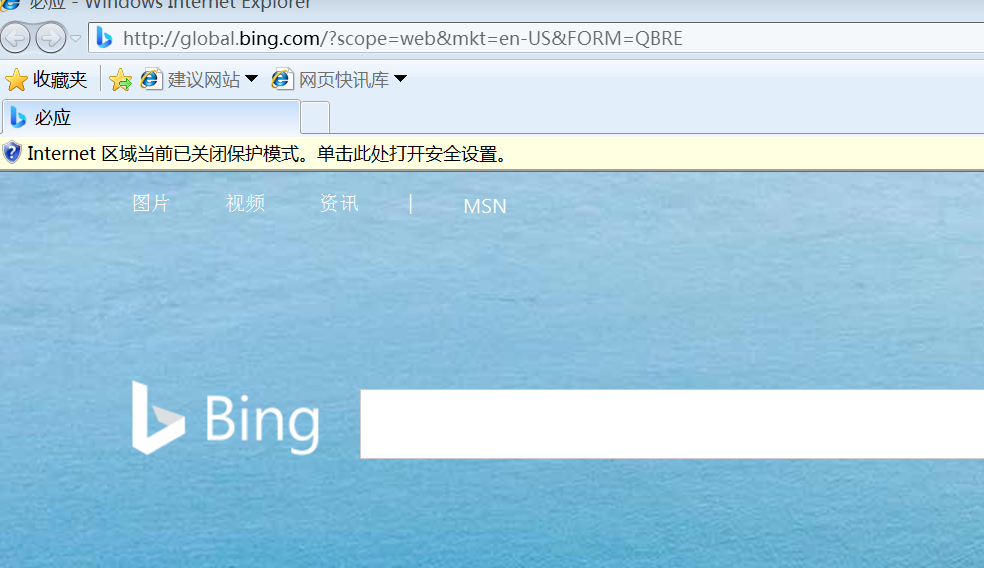

13【计算机取证】请给出嫌疑人计算机内IE浏览器首页地址?[答案格式:http://www.baidu.com]

仿真起来可以直接看

这个是不会了,原本以为是

http://global.bing.com

但错了

看有的师傅说是

http://go.microsoft.com

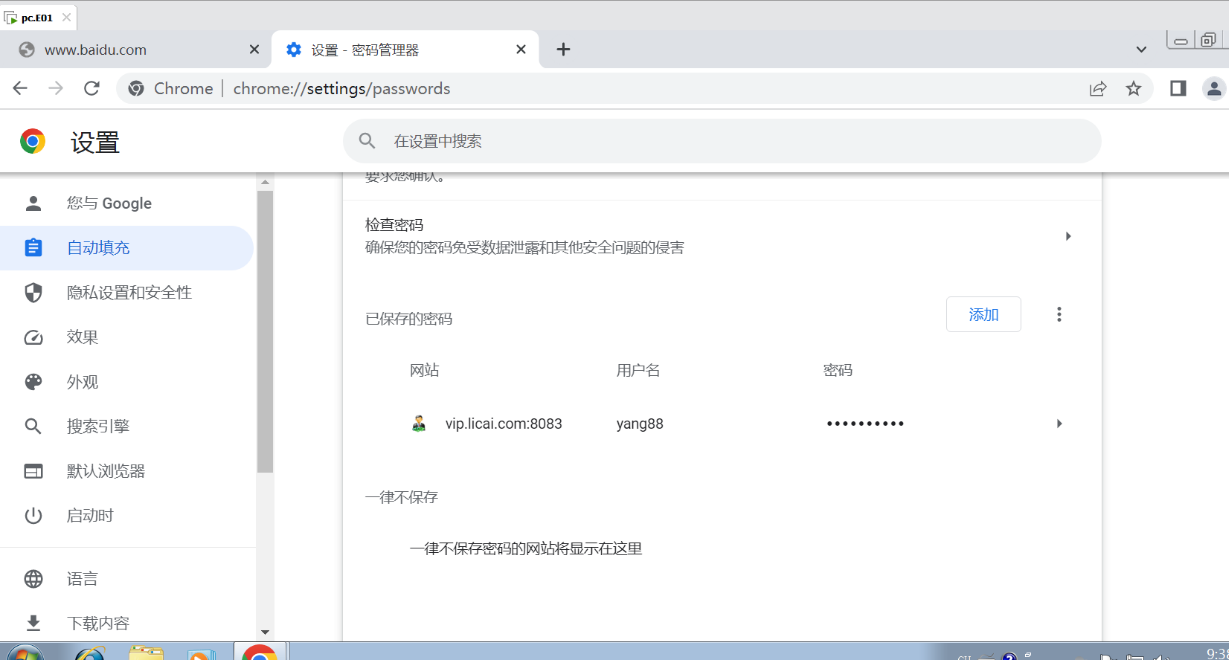

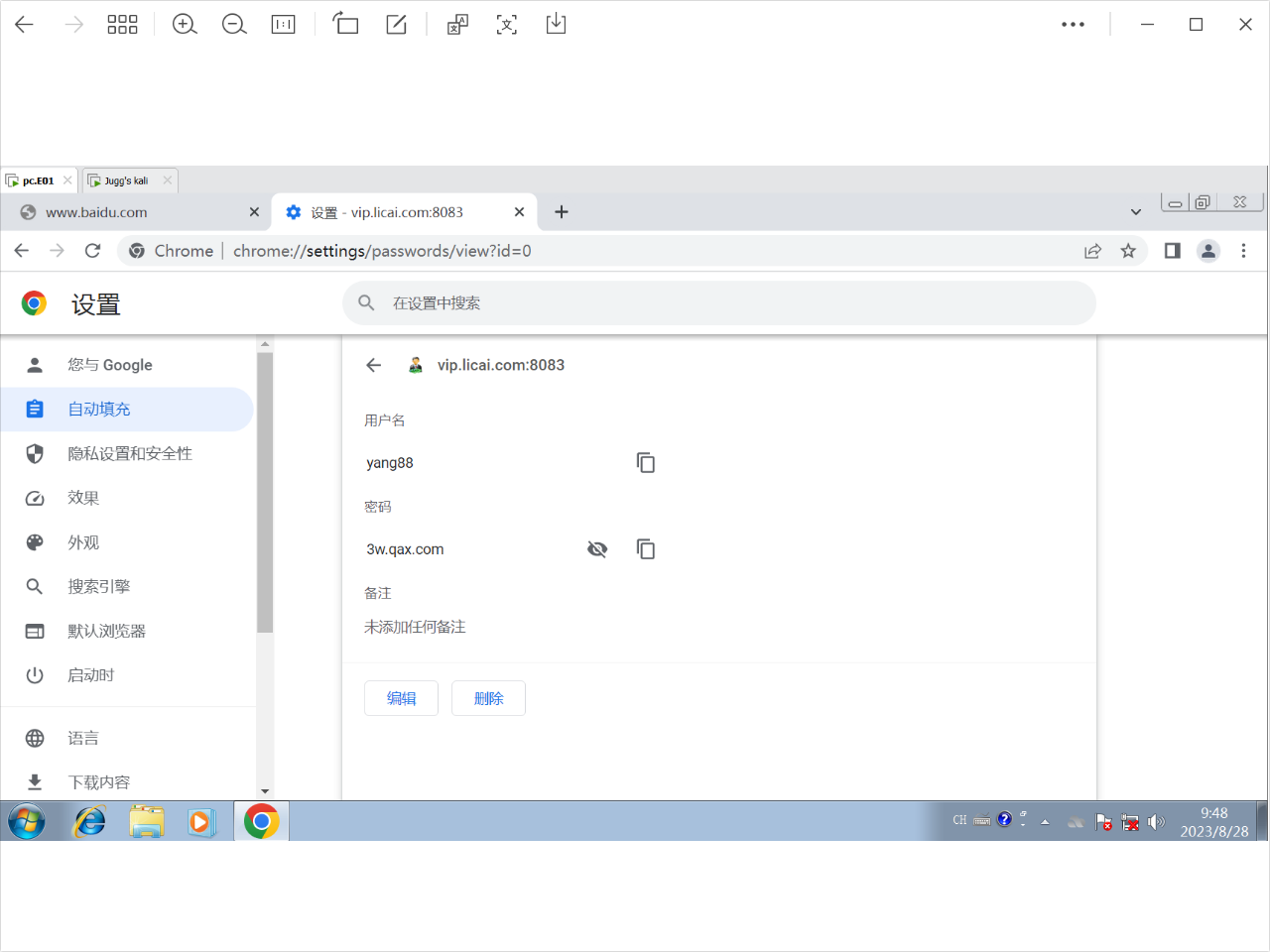

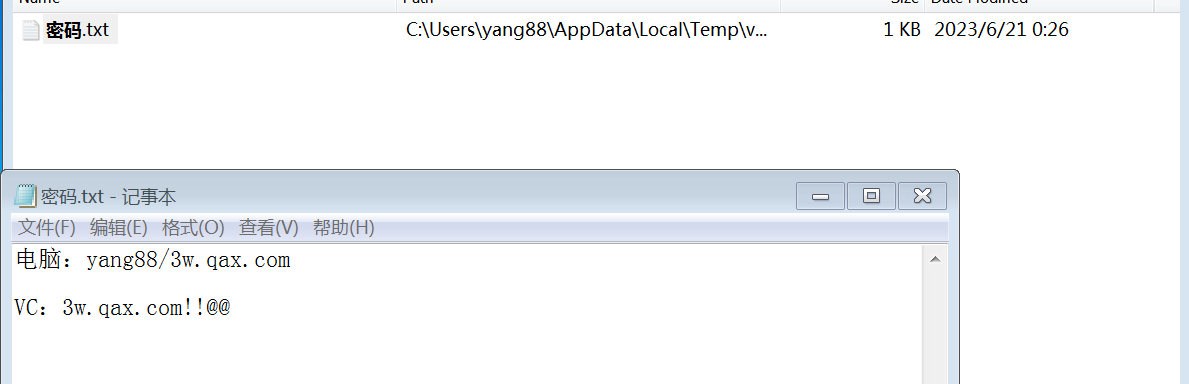

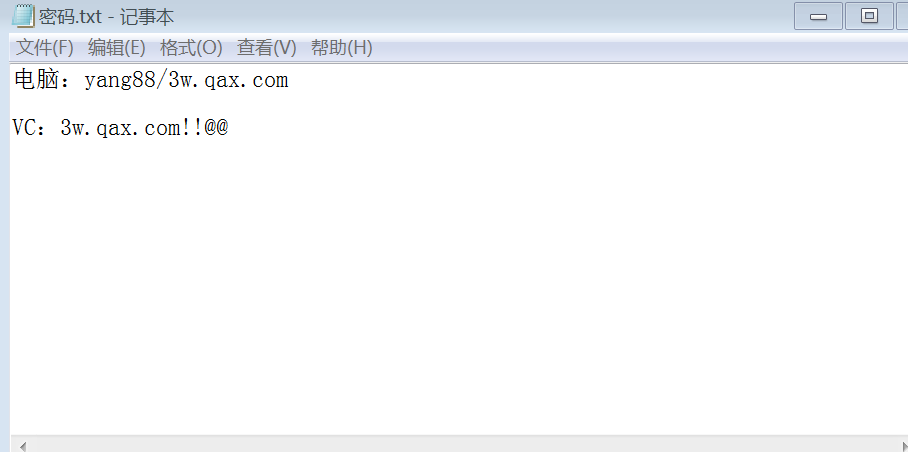

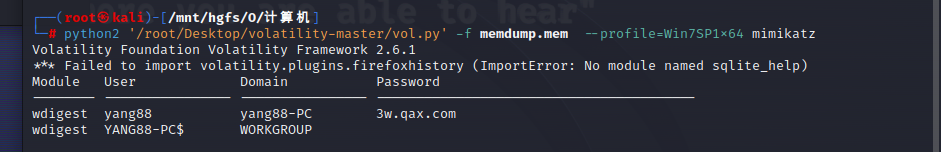

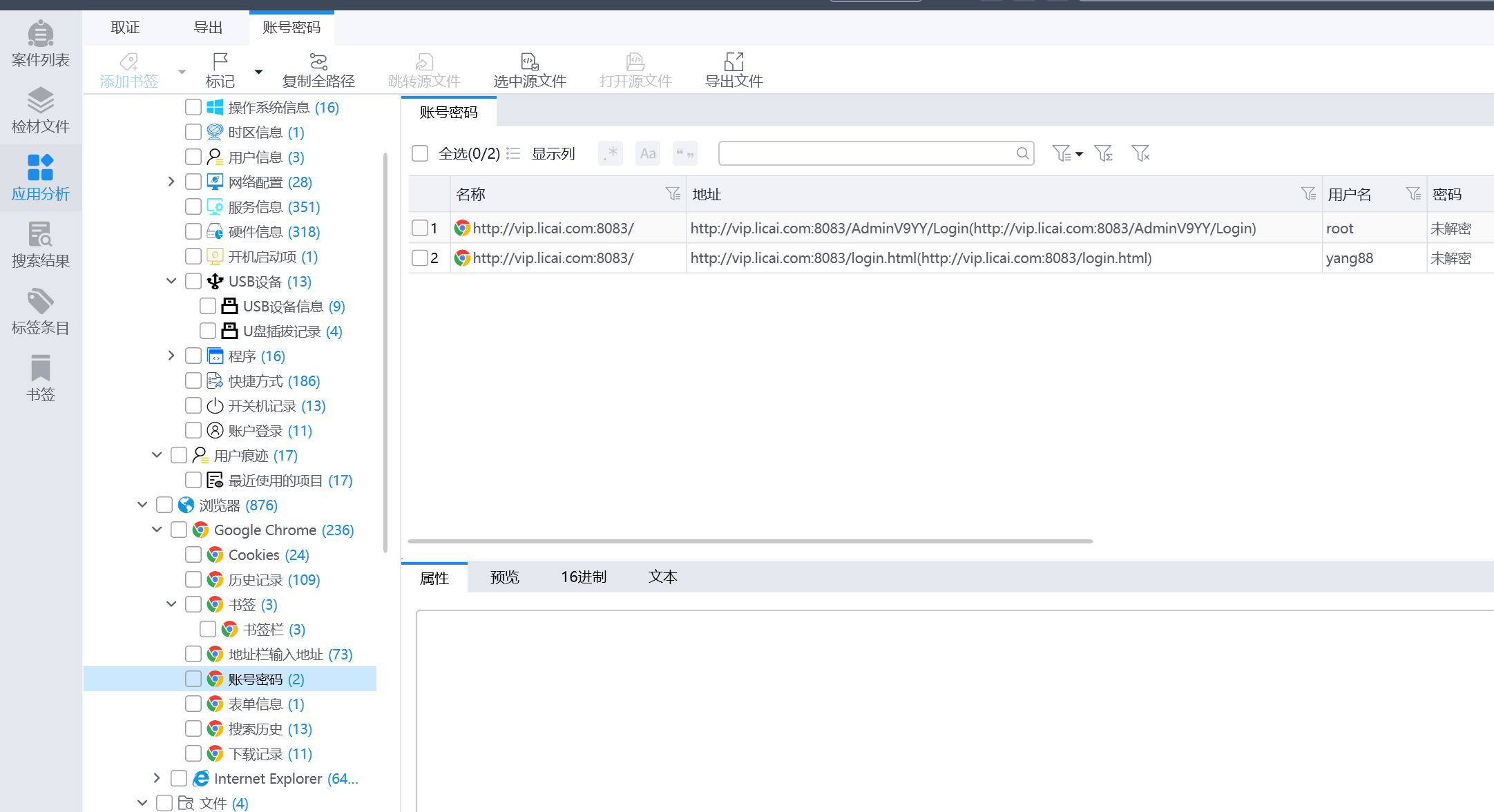

14【计算机取证】请给出嫌疑人杨某登录理财网站前台所用账号密码?[答案格式:root/admin]

仿真起来,在google的密码管理器看,输入系统密码就可以

系统密码可以在内存中取出来

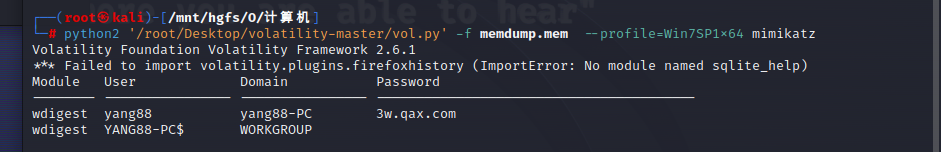

python2 '/root/Desktop/volatility-master/vol.py' -f memdump.mem --profile=Win7SP1x64 mimikatz

3w.qax.com

然后可以看到密码

和系统密码

3w.qax.com

15【计算机取证】请给出嫌疑人电脑内pdf文件默认打开程序的当前版本号?[答案格式:xxxx(xx)]

仿真起来直接看wps的

2023春季更新(14309)

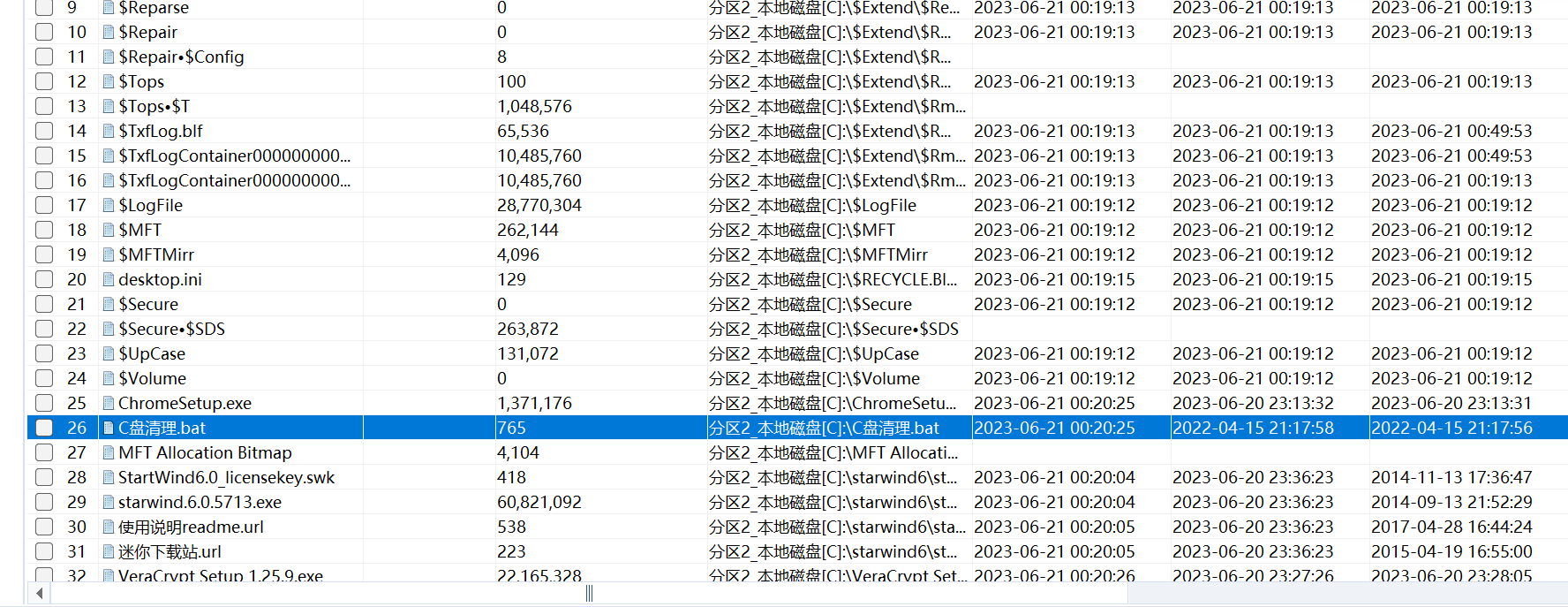

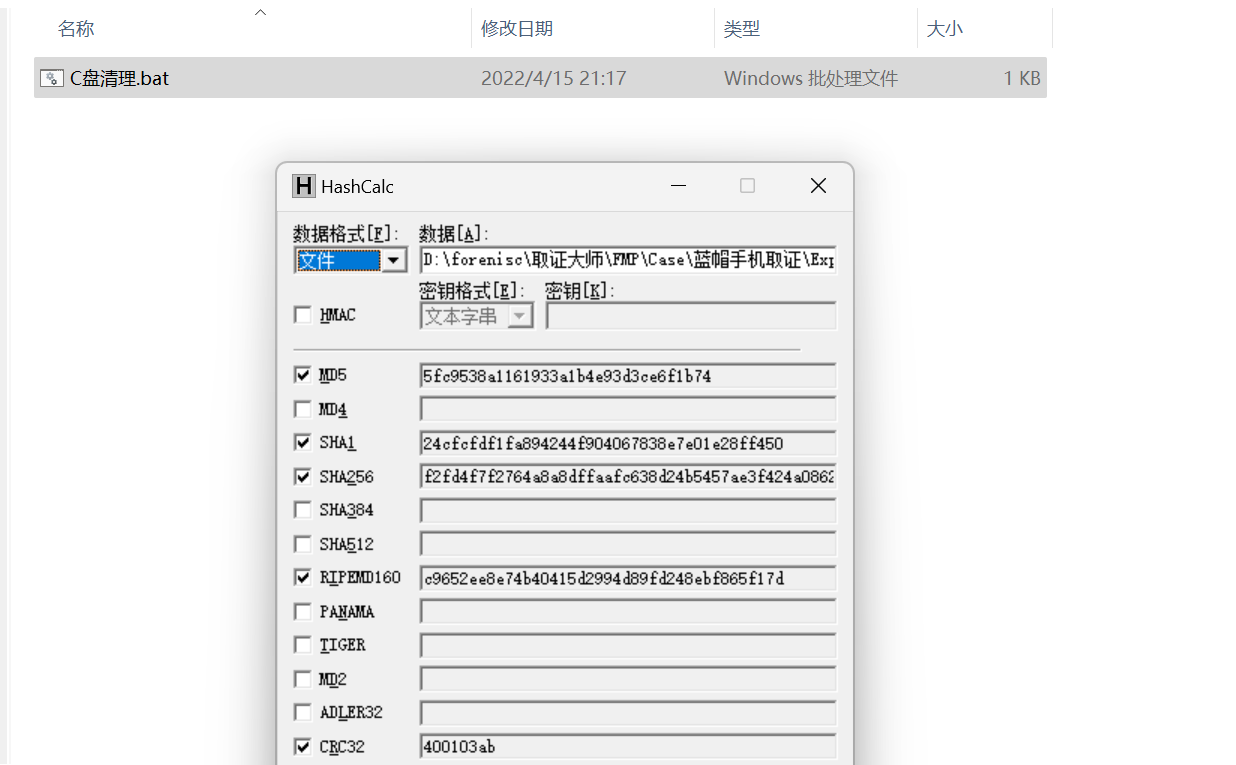

16【计算机取证】请给出嫌疑人计算机内文件名为“C盘清理.bat”的SHA-1?[答案格式:字母小写]

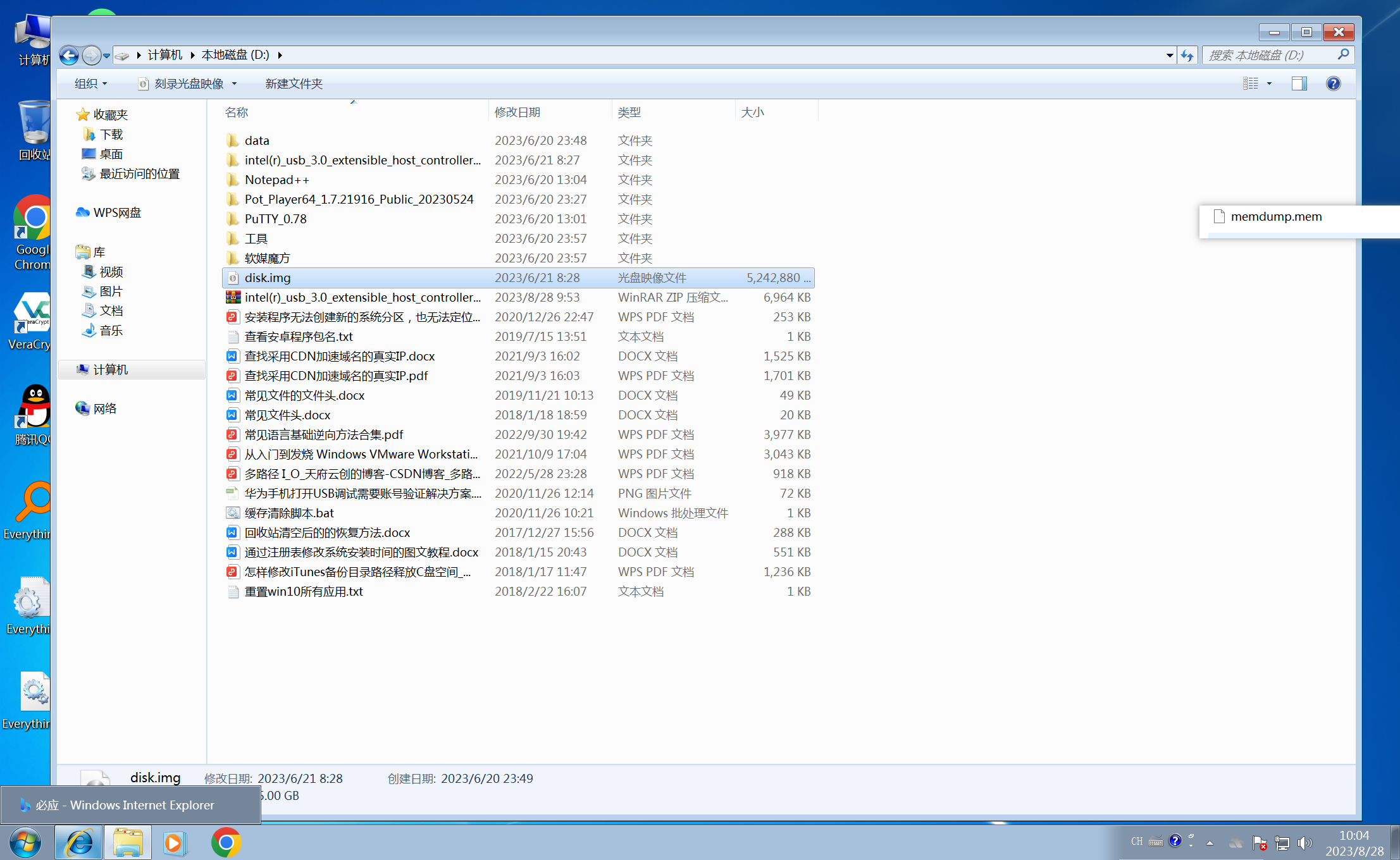

找到一个disk.img,导出来,再取证,可以找到C盘清理.bat

24cfcfdf1fa894244f904067838e7e01e28ff450

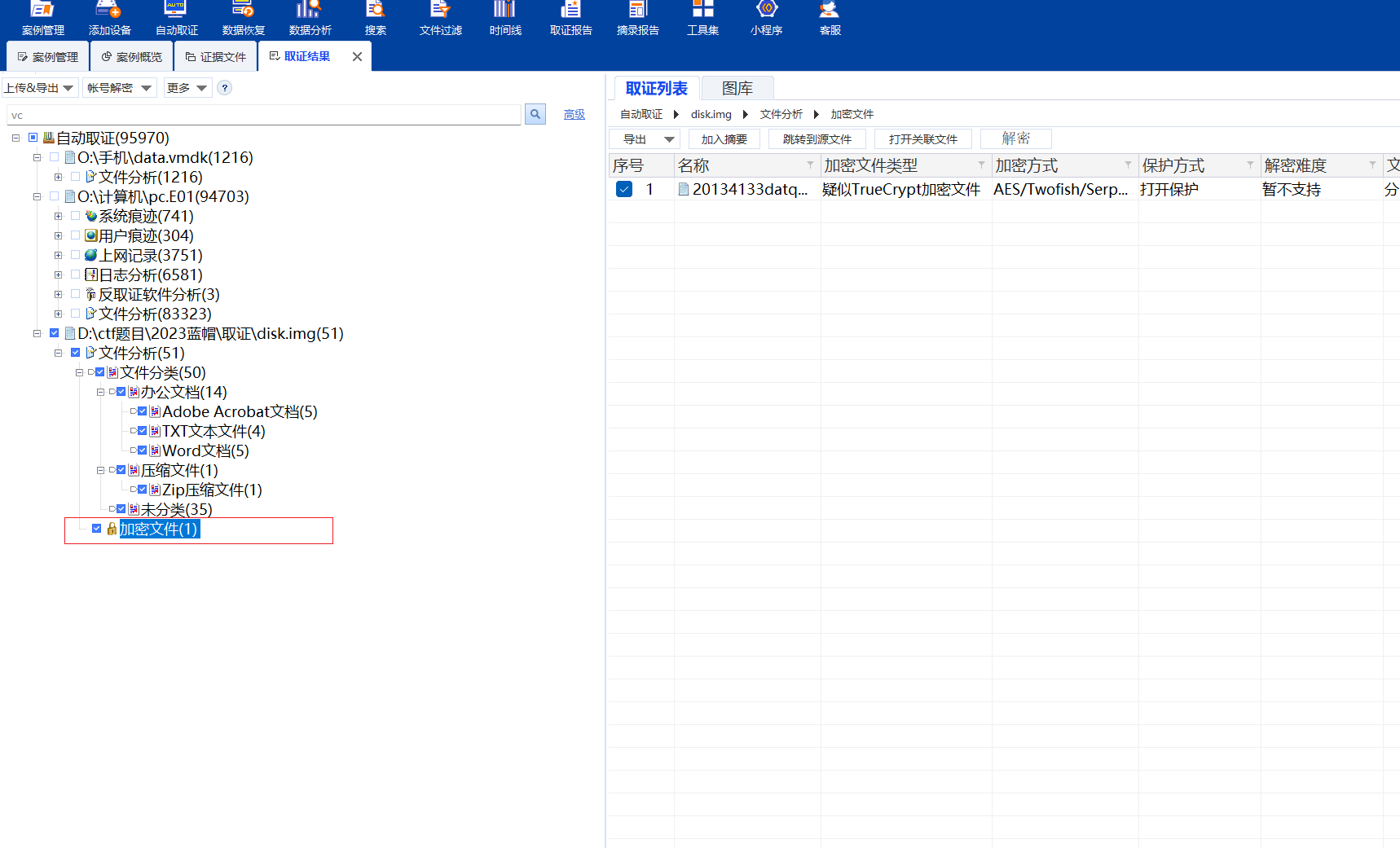

17【计算机取证】请给出嫌疑人Vera Crypt加密容器的解密密码?[答案格式:admin!@#]

仿真起来,直接搜密码就可以看到了,好好好

3w.qax.com!!@@

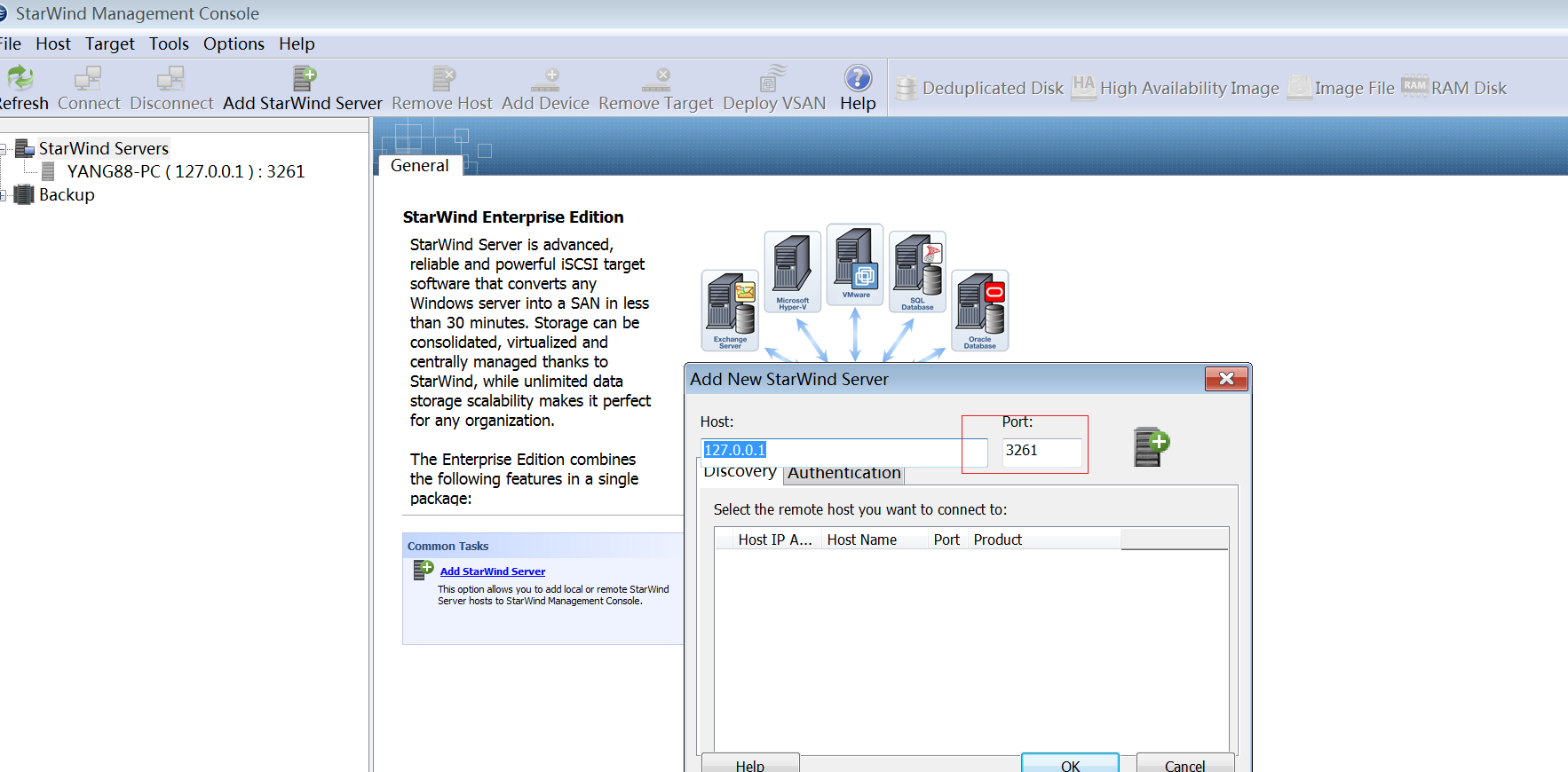

18【计算机取证】请给出嫌疑人电脑内iSCSI服务器对外端口号?[答案格式:8080]

在starwind里面

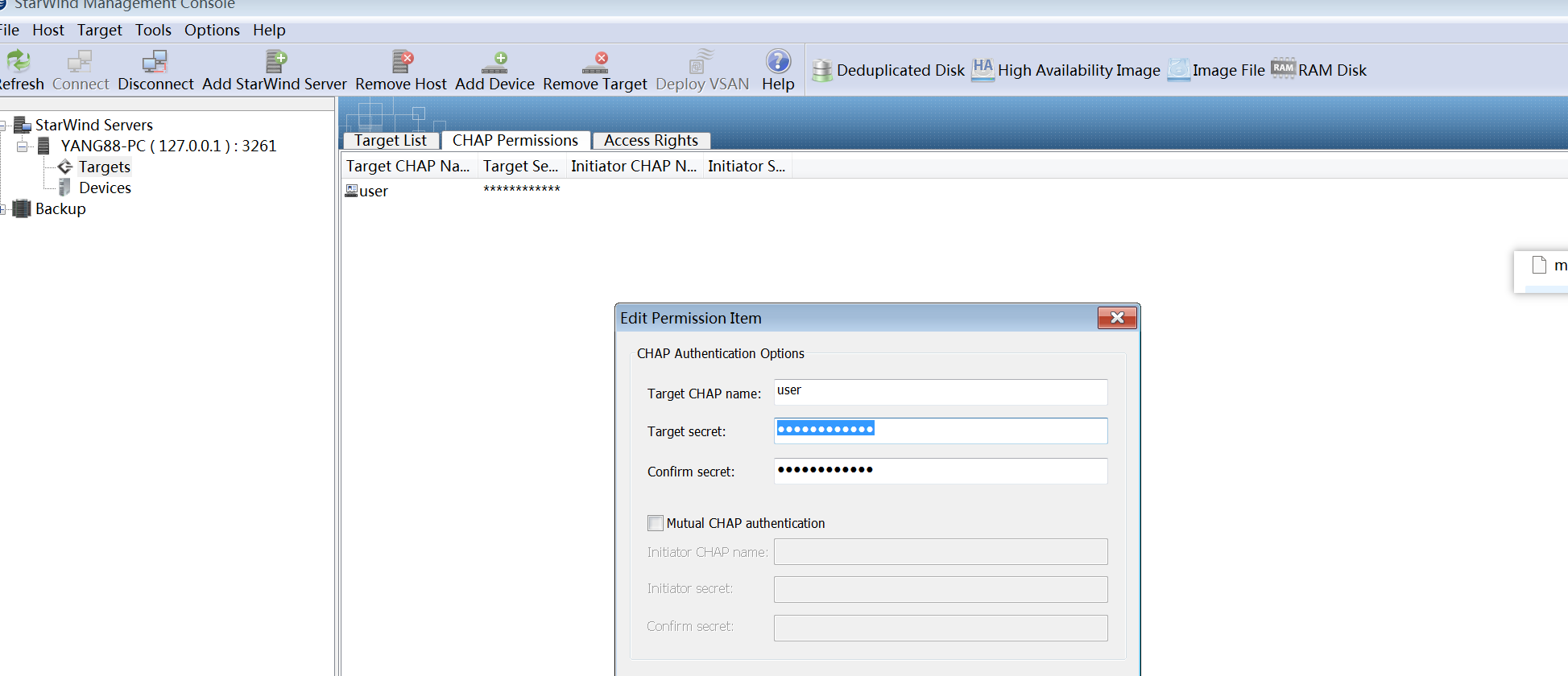

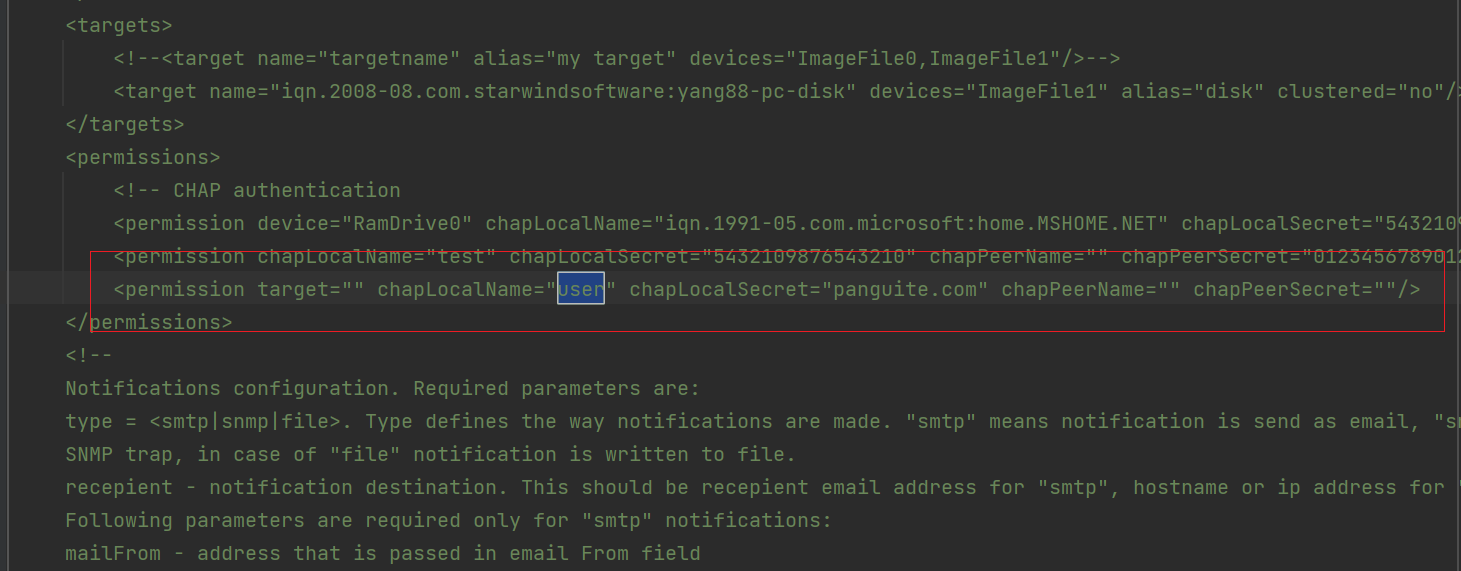

19【计算机取证】请给出嫌疑人电脑内iSCSI服务器CHAP认证的账号密码?[答案格式:root/admin]

可以看到用户为user

将startwind整个文件夹弄出来,搜索一下user,可以看到

user/panguite.com

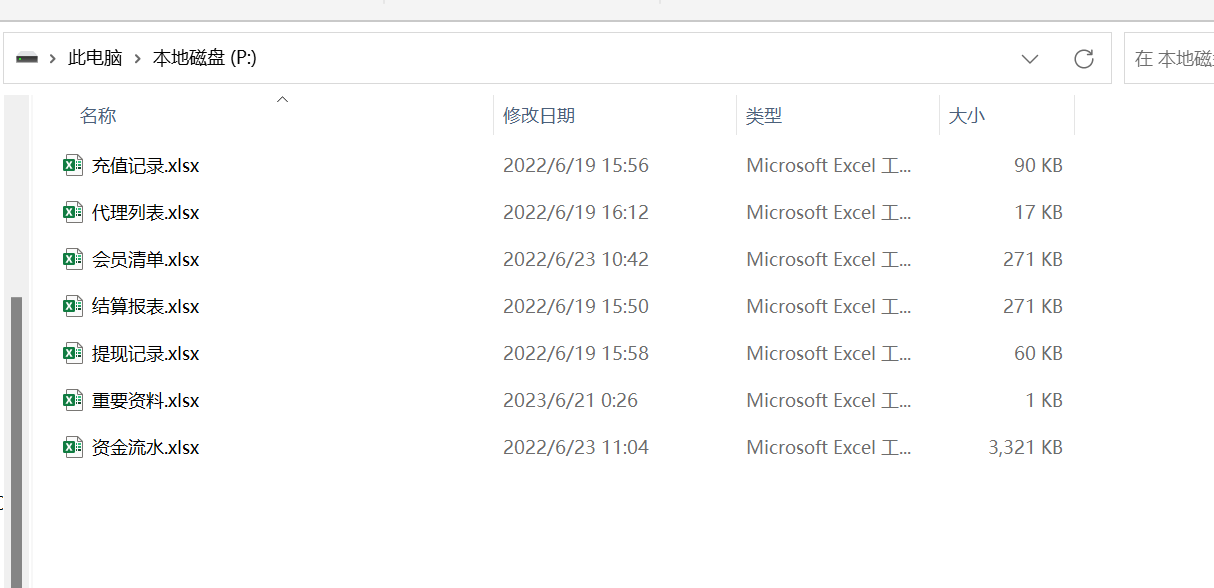

20【计算机取证】分析嫌疑人电脑内提现记录表,用户“mi51888”提现总额为多少?[答案格式:10000]

刚刚挂载的img里面有个疑似加密容器的txt

导出来,用上面的密码挂载

3w.qax.com!!@@

筛选一下,求和

1019

内存取证

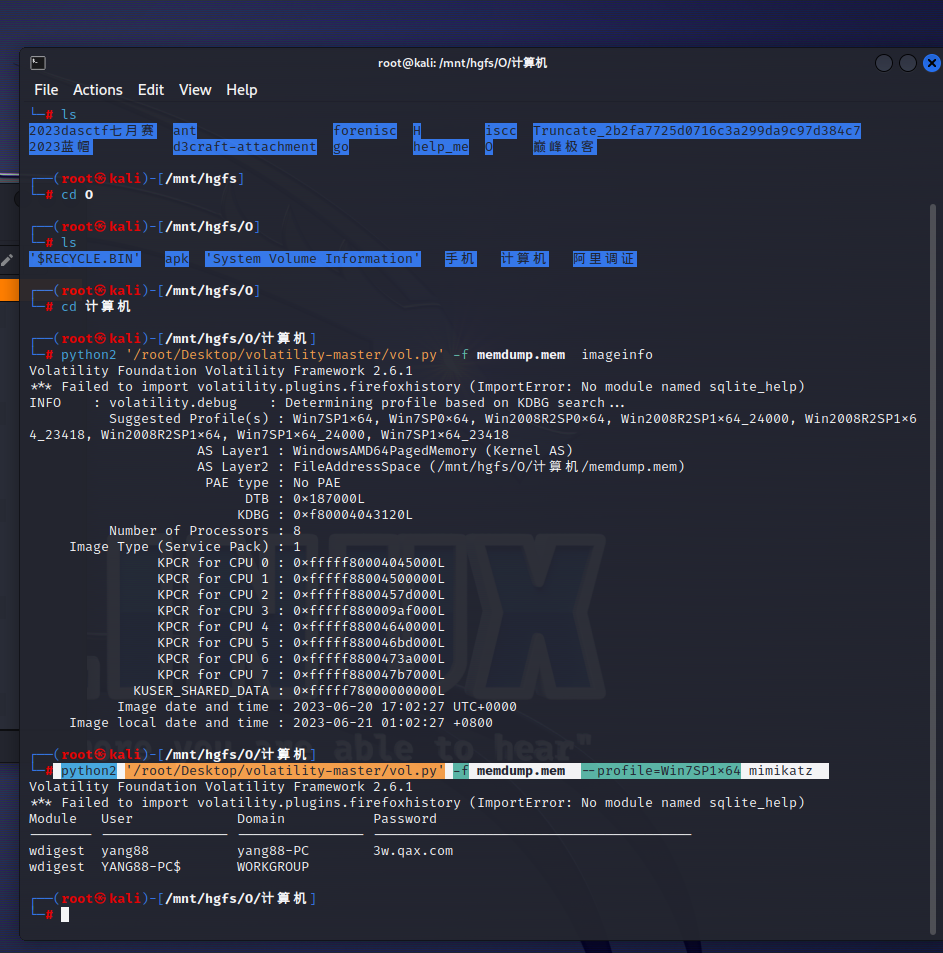

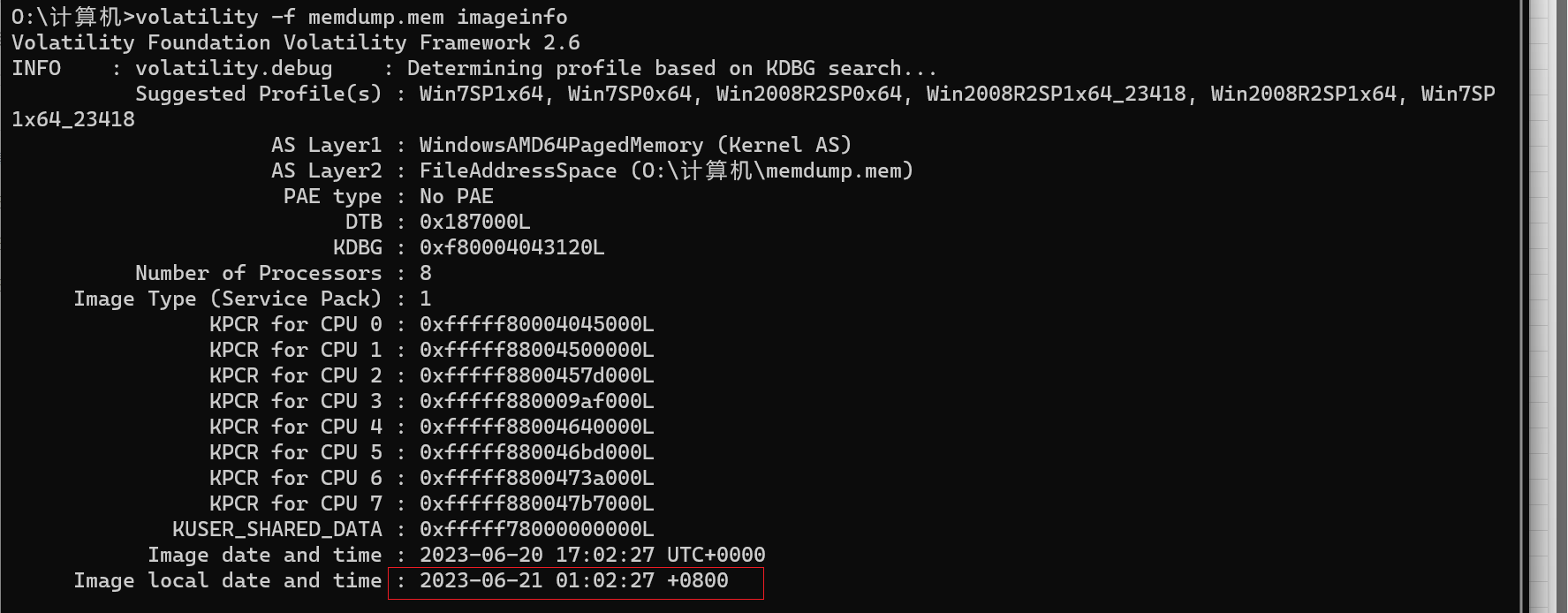

21【内存取证】请给出计算机内存创建北京时间?[答案格式:2000-01-11 00:00:00]

volatility -f memdump.mem imageinfo

2023-06-21 01:02:27

22【内存取证】请给出计算机内用户yang88的开机密码?[答案格式:abc.123]

上面有了

3w.qax.com

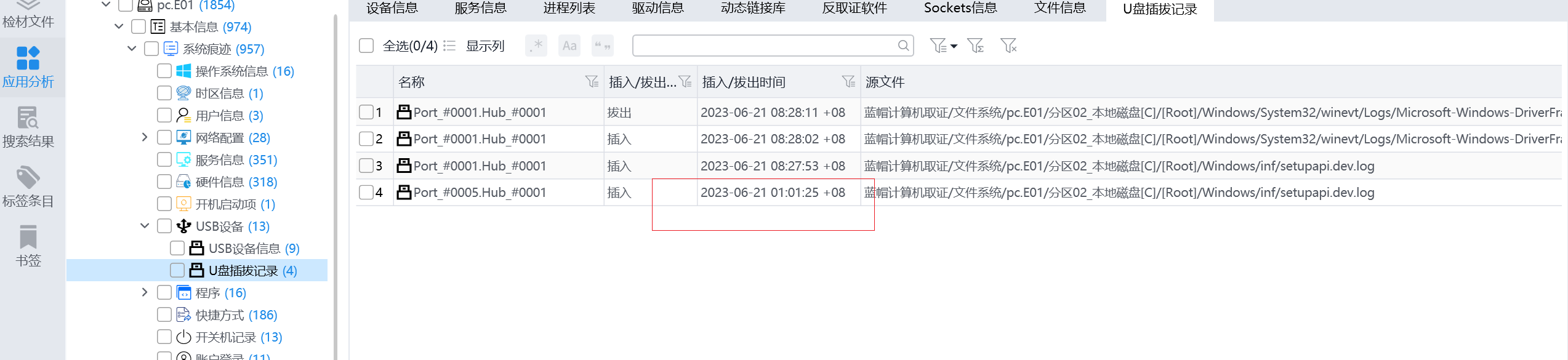

23【内存取证】提取内存镜像中的USB设备信息,给出该USB设备的最后连接北京时间?[答案格式:2000-01-11 00:00:00]

在计算机镜像里面可以看到

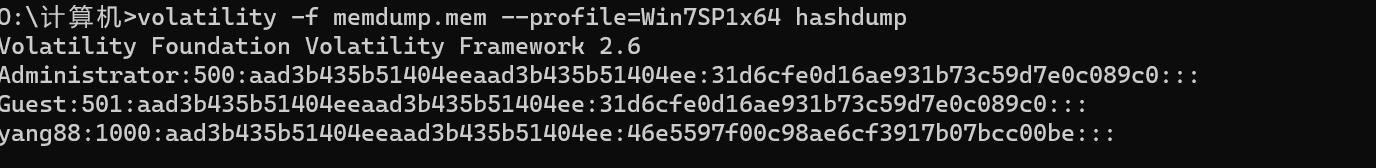

24【内存取证】请给出用户yang88的LMHASH值?[答案格式:字母小写]

volatility -f memdump.mem --profile=Win7SP1x64 hashdump

aad3b435b51404eeaad3b435b51404ee

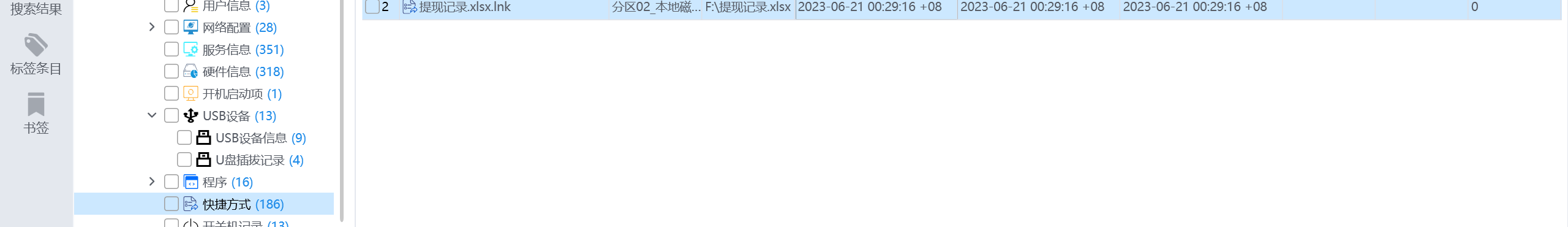

25【内存取证】请给出用户yang88访问过文件“提现记录.xlsx”的北京时间?[答案格式:2000-01-11 00:00:00]

计算机取证里面也有,摸了

2023-06-21 00:29:16

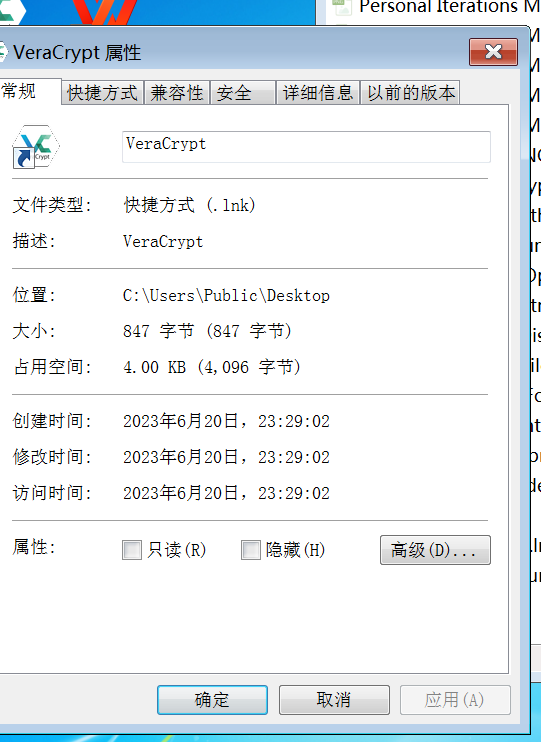

26【内存取证】请给出“VeraCrypt”最后一次执行的北京时间?[答案格式:2000-01-11 00:00:00]

仿真看到是

但是错的,看别的师傅wp是用火眼直接梭

2023-06-21 00:47:41

27【内存取证】分析内存镜像,请给出用户在“2023-06-20 16:56:57 UTC+0”访问过“维斯塔斯”后台多少次?[答案格式:10]

继续用计算机镜像摸鱼

2

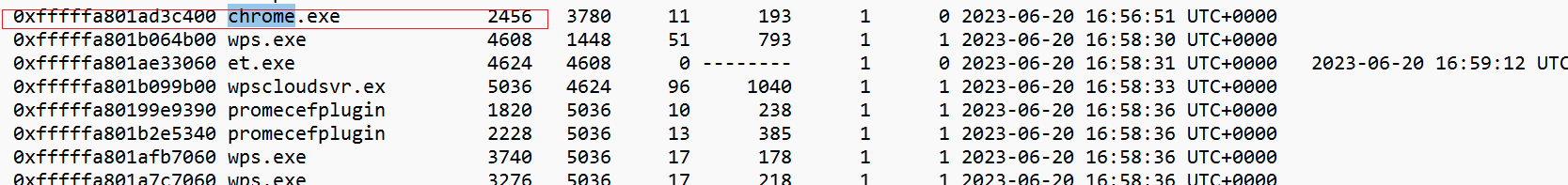

28【内存取证】请给出用户最后一次访问chrome浏览器的进程PID?[答案格式:1234]

volatility -f memdump.mem --profile=Win7SP1x64 pslist

服务器取证

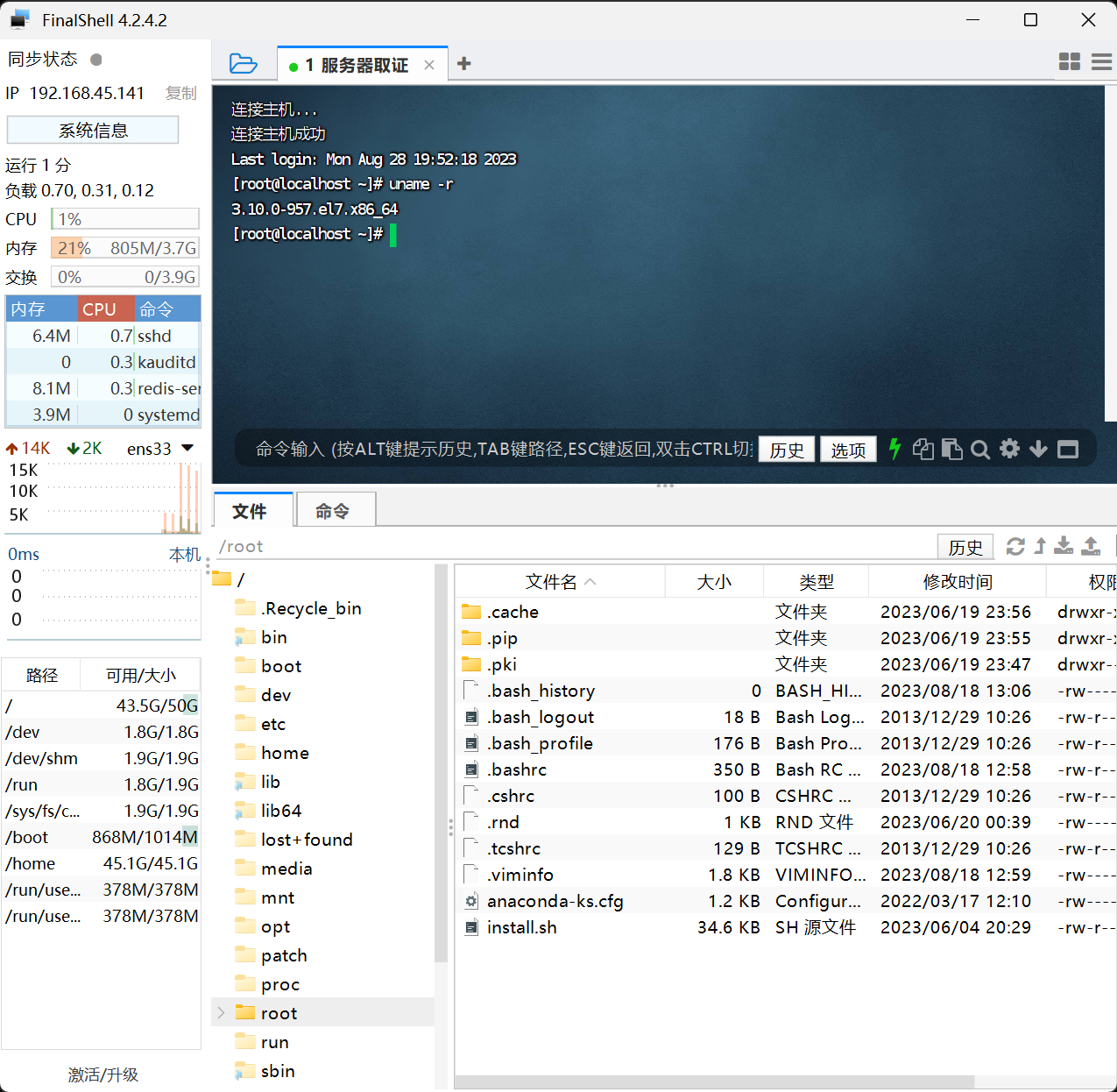

29【服务器取证】分析涉案服务器,请给出涉案服务器的内核版本?[答案格式:xx.xxx-xxx.xx.xx]

仿真起来,用finallshell连接一下

uname -r

3.10.0-957.el7.x86_64

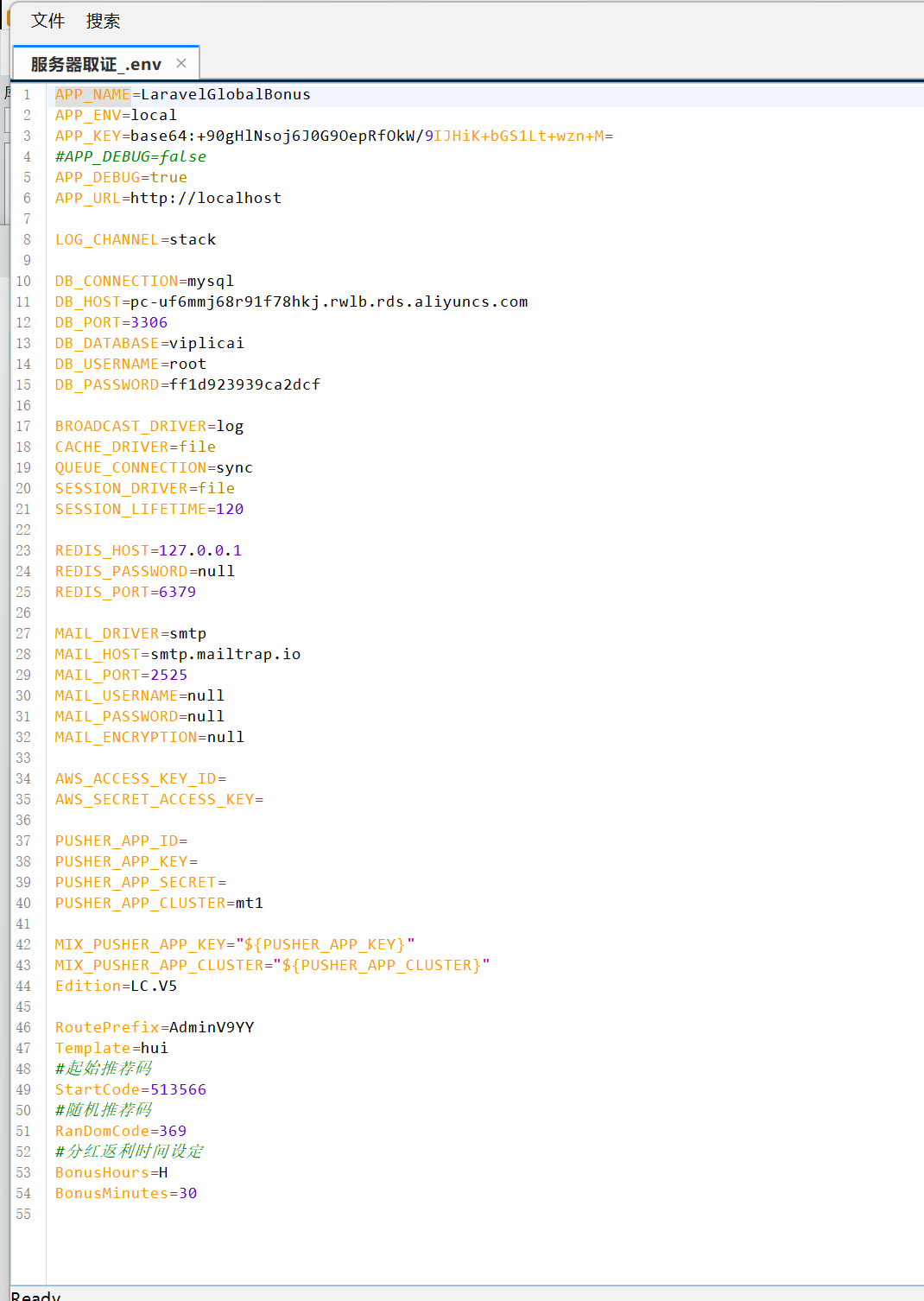

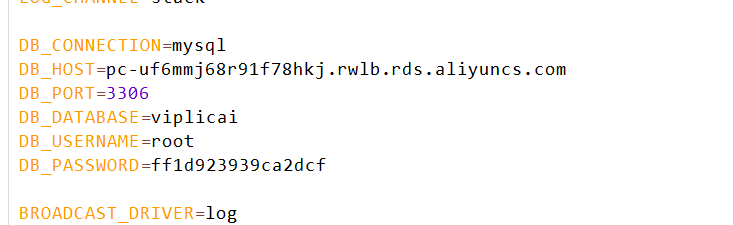

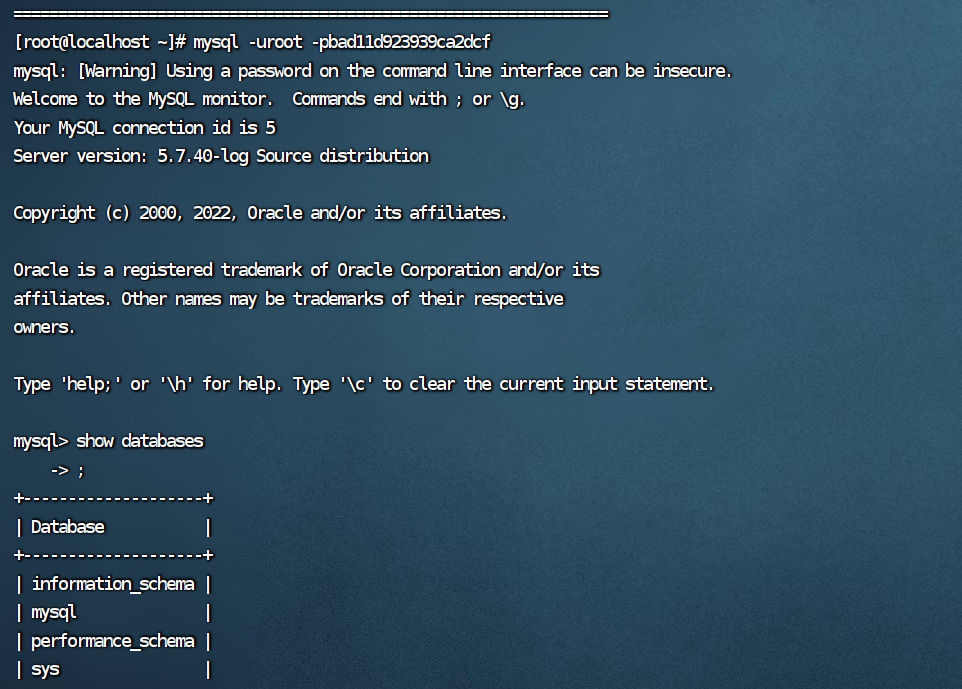

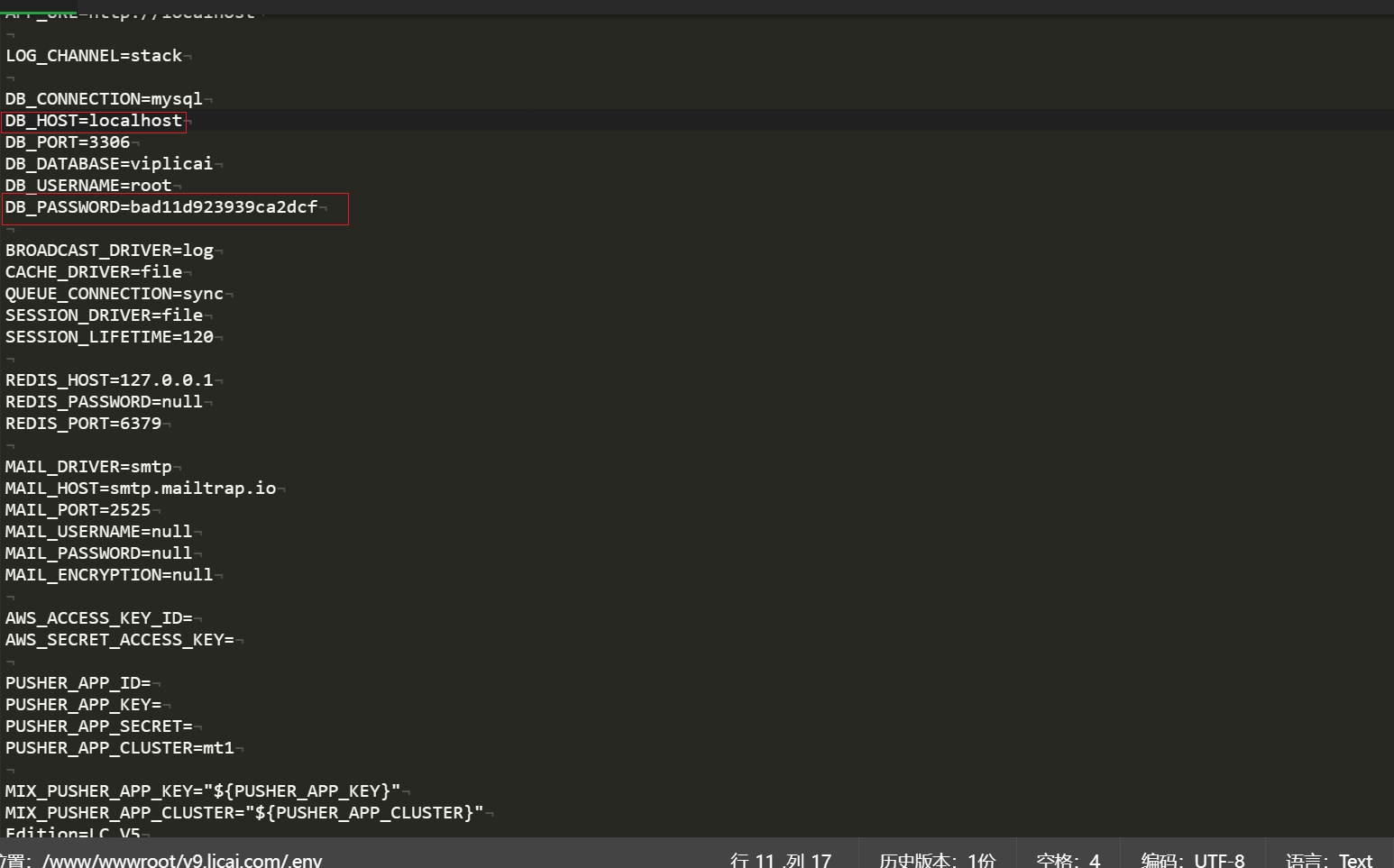

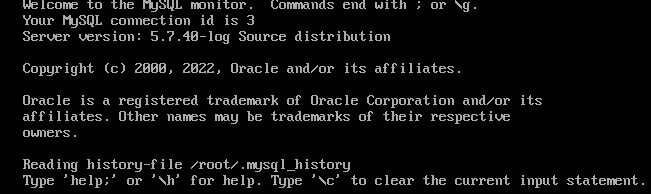

30【服务器取证】分析涉案服务器,请给出MySQL数据库的root账号密码?[答案格式:Admin123]

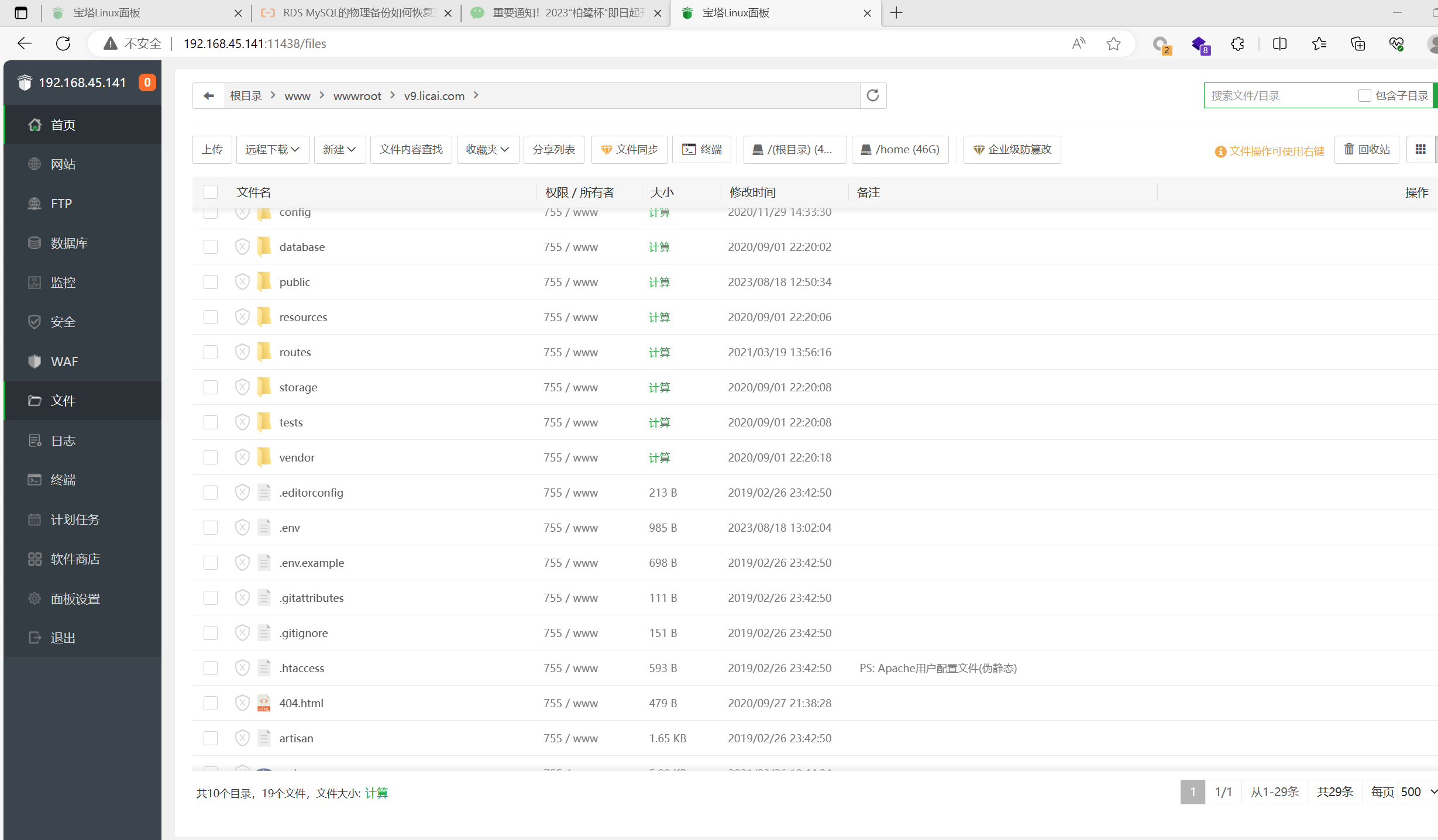

/www/wwwroot/v9.licai.com

看.env文件

ff1d923939ca2dcf

31【服务器取证】分析涉案服务器,请给出涉案网站RDS数据库地址?[答题格式: xx-xx.xx.xx.xx.xx]

还是在这里

pc-uf6mmj68r91f78hkj.rwlb.rds.aliyuncs.com

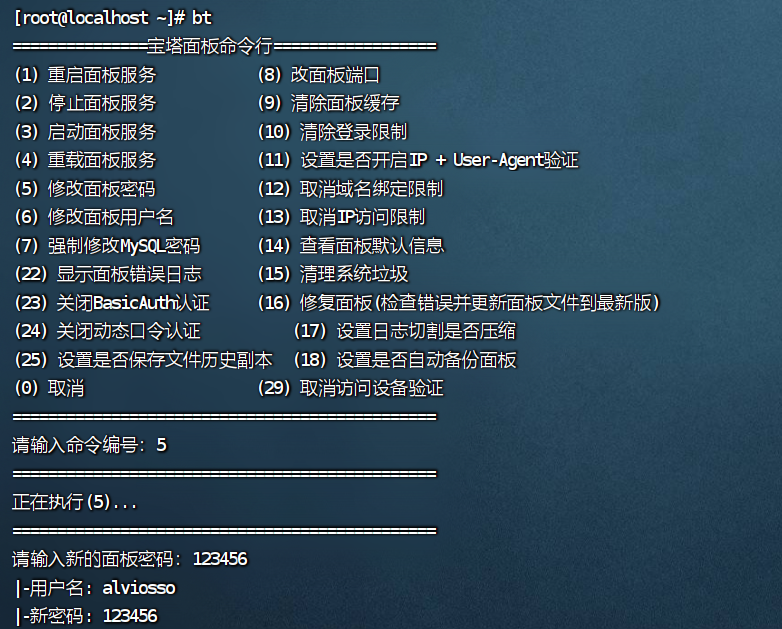

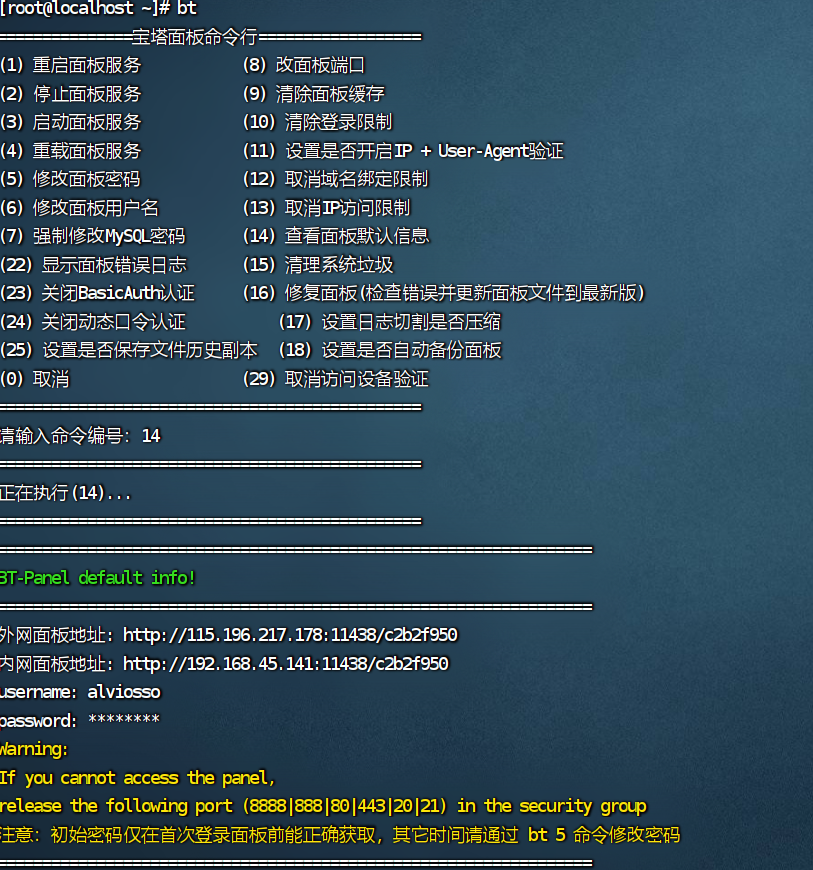

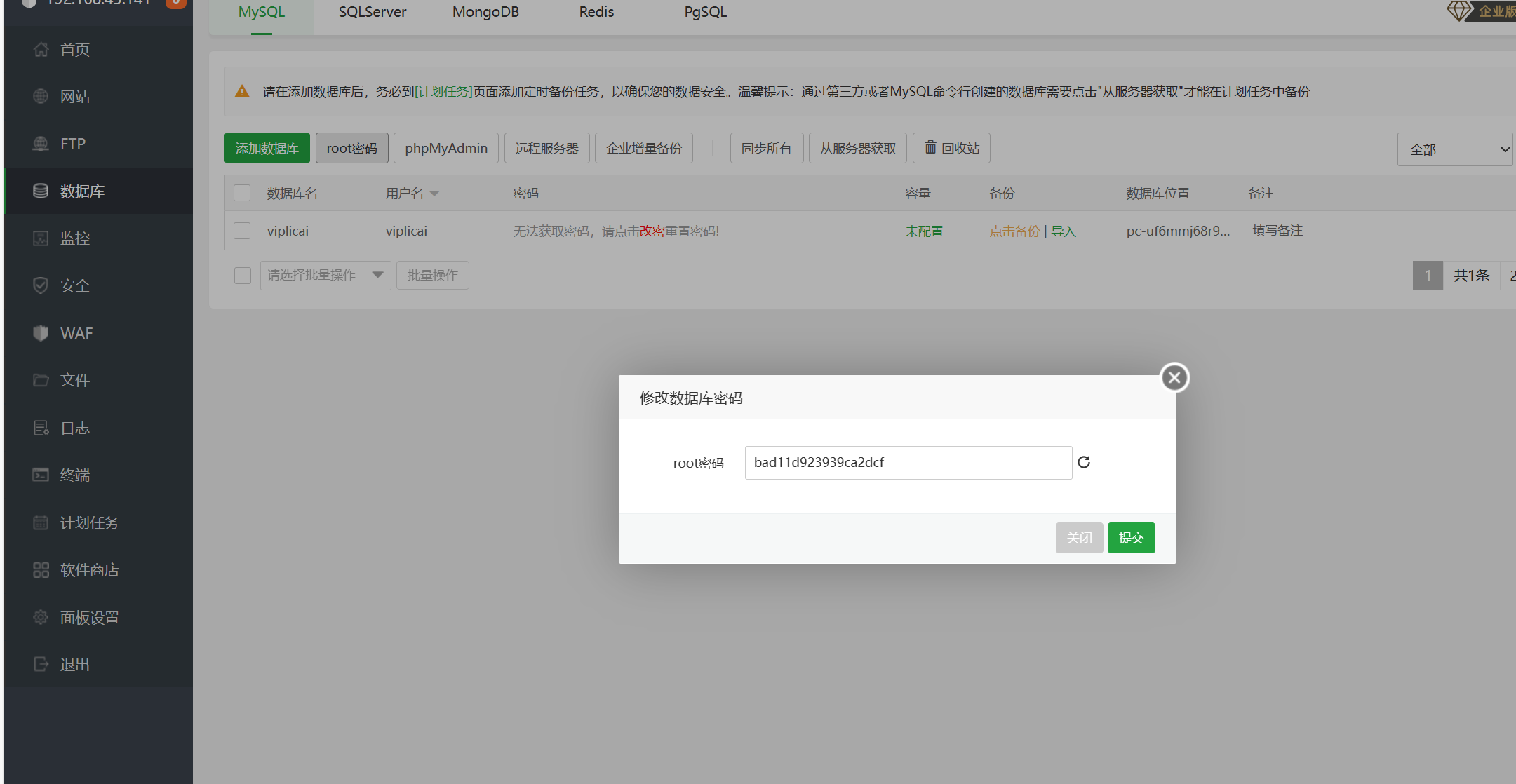

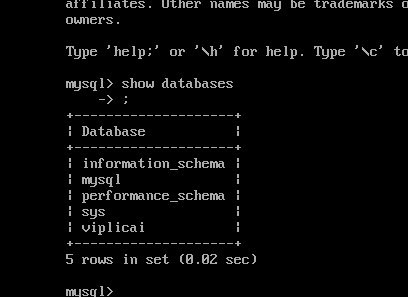

32【服务器取证】请给出涉网网站数据库版本号? [答题格式: 5.6.00]

有宝塔,去改密码

再看一下登录页面,登录去看数据库

看到root密码

bad11d923939ca2dcf

进入数据库

mysql -uroot -pbad11d923939ca2dcf

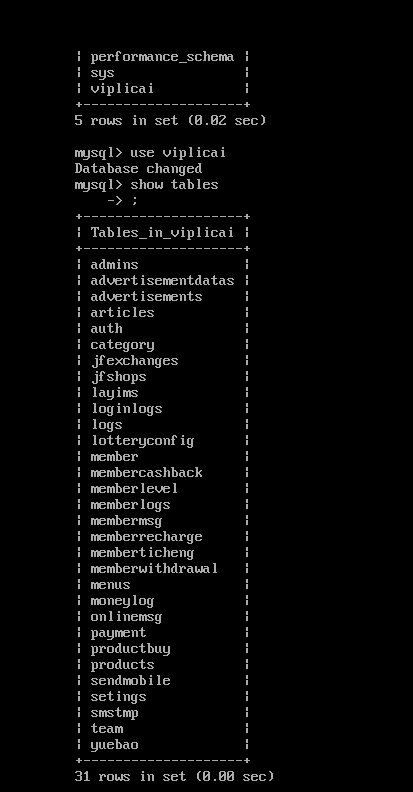

show databases;

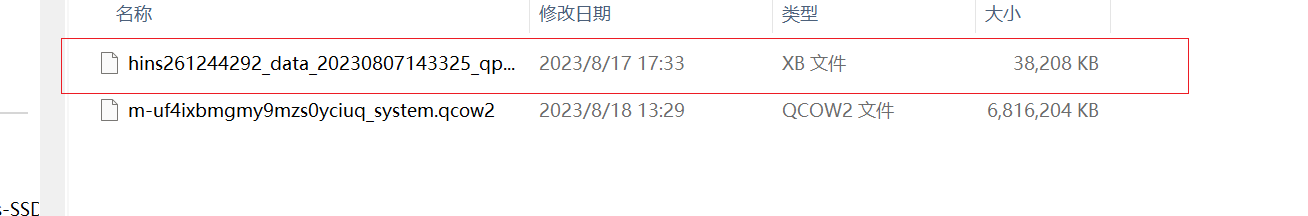

还给了一个xb文件

恢复数据库

https://blog.csdn.net/weixin_40230682/article/details/118703478

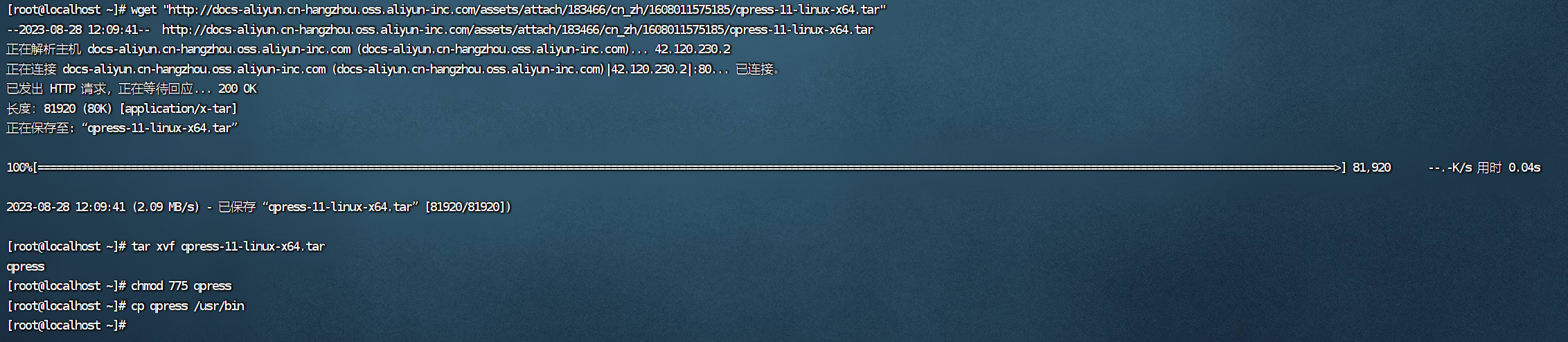

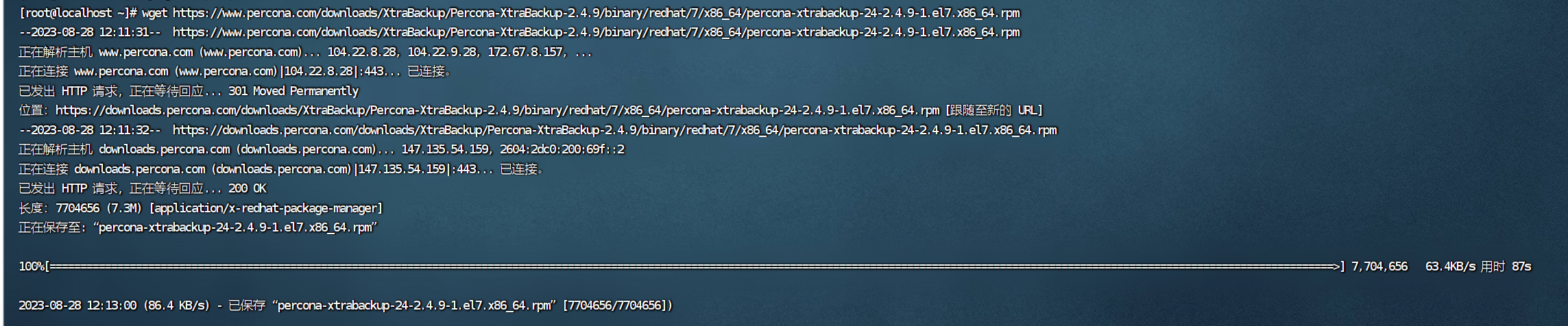

wget https://www.percona.com/downloads/XtraBackup/Percona-XtraBackup-2.4.9/binary/redhat/7/x86_64/percona-xtrabackup-24-2.4.9-1.el7.x86_64.rpm

安装xtrabackup

wget https://www.percona.com/downloads/XtraBackup/Percona-XtraBackup-2.4.9/binary/redhat/7/x86_64/percona-xtrabackup-24-2.4.9-1.el7.x86_64.rpm

yum install -y percona-xtrabackup-24-2.4.9-1.el7.x86_64.rpm

把.xb数据库传到服务器上

使用xbstream处理qp.xb文件

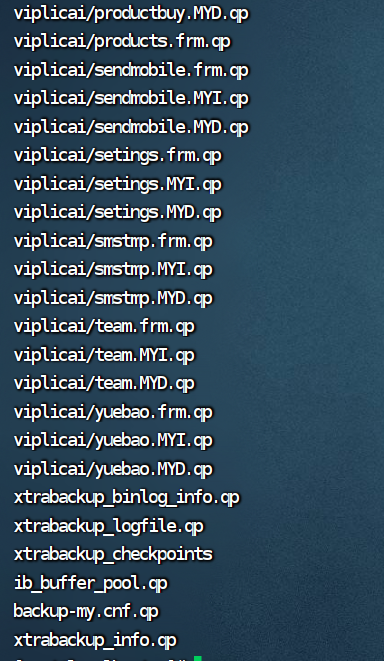

cat qp.xb | xbstream -x -v -C /www/server/data

进入/www/server/data进行解压

cd /www/server/data

innobackupex --decompress --remove-original /www/server/data

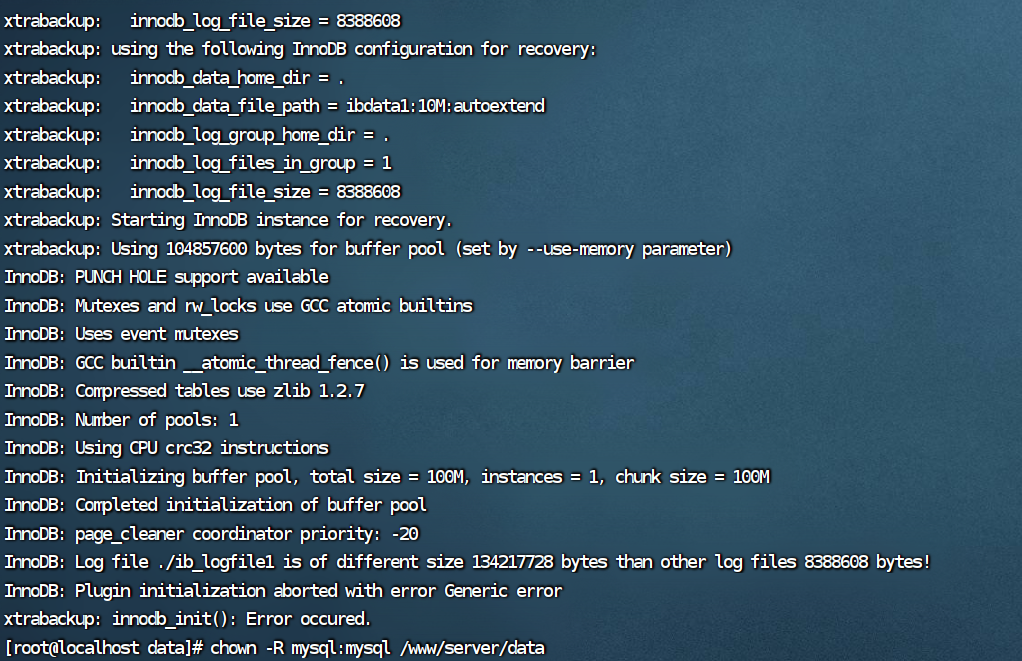

innobackupex --defaults-file=/etc/my.cnf --apply-log /www/server/data

chown -R mysql:mysql /www/server/data

修改mysql配置文件

vim /etc/my.cnf

#在[mysqld]块下添加

lower_case_table_names=1

重启mysql服务

service mysql restart

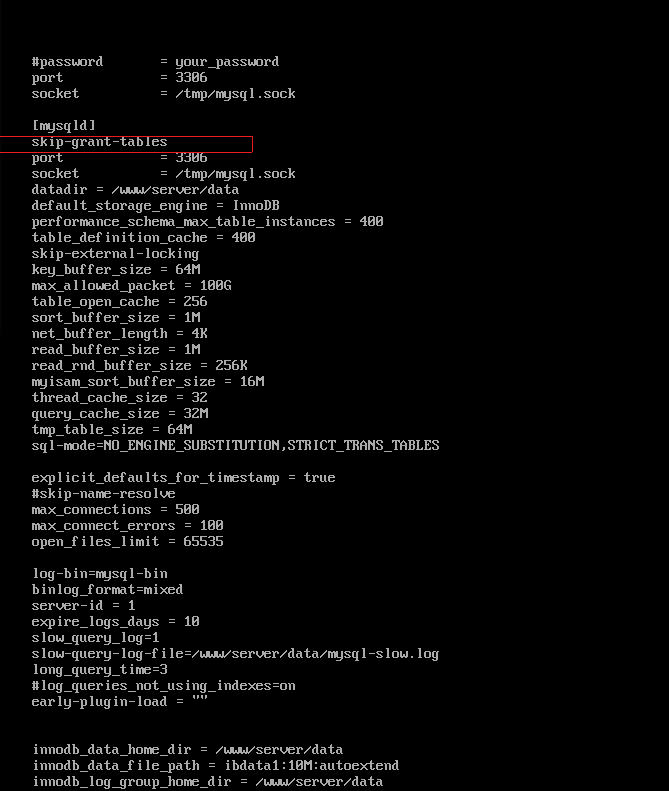

登录不了,修改mysql配置文件,添加skip-grant-tables跳过登录验证

mysql -uroot -pbad11d923939ca2dcf

show databases;

可以看到数据库被重构了

user viplicai

show tables;

进入网站

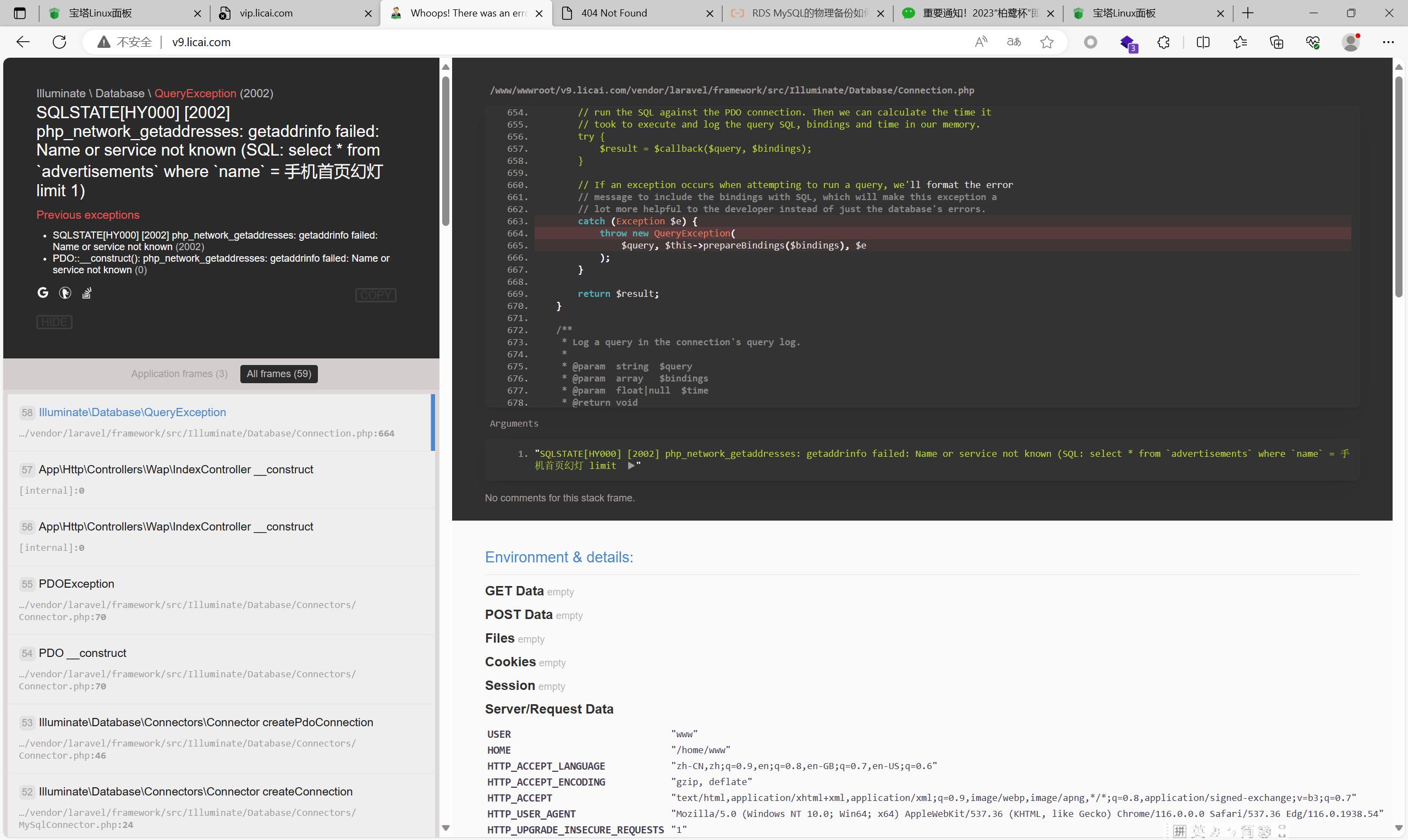

报错,修改网站目录下的.env文件

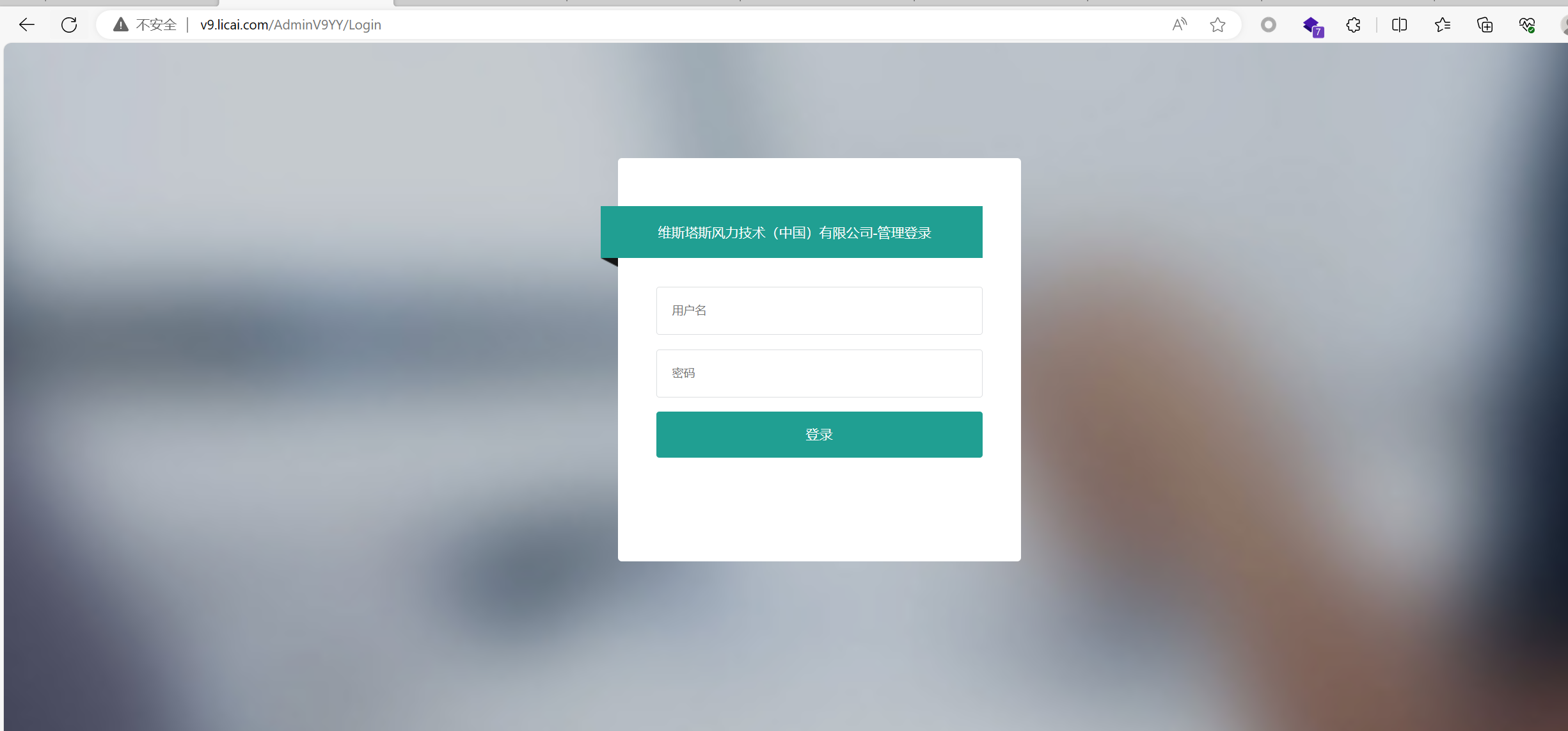

可以成功访问网站,去找找后台网址

http://vip.licai.com:8083/AdminV9YY/Login(http://vip.licai.com:8083/AdminV9YY/Login

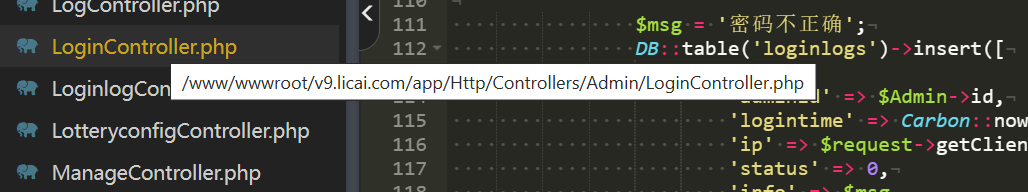

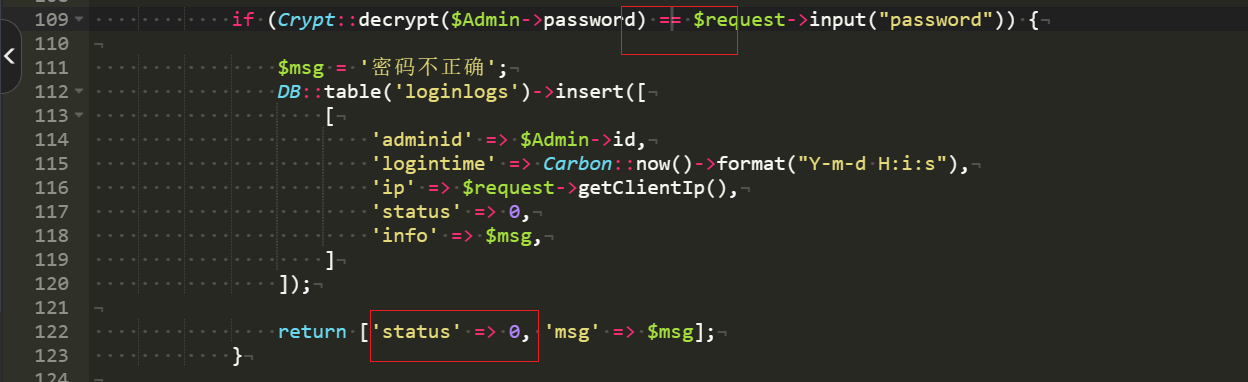

查看登录逻辑

修改登录逻辑

直接任意密码都能登录

其实不做这里也能直接看,为后面做铺垫

mysql -v

5.7.40

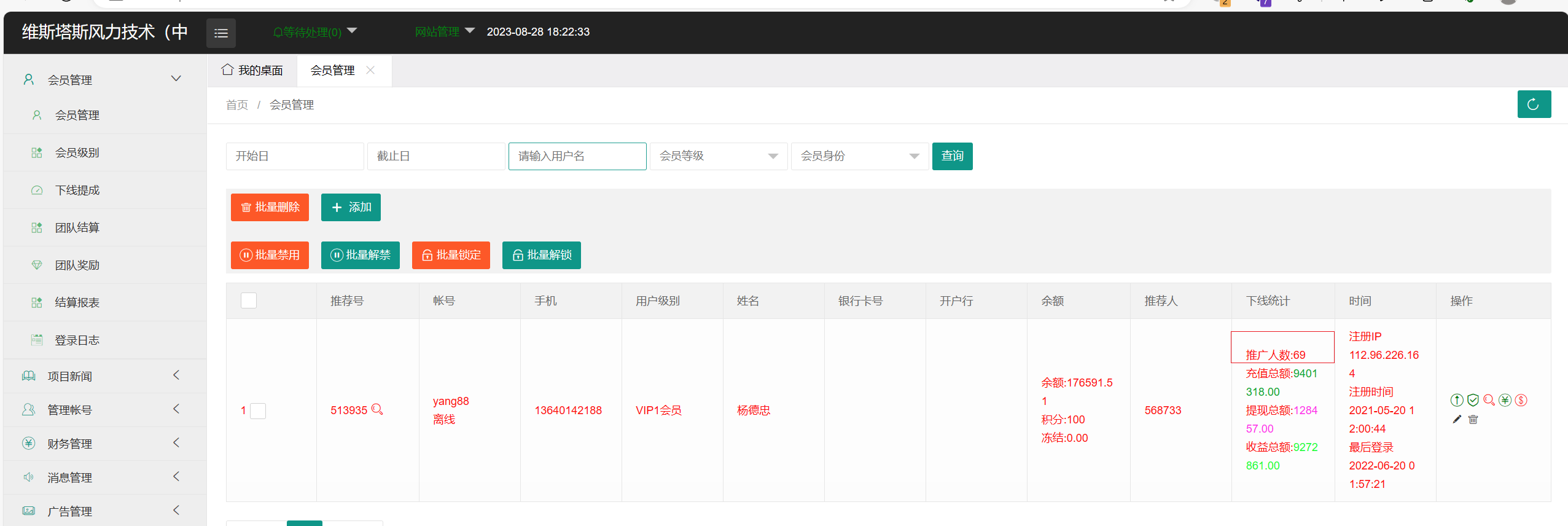

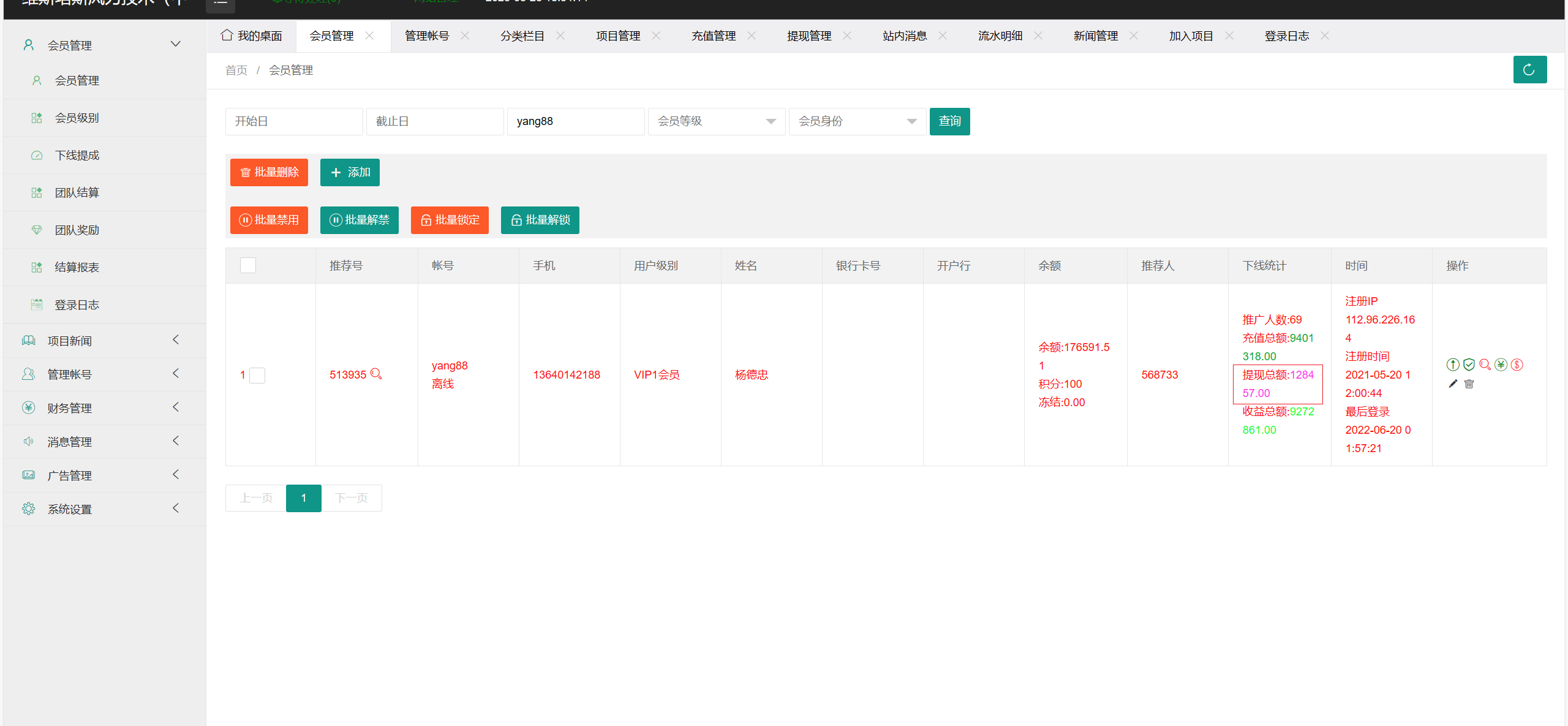

33【服务器取证】请给出嫌疑人累计推广人数?[答案格式:100]

刚刚进入了浏览器的后台可以查看

69

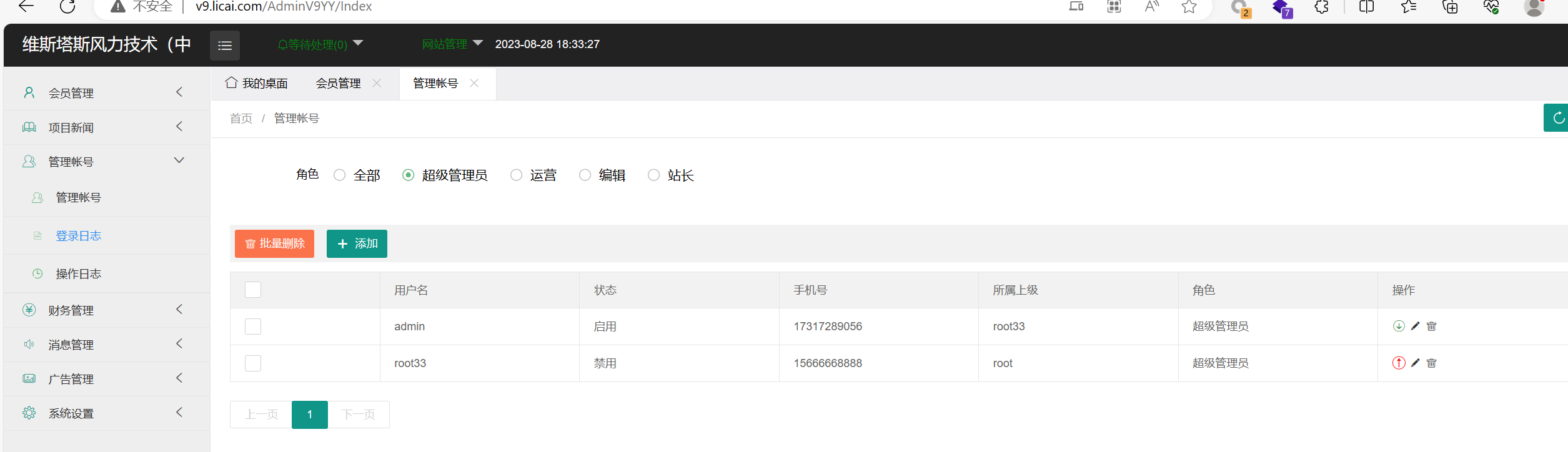

34【服务器取证】请给出涉案网站后台启用的超级管理员?[答题格式:abc]

后台直接看

admin

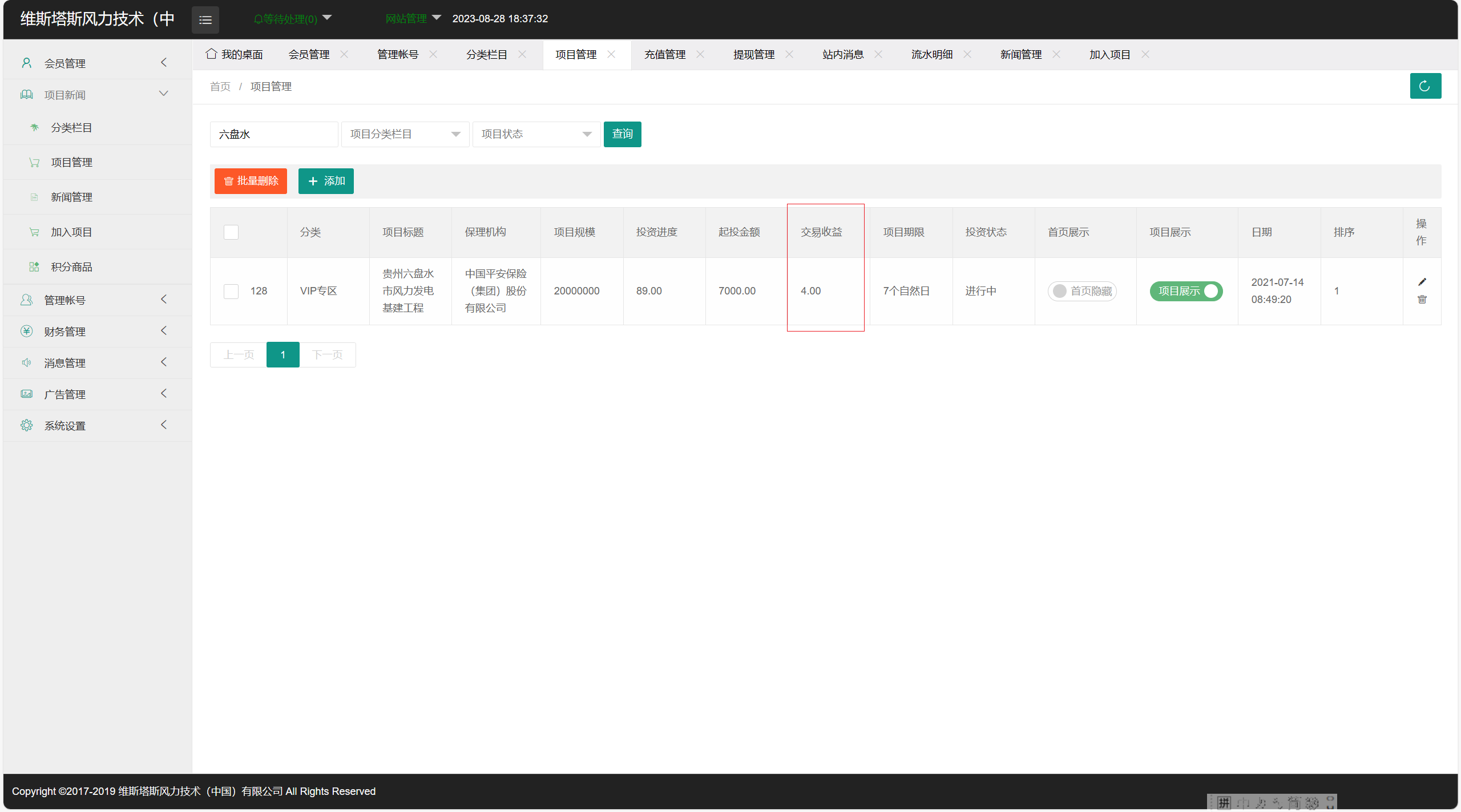

35【服务器取证】投资项目“贵州六盘水市风力发电基建工程”的日化收益为?[答题格式:1.00%]

4.00%

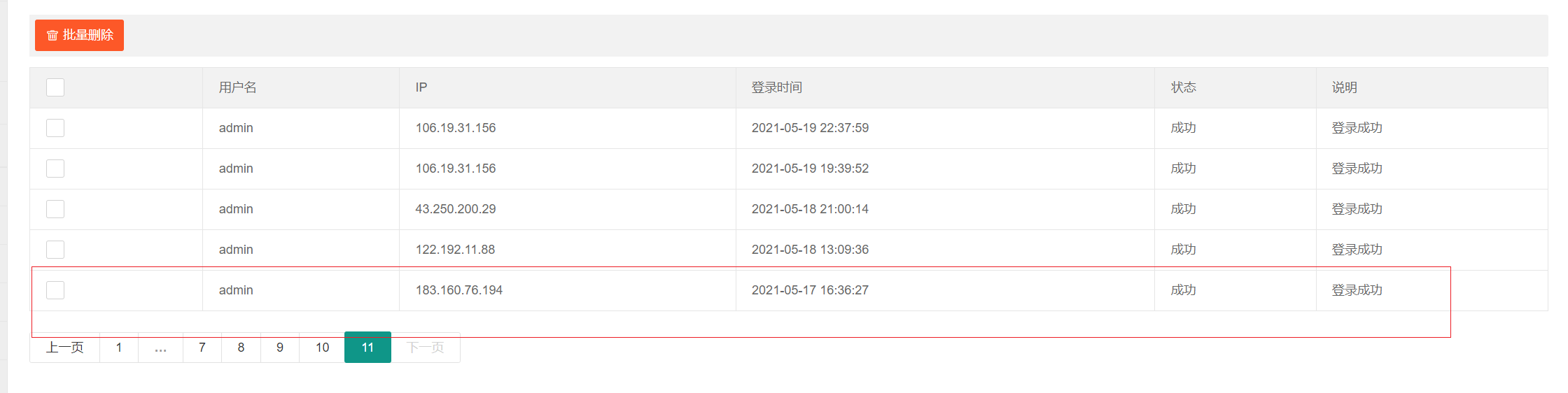

36【服务器取证】最早访问涉案网站后台的IP地址为[答题格式:8.8.8.8]

用root用户去看

183.160.76.194

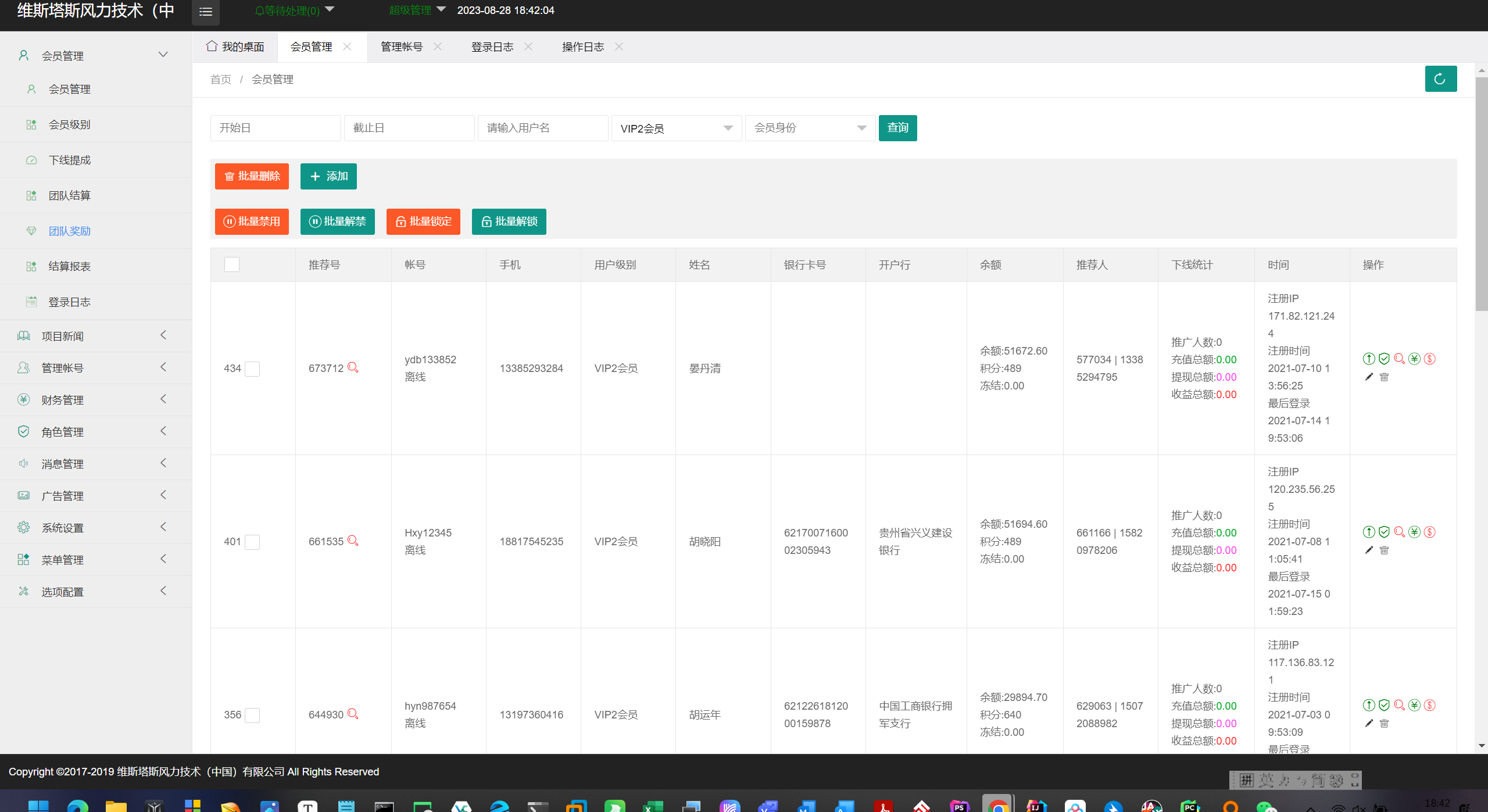

37【服务器取证】分析涉案网站数据库或者后台VIP2的会员有多少个[答案格式:100]

筛选一下,数一下就可以

20

38【服务器取证】分析涉案网站数据库的用户表中账户余额大于零且银行卡开户行归属于上海市的潜在受害人的数量为[答题格式:8]

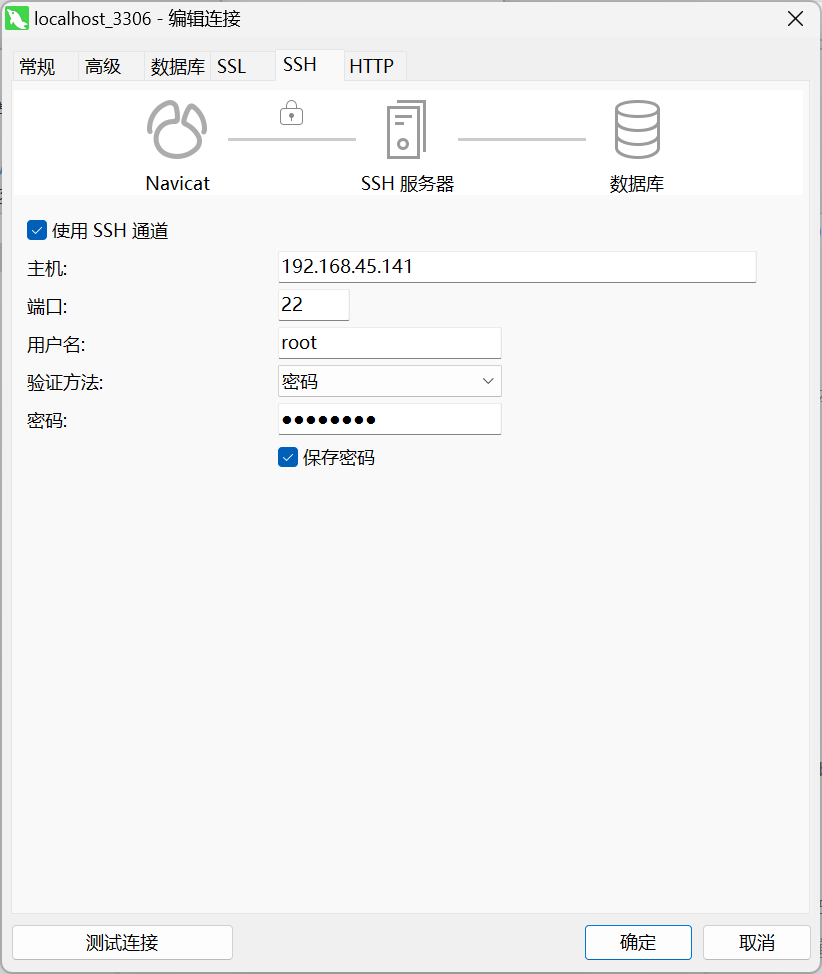

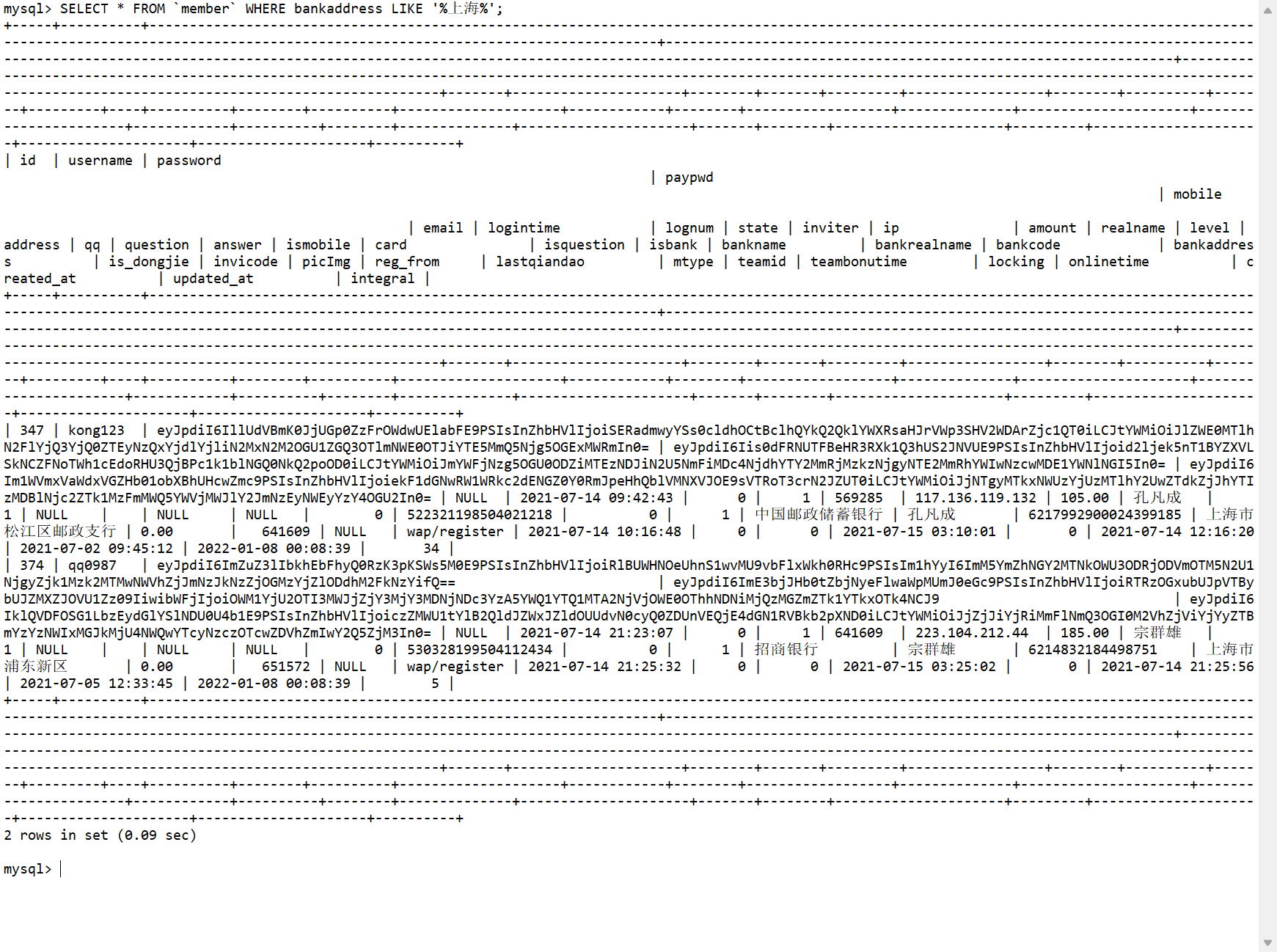

可以用ssh隧道直接连接mysql数据库

SELECT * FROM `member` WHERE bankaddress LIKE '%上海%'

看到是两个人

2

39【服务器取证】分析涉案网站数据库或者后台,统计嫌疑人的下线成功提现多少钱?[答题格式:10000.00]

128457

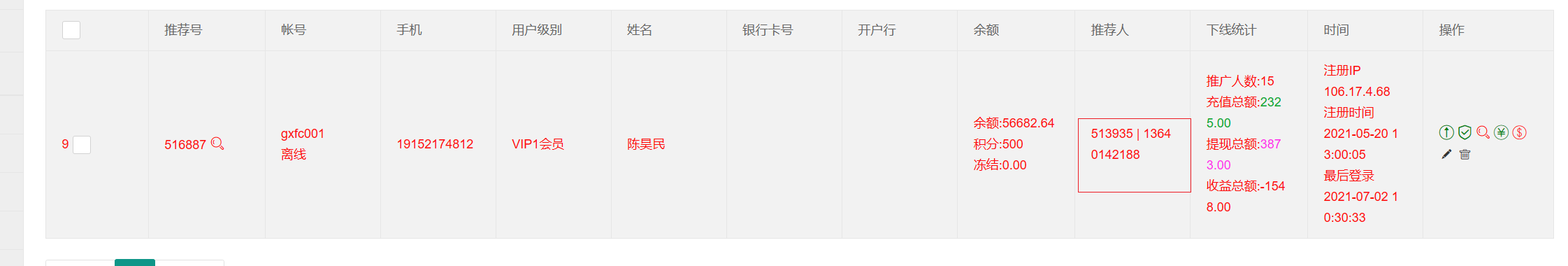

40【服务器取证】分析涉案网站数据库或者后台受害人上线在平台内共有下线多少人?[答题格式:123]

受害人是陈昊民

可以看到推荐人ID为513935,那么就是找这个ID的下线

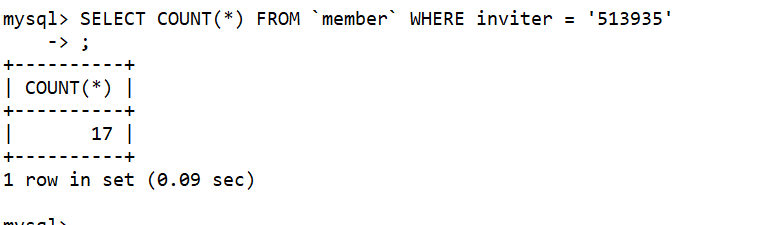

SELECT COUNT(*) FROM `member` WHERE inviter = '513935'

17

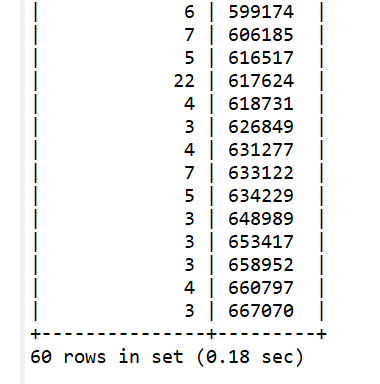

41【服务器取证】分析涉案网站数据库或者后台网站内下线大于2的代理有多少个?[答题格式:10]

SELECT COUNT(*) AS inviter_count, `inviter` FROM `member` GROUP BY `inviter` HAVING COUNT(*) > 2;

60

42【服务器取证】分析涉案网站数据库或者后台网站内下线最多的代理真实名字为[答题格式:张三]

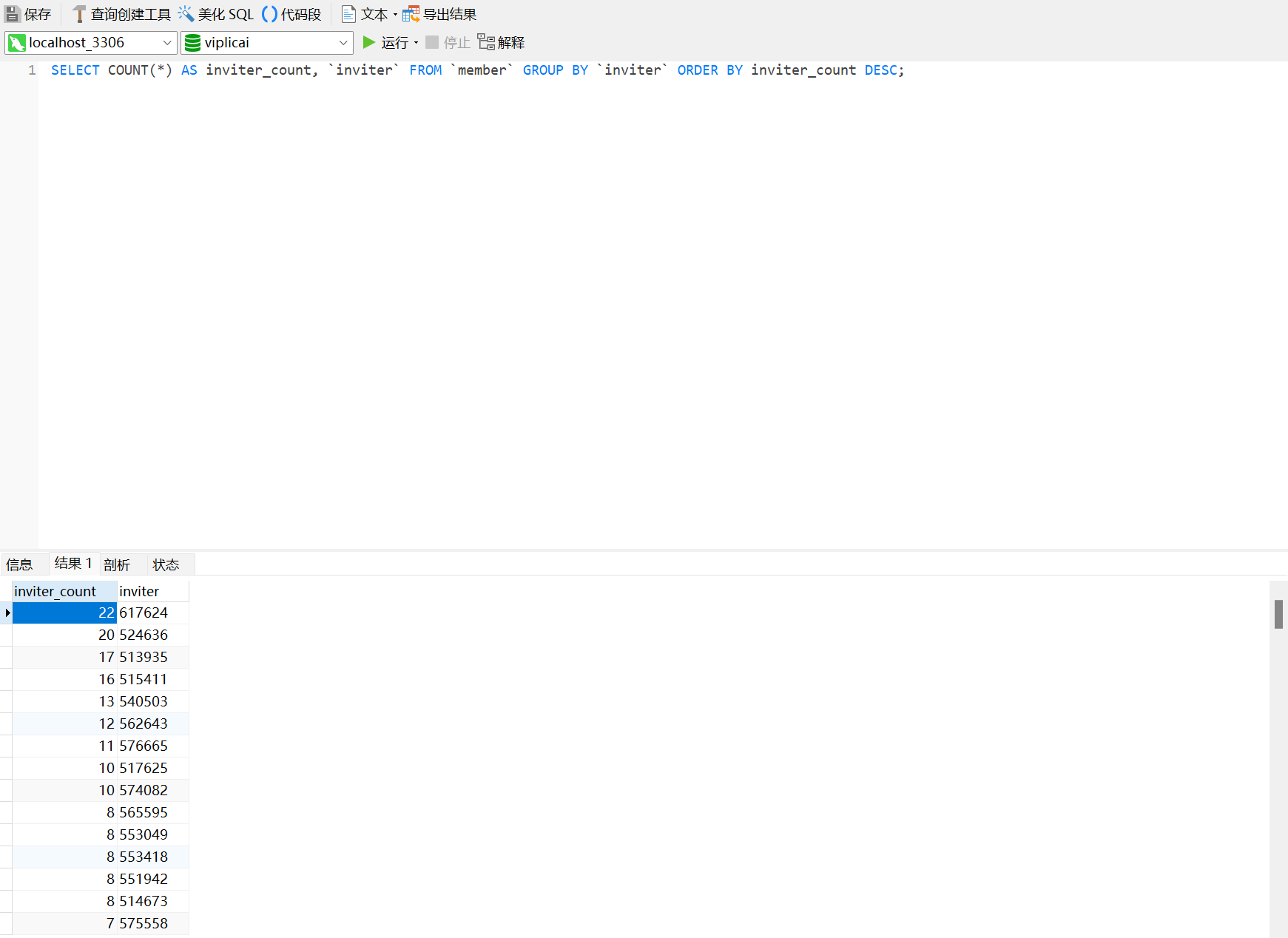

SELECT COUNT(*) AS inviter_count, `inviter` FROM `member` GROUP BY `inviter` ORDER BY inviter_count DESC

看名字

SELECT realname FROM `member` WHERE invicode = 617624

骆潇原

43【服务器取证】分析涉案网站数据库或者后台流水明细,本网站总共盈利多少钱[答题格式:10,000.00]

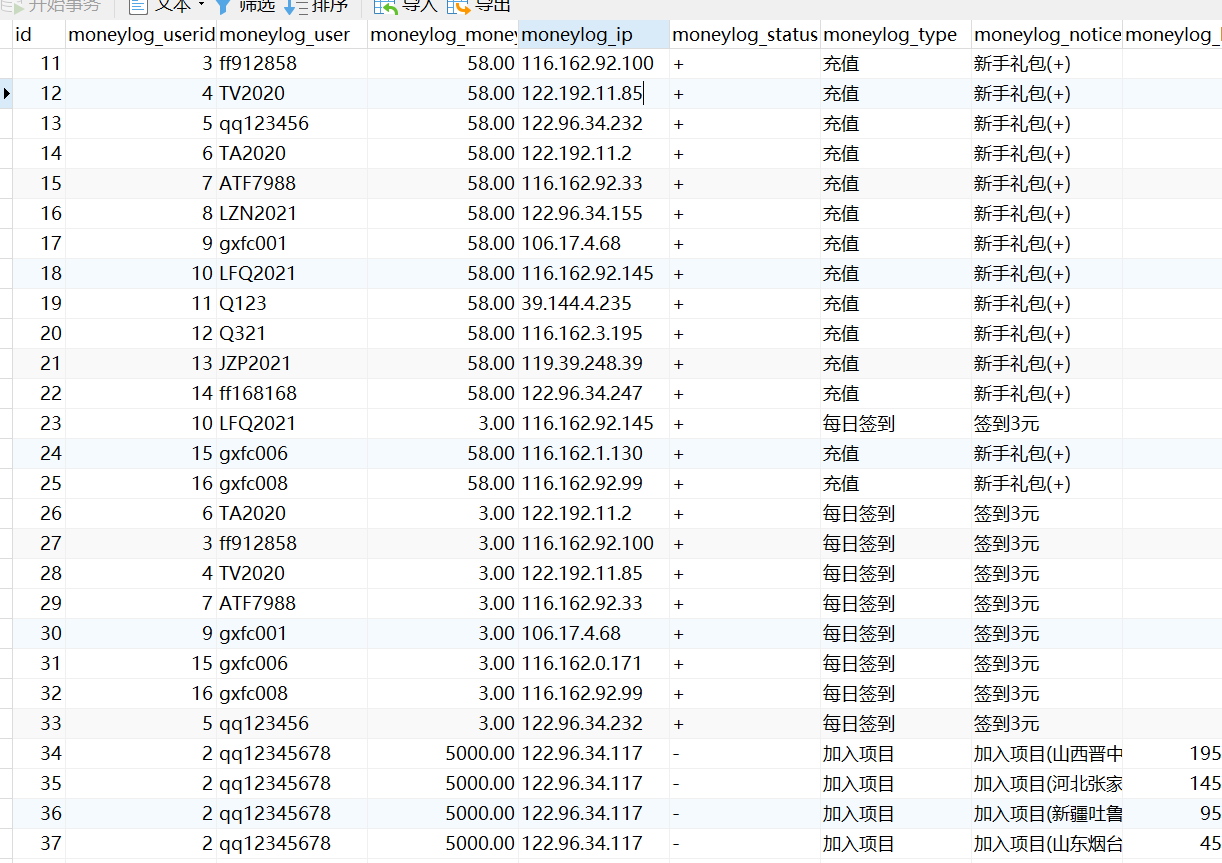

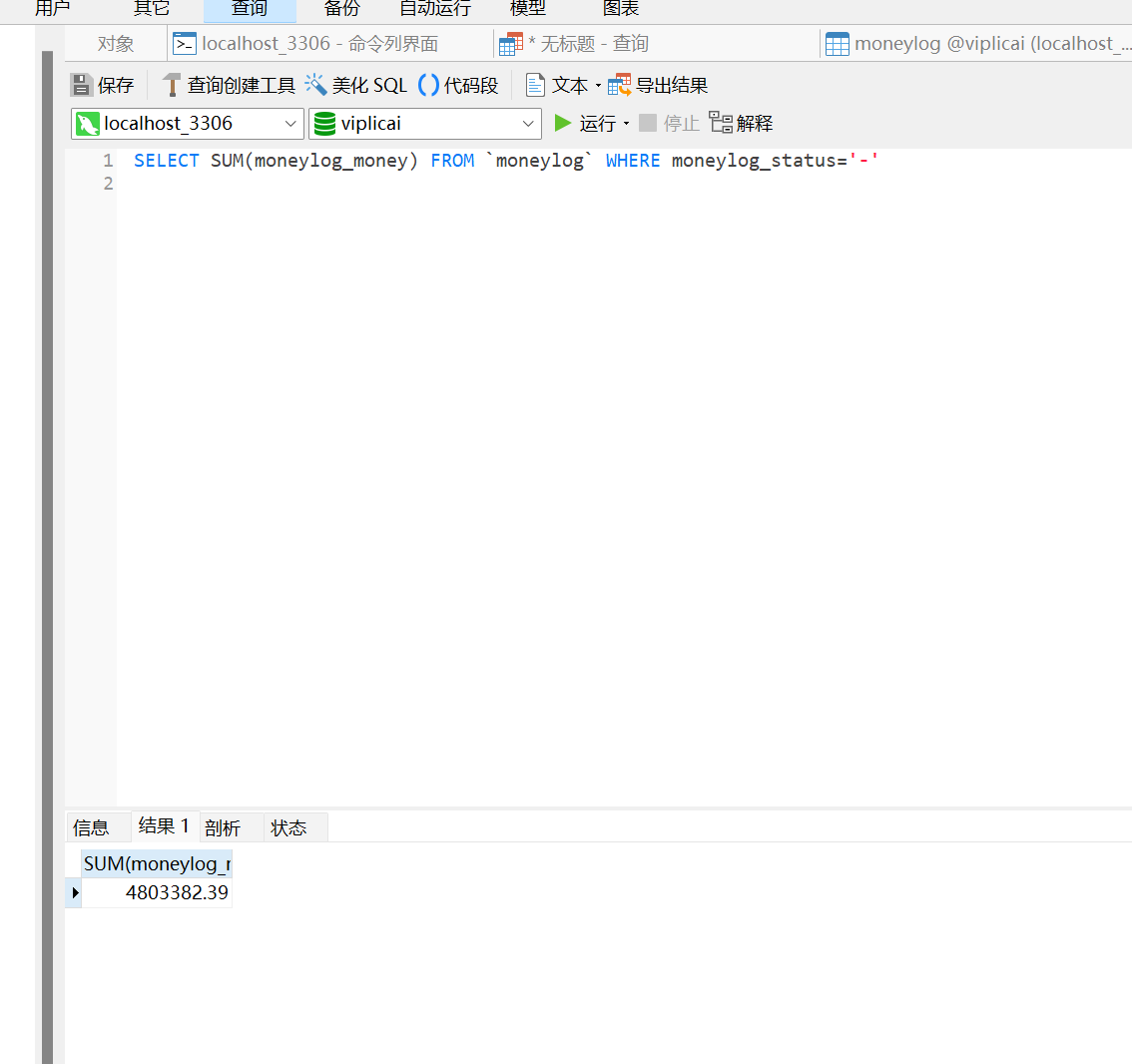

数据库里只有moneylog和钱关系比较大

观察发现+-,那么可以通过这个来判断收入和支出

再看看支出

15078796.38